5.0. Inter-VLAN routering

5.0.1. Introductie

We hebben gezien dat het gebruik van VLAN’s om een geschakeld netwerk te segmenteren verbeterde prestaties, beheerbaarheid en beveiliging biedt. Trunks worden gebruikt om informatie van meerdere VLAN’s tussen apparaten over te dragen. Omdat deze VLAN’s het netwerk echter hebben gesegmenteerd, is een Layer 3-proces vereist om verkeer van het ene netwerksegment naar het andere te laten gaan.

Dit Layer 3-routeringsproces kan worden geïmplementeerd met behulp van een router of een Layer 3-switchinterface. Het gebruik van een Layer 3-apparaat biedt een methode voor het regelen van de verkeersstroom tussen netwerksegmenten, inclusief netwerksegmenten die zijn gemaakt door VLAN’s.

Dit hoofdstuk richt zich op de methoden die worden gebruikt voor de implementatie van inter-VLAN-routering. Het bevat configuraties voor zowel het gebruik van een router als een Layer 3-switch. Het beschrijft ook de problemen die optreden bij het implementeren van inter-VLAN-routering en standaardtechnieken voor probleemoplossing.

5.1. Inter-VLAN routeringsconfiguratie

5.1.1. Inter-VLAN routeringwerking

5.1.1.1. Wat is inter-VLAN-routering?

VLAN’s worden gebruikt om geschakelde netwerken te segmenteren. Layer 2-switches, zoals de Catalyst 2960-serie, kunnen worden geconfigureerd door een netwerkprofessional met meer dan 4.000 VLAN’s. Layer 2-switches hebben echter een zeer beperkte IPv4- en IPv6-functionaliteit en kunnen de routeringsfunctie van routers niet uitvoeren. Hoewel Layer 2-switches meer IP-functionaliteit krijgen, zoals de mogelijkheid om statische routing uit te voeren, ondersteunen deze switches geen dynamische routing. Met het grote aantal VLAN’s dat op deze switches mogelijk is, is statische routing onvoldoende.

Een VLAN is een broadcastdomein, dus computers op afzonderlijke VLAN’s kunnen niet communiceren zonder tussenkomst van een routeringsapparaat. Elk apparaat dat Layer 3-routering ondersteunt, zoals een router of een meerlagige switch, kan worden gebruikt om de noodzakelijke routeringsfunctionaliteit uit te voeren. Ongeacht het gebruikte apparaat, wordt het proces van het doorsturen van netwerkverkeer van het ene VLAN naar het andere VLAN met behulp van routering bekend als inter-VLAN-routering.

5.1.1.2. Verouderde inter-VLAN-routering

Historisch gezien was de eerste oplossing voor inter-VLAN-routering afhankelijk van routers met meerdere fysieke interfaces. Elke interface moest worden aangesloten op een apart netwerk en geconfigureerd met een apart subnet.

In deze oudere benadering wordt inter-VLAN-routering uitgevoerd door verschillende fysieke routerinterfaces aan te sluiten op verschillende fysieke switchpoorten. De switchpoorten die op de router zijn aangesloten, worden in de toegangsmodus geplaatst en elke fysieke interface wordt toegewezen aan een ander VLAN. Elke routerinterface kan vervolgens verkeer accepteren van het VLAN dat is gekoppeld aan de switchinterface waarmee deze is verbonden, en verkeer kan worden gerouteerd naar de andere VLAN’s die zijn aangesloten op de andere interfaces.

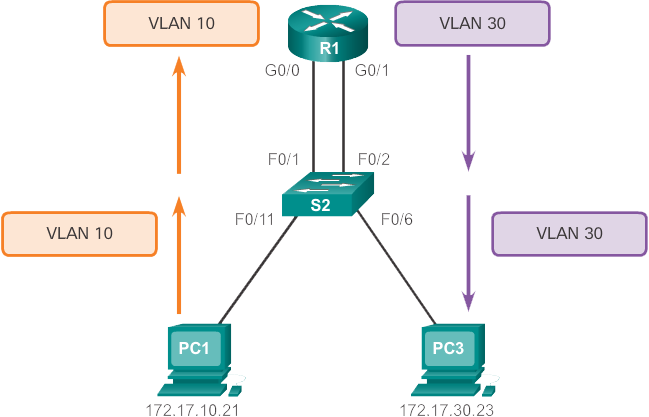

Zoals te zien is in de animatie van legacy inter-VLAN-routering:

- PC1 op VLAN 10 communiceert met PC3 op VLAN 30 via router R1.

- PC1 en PC3 zijn op verschillende VLAN’s en hebben IP-adressen op verschillende subnetten.

- Router R1 heeft een aparte interface geconfigureerd voor elk van de VLAN’s.

- PC1 verzendt unicast-verkeer dat bestemd is voor PC3 om S2 op VLAN 10 te schakelen, waar het vervolgens wordt doorgestuurd via de trunkinterface naar switch S1.

- Schakelaar S1 stuurt vervolgens het unicast-verkeer door zijn interface F0 / 3 naar interface G0 / 0 op router R1.

- De router routeert het unicast-verkeer via zijn interface G0 / 1, die is verbonden met VLAN 30.

- De router stuurt het unicast-verkeer door naar S1 op VLAN 30.

- Switch S1 stuurt vervolgens het unicast-verkeer door naar switch S2 via de actieve trunk-link, waarna switch S2 het unicast-verkeer kan doorsturen naar PC3 op VLAN 30.

In dit voorbeeld was de router geconfigureerd met twee afzonderlijke fysieke interfaces om te communiceren met de verschillende VLAN’s en om de routering uit te voeren.

Opmerking: deze methode van inter-VLAN-routering is niet efficiënt en wordt over het algemeen niet meer geïmplementeerd in geschakelde netwerken. Het wordt in deze cursus alleen ter uitleg getoond.

5.1.1.3. Router-on-a-Stick Inter-VLAN-routering

Terwijl legacy inter-VLAN-routering meerdere fysieke interfaces vereist op zowel de router als de switch, is een meer gebruikelijke, huidige implementatie van inter-VLAN-routering dat niet. In plaats daarvan staat sommige routersoftware het configureren van een routerinterface als een trunkverbinding toe, wat betekent dat er slechts één fysieke interface nodig is op de router en de switch om pakketten tussen meerdere VLAN’s te routeren.

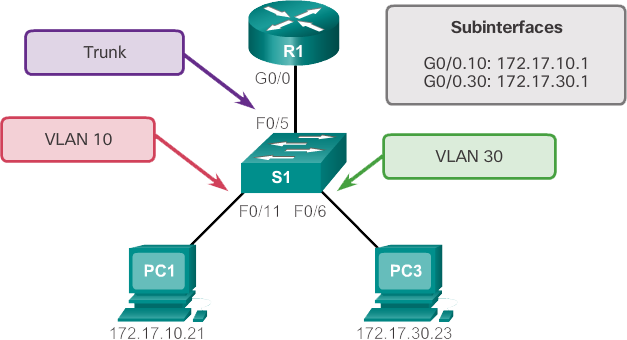

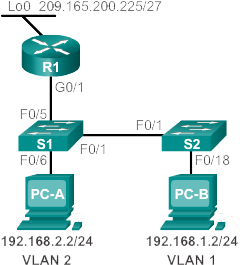

‘Router-on-a-stick’ is een type routerconfiguratie waarbij een enkele fysieke interface verkeer routeert tussen meerdere VLAN’s op een netwerk. Zoals te zien is in de afbeelding, is de router verbonden met switch S1 via een enkele fysieke netwerkverbinding (een trunk).

De routerinterface is geconfigureerd om te werken als een trunkverbinding en is verbonden met een switchpoort die is geconfigureerd in de trunk-modus. De router voert inter-VLAN-routering uit door VLAN-gelabeld verkeer op de trunkinterface te accepteren dat afkomstig is van de aangrenzende switch, en vervolgens intern te routeren tussen de VLAN’s met behulp van subinterfaces. De router stuurt vervolgens het gerouteerde verkeer, met VLAN-tag voor het bestemmings-VLAN, door via dezelfde fysieke interface als waarmee het verkeer werd ontvangen.

Subinterfaces zijn op software gebaseerde virtuele interfaces die zijn gekoppeld aan een enkele fysieke interface. Subinterfaces worden geconfigureerd in software op een router en elke subinterface wordt onafhankelijk geconfigureerd met een IP-adres en VLAN-toewijzing. Subinterfaces zijn geconfigureerd voor verschillende subnetten die overeenkomen met hun VLAN-toewijzing om logische routering te vergemakkelijken. Nadat een routeringsbeslissing is genomen op basis van het bestemmings-VLAN, worden de dataframes VLAN-getagd en teruggestuurd vanuit de fysieke interface.

Klik op de afspeelknop in de afbeelding om een animatie te zien van .

In de animatie is te zien hoe een router-on-a-stick zijn routeringsfunctie uitvoert:

- PC1 op VLAN 10 communiceert met PC3 op VLAN 30 via router R1 met behulp van een enkele fysieke routerinterface.

- PC1 stuurt zijn unicast-verkeer naar switch S2.

- Switch S2 labelt vervolgens het unicast-verkeer als afkomstig van VLAN 10 en stuurt het unicast-verkeer door zijn trunkverbinding naar switch S1.

- Switch S1 stuurt het getagde verkeer uit de andere trunkinterface op poort F0 / 3 door naar de interface op router R1.

- Router R1 accepteert het getagde unicast-verkeer op VLAN 10 en routeert het naar VLAN 30 met behulp van de geconfigureerde subinterfaces.

- Het unicast-verkeer wordt gelabeld met VLAN 30 terwijl het naar de routerinterface wordt gestuurd om S1 te schakelen.

- Schakelaar S1 stuurt het getagde unicast-verkeer door de andere trunkverbinding naar schakelaar S2.

- Schakelaar S2 verwijdert de VLAN-tag van het unicast-frame en stuurt het frame door naar PC3 op poort F0/23.

Opmerking: de router-on-a-stick-methode van inter-VLAN-routering schaalt niet verder dan 50 VLAN’s.

5.1.1.4. Multilayer Switch Inter-VLAN-routering

De router-on-a-stick implementatie van inter-VLAN-routering vereist slechts één fysieke interface op een router en één interface op een switch, wat de bekabeling van de router vereenvoudigt. Bij andere implementaties van inter-VLAN-routering is een speciale router echter niet vereist.

Multilayer-switches kunnen Layer 2- en Layer 3-functies uitvoeren, waardoor de behoefte aan speciale routers om basisroutering op een netwerk uit te voeren, wordt vervangen. Meerlagige switches ondersteunen dynamische routing en inter-VLAN-routing.

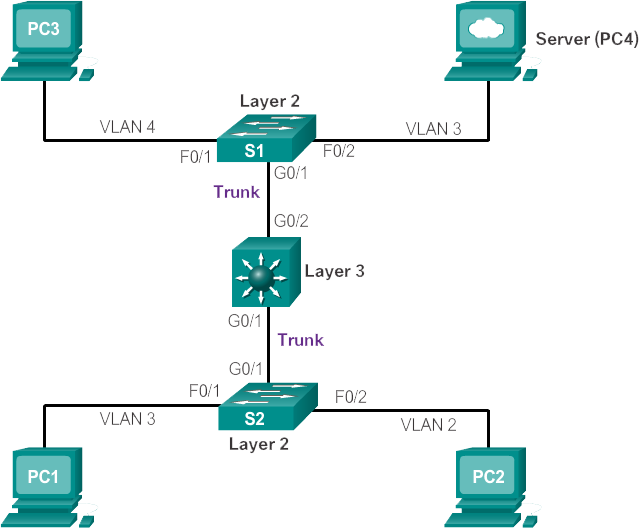

In de animatie is te zien hoe switch-gebaseerde inter-VLAN-routering plaatsvindt:

- PC1 op VLAN 10 communiceert met PC3 op VLAN 30 via switch S1 met behulp van VLAN-interfaces die voor elk VLAN zijn geconfigureerd.

- PC1 stuurt zijn unicast-verkeer naar switch S2.

- Switch S2 labelt het unicast-verkeer als afkomstig van VLAN 10 terwijl het het unicast-verkeer uit zijn trunkverbinding doorstuurt naar switch S1.

- Switch S1 verwijdert de VLAN-tag en stuurt het unicast-verkeer door naar de VLAN 10-interface.

- Switch S1 routeert het unicast-verkeer naar zijn VLAN 30-interface.

- Schakelaar S1 tagt vervolgens het unicast-verkeer opnieuw met VLAN 30 en stuurt het door de trunkverbinding terug naar schakelaar S2.

- Schakelaar S2 verwijdert de VLAN-tag van het unicast-frame en stuurt het frame door naar PC3 op poort F0 / 23.

Om een meerlagige switch in staat te stellen routeringsfuncties uit te voeren, moet voor de meerlagige switch IP-routering zijn ingeschakeld.

Meerlagige switching is beter schaalbaar dan elke andere inter-VLAN-routeringsimplementatie. Dit komt doordat routers een beperkt aantal beschikbare poorten hebben om verbinding te maken met netwerken. Bovendien kunnen voor interfaces die zijn geconfigureerd als een hoofdlijn, beperkte hoeveelheden verkeer tegelijkertijd op die lijn worden ondergebracht.

Met een meerlagige switch wordt verkeer intern naar het switch-apparaat gerouteerd, wat betekent dat pakketten niet over een enkele trunklijn worden gefilterd om nieuwe VLAN-tagging-informatie te verkrijgen. Een multilayer switch vervangt echter niet volledig de functionaliteit van een router. Routers ondersteunen een aanzienlijk aantal extra functies, zoals de mogelijkheid om betere beveiligingsmaatregelen te implementeren. In plaats daarvan kan een meerlagige switch worden gezien als een Layer 2-apparaat dat wordt geüpgraded om een aantal routeringsmogelijkheden te hebben.

Opmerking: in deze cursus is het configureren van inter-VLAN-routering op een switch beperkt tot het configureren van statische routes op een 2960-switch, de enige routeringsfunctionaliteit die wordt ondersteund op de 2960-switches. De 2960-switch ondersteunt maximaal 16 statische routes (inclusief door de gebruiker geconfigureerde routes en de standaardroute) en alle direct verbonden routes en standaardroutes voor de beheerinterface; aan de 2960-switch kan een IP-adres worden toegewezen aan elke virtuele interface (SVI) van de switch. Om de routeringsfunctionaliteit op de 2960-switch in te schakelen, moet de globale configuratieopdracht sdm prefer lanbase-routing worden ingevoerd en moet de router opnieuw worden geladen. Voor een volledig functionele, relatief goedkope meerlaagse switch ondersteunen de Cisco Catalyst 3560 Series-switches de EIGRP-, OSPF- en BGP-routeringsprotocollen.

5.1.2. Legacy inter-vlan routing configureren

5.1.2.1. Legacy Inter-VLAN-routering configureren: voorbereiding

Legacy inter-VLAN-routering vereist dat routers meerdere fysieke interfaces hebben. De router voert de routering uit door elk van zijn fysieke interfaces te verbinden met een uniek VLAN. Elke interface is ook geconfigureerd met een IP-adres voor het subnet dat is gekoppeld aan het specifieke VLAN waarmee deze is verbonden. Door de IP-adressen op de fysieke interfaces te configureren, kunnen netwerkapparaten die op elk van de VLAN’s zijn aangesloten, communiceren met de router via de fysieke interface die op hetzelfde VLAN is aangesloten. In deze configuratie kunnen netwerkapparaten de router gebruiken als gateway om toegang te krijgen tot de apparaten die zijn aangesloten op de andere VLAN’s.

Het routeringsproces vereist dat het bronapparaat bepaalt of het bestemmingsapparaat lokaal is of niet op het lokale subnet. Het bronapparaat doet dit door de bron- en doel-IP-adressen te vergelijken met het subnetmasker. Als is vastgesteld dat het bestemmings-IP-adres zich op een extern netwerk bevindt, moet het bronapparaat aangeven waar het het pakket naartoe moet sturen om het bestemmingsapparaat te bereiken. Het bronapparaat onderzoekt de lokale routeringstabel om te bepalen waar het de gegevens naartoe moet sturen. Apparaten gebruiken hun standaardgateway als de Layer 2-bestemming voor al het verkeer dat het lokale subnet moet verlaten. De standaardgateway is de route die het apparaat gebruikt wanneer er geen andere expliciet gedefinieerde route naar het bestemmingsnetwerk is. Het IP-adres van de routerinterface op het lokale subnet fungeert als de standaardgateway voor het verzendende apparaat.

Wanneer het bronapparaat heeft bepaald dat het pakket via de lokale routerinterface op het aangesloten VLAN moet reizen, verzendt het bronapparaat een ARP-verzoek om het MAC-adres van de lokale routerinterface te bepalen. Wanneer de router zijn ARP-antwoord terugstuurt naar het bronapparaat, kan het bronapparaat het MAC-adres gebruiken om het framen van het pakket te voltooien voordat het het als unicast-verkeer naar het netwerk verzendt.

Omdat het Ethernet-frame het bestemmings-MAC-adres van de routerinterface heeft, weet de switch precies vanaf welke switchpoort het unicast-verkeer moet worden doorgestuurd om de routerinterface voor dat VLAN te bereiken. Wanneer het frame bij de router arriveert, verwijdert de router de bron- en bestemmings-MAC-adresinformatie om het bestemmings-IP-adres van het pakket te onderzoeken. De router vergelijkt het bestemmingsadres met vermeldingen in zijn routeringstabel om te bepalen waar hij de gegevens naartoe moet sturen om de eindbestemming te bereiken. Als de router vaststelt dat het bestemmingsnetwerk een lokaal verbonden netwerk is, zoals het geval is bij inter-VLAN-routering, stuurt de router een ARP-verzoek uit de interface die fysiek is verbonden met het doel-VLAN. Het bestemmingsapparaat reageert terug op de router met zijn MAC-adres, dat de router vervolgens gebruikt om het pakket te framen. De router stuurt vervolgens het unicast-verkeer naar de switch, die het doorstuurt via de poort waarop het bestemmingsapparaat is aangesloten.

In de animatie is te zien hoe legacy inter-VLAN-routering tot stand wordt gebracht.

Hoewel er veel stappen zijn in het proces van inter-VLAN-routering, gebeurt het hele proces in een fractie van een seconde wanneer twee apparaten op verschillende VLAN’s communiceren via een router.

5.1.2.2. Verouderde inter-VLAN-routering configureren: switch-configuratie

Om legacy inter-VLAN-routering te configureren, begint u met het configureren van de switch.

S1(config)# vlan 10

S1(config-vlan)# vlan 30

S1(config-vlan)# interface f0/11

S1(config-if) switchport access vlan 10

S1(config-if)# interface f0/4

S1(config-if) switchport access vlan 10

S1(config-if)# interface f0/6

S1(config-if) switchport access vlan 30

S1(config-if)# interface f0/5

S1(config-if) switchport access vlan 30

S1(config-if)# end

*Mar 20 01:22:56.751: %SYS-5-CONFIG_I: Configured from console by

console

S1#end

S1# copy running-config startup-config

Destination filename [startup-config]?

Building configuration...

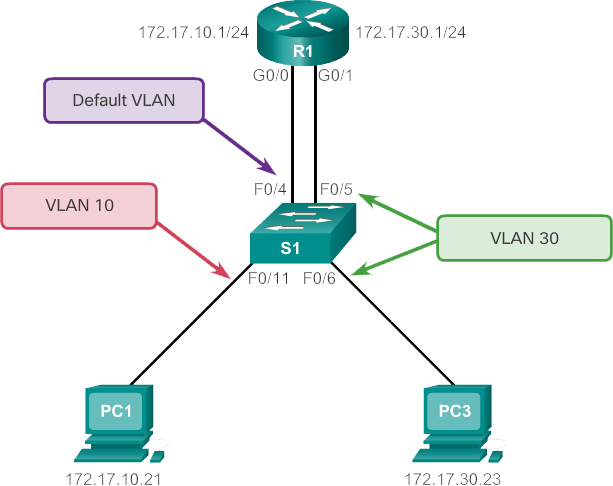

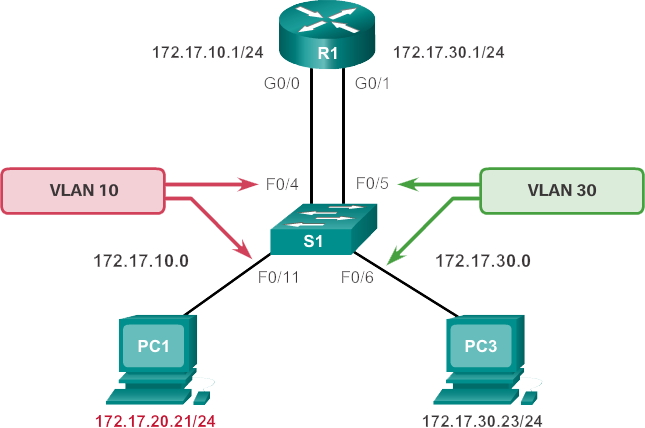

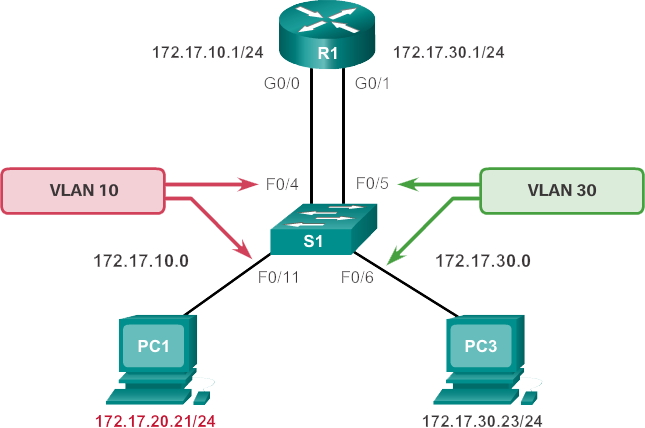

[OK]Zoals weergegeven in de afbeelding, is router R1 verbonden met switchpoorten F0/4 en F0/5, die zijn geconfigureerd voor respectievelijk VLAN’s 10 en 30.

Gebruik de opdracht vlan vlan_id globale configuratiemodus om VLAN’s te maken. In dit voorbeeld zijn VLAN’s 10 en 30 gemaakt op switch S1.

Nadat de VLAN’s zijn gemaakt, worden de switchpoorten toegewezen aan de juiste VLAN’s. De opdracht switchport access vlan vlan_id wordt uitgevoerd vanuit de interfaceconfiguratiemodus op de switch voor elke interface waarmee de router verbinding maakt.

In dit voorbeeld zijn de interfaces F0/4 en F0/11 toegewezen aan VLAN 10 met behulp van de opdracht switchport access vlan 10. Hetzelfde proces wordt gebruikt om interface F0/5 en F0/6 op switch S1 toe te wijzen aan VLAN 30.

Ten slotte, om de configuratie te beschermen zodat deze niet verloren gaat na het opnieuw laden van de switch, wordt de opdracht copy running-config startup-config uitgevoerd om een back-up te maken van de actieve configuratie naar de opstartconfiguratie.

5.1.2.3. Configureer oudere inter-VLAN-routering: configuratie van routerinterface

Vervolgens kan de router worden geconfigureerd om inter-VLAN-routering uit te voeren.

Routerinterfaces worden op dezelfde manier geconfigureerd als het configureren van VLAN-interfaces op switches. Om een specifieke interface te configureren, schakelt u over naar de interfaceconfiguratiemodus vanuit de algemene configuratiemodus.

Zoals weergegeven in volgende afbeelding, is elke interface geconfigureerd met een IP-adres met behulp van het ip address ip_address subnet_mask-commando in de interfaceconfiguratiemodus.

In het voorbeeld is interface G0/0 geconfigureerd met IP-adres 172.17.10.1 en subnetmasker 255.255.255.0 met de opdracht ip address 172.17.10.1 255.255.255.0.

Routerinterfaces zijn standaard uitgeschakeld en moeten worden ingeschakeld met de opdracht no shutdown voordat ze worden gebruikt. Nadat de opdracht voor de configuratiemodus van de interface no shutdown is gegeven, wordt een melding weergegeven die aangeeft dat de interfacestatus naar boven is gewijzigd. Dit geeft aan dat de interface nu is ingeschakeld.

Het proces wordt herhaald voor alle routerinterfaces. Elke routerinterface moet worden toegewezen aan een uniek subnet om routering te laten plaatsvinden. In dit voorbeeld is de andere routerinterface, G0/1, geconfigureerd om IP-adres 172.17.30.1 te gebruiken, dat zich op een ander subnet bevindt dan interface G0/0.

Nadat de IP-adressen aan de fysieke interfaces zijn toegewezen en de interfaces zijn ingeschakeld, kan de router inter-VLAN-routering uitvoeren.

Bekijk de routeringstabel met het commando show ip route.

In het volgend voorbeeld zijn er twee routes zichtbaar in de routeringstabel. Een route is naar het 172.17.10.0-subnet, dat is gekoppeld aan de lokale interface G0/0. De andere route is naar het 172.17.30.0-subnet, dat is verbonden met de lokale interface G0/1. De router gebruikt deze routeringstabel om te bepalen waar het ontvangen verkeer naartoe moet worden gestuurd. Als de router bijvoorbeeld een pakket ontvangt op interface G0/0 dat bestemd is voor het 172.17.30.0-subnet, identificeert de router dat hij de pakketuitgang-interface G0/1 moet verzenden om hosts op het 172.17.30.0-subnet te bereiken.

R1(config)# interface g0/0

R1(config-if)# ip address 172.17.10.1 255.255.255.0

R1(config-if)# no shutdown

*Mar 20 01:42:12.951: %LINK-3-UPDOWN: Interface GigabitEthernet0/0, changed state to up

*Mar 20 01:42:13.951: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0, changed state to up

R1(config)# interface g0/1

R1(config-if)# ip address 172.17.30.1 255.255.255.0

R1(config-if)# no shutdown

*Mar 20 01:42:54.951: %LINK-3-UPDOWN: Interface GigabitEthernet0/1, changed state to up

*Mar 20 01:42:55.951: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0, changed state to up

R1# end

R1# copy running-config startup-config

Destination filename [startup-config]?

Building configuration...

[OK]

R1#

R1#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile,

B - BGP

D - EIGRP, EX -EIGRP external, O - OSPF,

IA - OSPF inter area

N1 - OSPF NSSA external type 1,

N2 - OSPF external NSSA type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1,

L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default,

U - per-user static route,

o - ODR, P - periodic downloaded static route, H - NHRP,

l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

172.17.0.0/16 is variably subnetted, 4 subnets, 2 masks

C 172.17.10.0/24 is directly connected, GigabitEthernet0/0

L 172.17.10.1/32 is directly connected, GigabitEthernet0/0

C 172.17.30.0/24 is directly connected, GigabitEthernet0/1

L 172.17.30.1/32 is directly connected, GigabitEthernet0/1Let op de letter C links van elk van de route-ingangen voor de VLAN’s. Deze letter geeft aan dat de route lokaal is voor een aangesloten interface, die ook wordt aangegeven in de route-invoer. Gebruikmakend van de uitvoer in dit voorbeeld, als het verkeer bestemd was voor het 172.17.30.0-subnet, zou de router de interface voor verkeer uit G0/1 doorsturen.

5.1.3. Configureer Router-on-a-Stick Inter-VLAN routering

5.1.3.1. Router-on-a-Stick configureren: voorbereiding

Legacy inter-VLAN-routering met behulp van fysieke interfaces heeft een aanzienlijke beperking. Routers hebben een beperkt aantal fysieke interfaces om verbinding te maken met verschillende VLAN’s. Naarmate het aantal VLAN’s op een netwerk toeneemt, verbruikt één fysieke routerinterface per VLAN snel de fysieke interfacecapaciteit van een router. Een alternatief in grotere netwerken is het gebruik van VLAN-trunking en subinterfaces. Met VLAN-trunking kan een enkele fysieke routerinterface verkeer voor meerdere VLAN’s routeren. Deze techniek wordt router-on-a-stick genoemd en gebruikt virtuele subinterfaces op de router om de hardwarebeperkingen op basis van fysieke routerinterfaces te overwinnen.

Subinterfaces zijn op software gebaseerde virtuele interfaces die zijn toegewezen aan fysieke interfaces. Elke subinterface is onafhankelijk geconfigureerd met een eigen IP-adres en subnetmasker. Hierdoor kan een enkele fysieke interface tegelijkertijd deel uitmaken van meerdere logische netwerken.

Bij het configureren van inter-VLAN-routering met behulp van het router-on-a-stick-model, moet de fysieke interface van de router worden aangesloten op een trunkverbinding op de aangrenzende switch. Op de router worden subinterfaces gemaakt voor elk uniek VLAN op het netwerk. Elke subinterface krijgt een IP-adres toegewezen dat specifiek is voor zijn subnet / VLAN en is ook geconfigureerd om frames voor dat VLAN te taggen. Op deze manier kan de router het verkeer van elke subinterface gescheiden houden terwijl het de trunklink terug naar de switch doorloopt.

Functioneel gezien is het router-on-a-stick-model hetzelfde als het gebruik van het oude inter-VLAN-routeringsmodel, maar in plaats van de fysieke interfaces te gebruiken om de routering uit te voeren, worden subinterfaces van een enkele fysieke interface gebruikt.

In de afbeelding wil PC1 communiceren met PC3. PC1 is op VLAN 10 en PC3 is op VLAN 30. Om PC1 te laten communiceren met PC3, moet de data van PC1 via router R1 via subinterfaces worden gerouteerd.

Het gebruik van trunk-links en subinterfaces vermindert het aantal gebruikte router- en switchpoorten. Dit kan niet alleen geld besparen, het kan ook de complexiteit van de configuratie verminderen. Bijgevolg kan de router-subinterfacebenadering worden geschaald naar een veel groter aantal VLAN’s dan een configuratie met één fysieke interface per VLAN-ontwerp.

5.1.3.2. Router-on-a-Stick configureren: switchconfiguratie

Om inter-VLAN-routering mogelijk te maken met behulp van router-on-a stick, begint u met het inschakelen van trunking op de switchpoort die is aangesloten op de router.

In de afbeelding is router R1 verbonden met switch S1 op trunk-poort F0 / 5. VLAN’s 10 en 30 worden toegevoegd aan switch S1.

Omdat switchpoort F0 / 5 is geconfigureerd als een trunk-poort, hoeft de poort niet te worden toegewezen aan een VLAN. Om switchpoort F0 / 5 als een trunk-poort te configureren, voert u het commando switchport-modus trunk uit in de interfaceconfiguratiemodus voor poort F0/5.

S1(config)# vlan 10

S1(config-vlan)# vlan 30

S1(config-vlan)# interface f0/5

S1(config-if)# switchport mode trunk

S1(config-if)# endOpmerking: de router ondersteunt het Dynamic Trunking Protocol (DTP) niet, dat wordt gebruikt door switches, dus de volgende opdrachten kunnen niet worden gebruikt: switchport mode dynamic auto of switchport mode dynamic desirable.

De router kan nu worden geconfigureerd om inter-VLAN-routering uit te voeren.

5.1.3.3. Configureer Router-on-a-Stick: configuratie router-subinterface

De configuratie van de router is anders wanneer een router-on-a-stick-configuratie wordt gebruikt in vergelijking met legacy inter-VLAN-routering. De afbeelding laat zien dat er meerdere subinterfaces zijn geconfigureerd.

R1(config)# interface g0/0.10

R1(config-subif)# encapsulation dot1q 10

R1(config-subif)# ip address 172.17.10.1 255.255.255.0

R1(config-subif)# interface g0/0.30

R1(config-subif)# encapsulation dot1q 30

R1(config-subif)# ip address 172.17.30.1 255.255.255.0

R1(config)# interface g0/0

R1(config-if) no shutdown

*Mar 20 00:20:59.299: %LINK-3-UPDOWN: Interface GigabitEthernet0/0, changed state to down

*Mar 20 00:20:02.919: %LINK-3-UPDOWN: Interface GigabitEthernet0/0, changed state to up

*Mar 20 00:20:03.919: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0, changed state to upElke subinterface wordt gemaakt met het commando interface interface_id subinterface_id globale configuratiemodus. De syntaxis voor de subinterface is de fysieke interface, in dit geval g0/0, gevolgd door een punt en een subinterface-nummer. Het subinterfacenummer is configureerbaar, maar geeft doorgaans het VLAN-nummer weer. In dit voorbeeld gebruiken de subinterfaces 10 en 30 als subinterfacenummers om het gemakkelijker te maken de VLAN’s te onthouden waarmee ze zijn geassocieerd. Subinterface GigabitEthernet0/0.10 wordt gemaakt met behulp van de interface g0/0.10 globale configuratiemodusopdracht.

Voordat een IP-adres aan een subinterface wordt toegewezen, moet de subinterface worden geconfigureerd om op een specifiek VLAN te werken met behulp van de opdracht encapsulation dot1q vlan_id. In dit voorbeeld is subinterface G0/0.10 toegewezen aan VLAN 10.

Opmerking: er is een native trefwoordoptie die aan deze opdracht kan worden toegevoegd om de IEEE 802.1Q native VLAN in te stellen. In dit voorbeeld is de native trefwoordoptie uitgesloten om de native VLAN-standaard op VLAN 1 te laten.

Wijs vervolgens het IP-adres voor de subinterface toe met behulp van de opdracht ip address ip_address subnet_mask subinterface configuratiemodus. In dit voorbeeld wordt aan subinterface G0/0.10 het IP-adres 172.17.10.1 toegewezen met de opdracht ip address 172.17.10.1 255.255.255.0.

Dit proces wordt herhaald voor alle routersubinterfaces die nodig zijn om te routeren tussen de VLAN’s die op het netwerk zijn geconfigureerd. Elke router-subinterface moet een IP-adres op een uniek subnet krijgen om routering te laten plaatsvinden. De andere subinterface van de router, G0/0.30, is bijvoorbeeld geconfigureerd om IP-adres 172.17.30.1 te gebruiken, dat zich op een ander subnet bevindt dan subinterface G0/0.10.

Zodra een fysieke interface is ingeschakeld, worden subinterfaces automatisch ingeschakeld bij de configuratie. Subinterfaces hoeven niet te worden ingeschakeld met de opdracht no shutdown op het niveau van de configuratiemodus van de subinterface van de Cisco IOS-software.

Als de fysieke interface is uitgeschakeld, zijn alle subinterfaces uitgeschakeld. In dit voorbeeld wordt het commando no shutdown ingevoerd in de interfaceconfiguratiemodus voor interface G0/0, die op zijn beurt alle geconfigureerde subinterfaces inschakelt.

Individuele subinterfaces kunnen administratief worden afgesloten met het shutdown-commando. Ook kunnen individuele subinterfaces onafhankelijk worden ingeschakeld zonder de opdracht niet afsluiten in de configuratiemodus van de subinterface.

5.1.3.4. Configureer Router-on-a-Stick: Subinterfaces verifiëren

Standaard zijn Cisco-routers geconfigureerd om verkeer tussen lokale subinterfaces te routeren. Hierdoor hoeft routering niet specifiek te worden ingeschakeld.

In het volgende voorbeeld geeft de opdracht show vlan informatie weer over de Cisco IOS VLAN-subinterfaces. De output toont de twee VLAN-subinterfaces, GigabitEthernet0/0.10 en GigabitEthernet0/0.30.

R1# show vlan

<output omitted>

Virtual LAN ID: 10 (IEEE 802.1Q Encapsulation)

VLAN Trunk Interface GigabitEthernet0/0.10

Protocols Configured: Address: Received: Transmitted:

IP 172.17.10.1 11 18

<output omitted>

Virtual LAN ID: 30 (IEEE 802.1Q Encapsulation)

VLAN Trunk Interface GigabitEthernet0/0.30

Protocols Configured: Address: Received: Transmitted:

IP 172.17.30.1 11 8

R1# show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile,

B - BGP

D - EIGRP, EX -EIGRP external, O - OSPF,

IA - OSPF inter area

N1 - OSPF NSSA external type 1,

N2 - OSPF external NSSA type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1,

L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default,

U - per-user static route,

o - ODR, P - periodic downloaded static route, H - NHRP,

l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

172.17.0.0/16 is variably subnetted, 4 subnets, 2 masks

C 172.17.10.0/24 is directly connected, GigabitEthernet0/0.10

L 172.17.10.1/32 is directly connected, GigabitEthernet0/0.10

C 172.17.30.0/24 is directly connected, GigabitEthernet0/1.30

L 172.17.30.1/32 is directly connected, GigabitEthernet0/1.30

Onderzoek vervolgens de routeringstabel met behulp van de opdracht show ip route. In het voorbeeld geven de routes die in de routeringstabel zijn gedefinieerd aan dat ze zijn geassocieerd met specifieke subinterfaces, in plaats van afzonderlijke fysieke interfaces. Er zijn twee routes in de routeringstabel. Een route is naar het 172.17.10.0-subnet, dat is gekoppeld aan de lokale subinterface G0/0.10. De andere route is naar het 172.17.30.0-subnet, dat is verbonden met de lokale subinterface G0/0.30. De router gebruikt deze routeringstabel om te bepalen waar het ontvangen verkeer naartoe moet worden gestuurd. Als de router bijvoorbeeld een pakket op subinterface G0/0.10 ontvangt dat bestemd is voor het 172.17.30.0-subnet, identificeert de router dat hij het pakket naar de subinterface G0/0.30 moet sturen om hosts op het 172.17.30.0-subnet te bereiken.

5.1.3.5. Router-on-a-Stick configureren: routering verifiëren

Nadat de router en switch zijn geconfigureerd om inter-VLAN-routering uit te voeren, is de volgende stap het verifiëren van host-to-host-connectiviteit. Toegang tot apparaten op externe VLAN’s kan worden getest met de ping-opdracht.

Voor het voorbeeld dat in de afbeelding wordt getoond, wordt een ping en een tracert geïnitieerd van PC1 naar het bestemmingsadres van PC3.

Pingtest

Het ping-commando stuurt een ICMP-echo-verzoek naar het bestemmingsadres. Wanneer een host een ICMP-echo-verzoek ontvangt, antwoordt deze met een ICMP-echo-antwoord om te bevestigen dat hij het ICMP-echo-verzoek heeft ontvangen. Het ping-commando berekent de verstreken tijd met behulp van het verschil tussen het tijdstip waarop het echo-verzoek werd verzonden en het tijdstip waarop het echo-antwoord werd ontvangen. Deze verstreken tijd wordt gebruikt om de latentie van de verbinding te bepalen. Als u een antwoord succesvol ontvangt, bevestigt u dat er een pad is tussen het verzendende apparaat en het ontvangende apparaat.

Tracert-test

Tracert is een handig hulpprogramma om het gerouteerde pad tussen twee apparaten te bevestigen. Op UNIX-systemen wordt het hulpprogramma gespecificeerd door traceroute. Tracert gebruikt ook ICMP om het afgelegde pad te bepalen, maar het gebruikt ICMP-echoverzoeken met specifieke time-to-live-waarden die op het frame zijn gedefinieerd.

De time-to-live-waarde bepaalt precies hoeveel router hops weg de ICMP-echo mag bereiken. Het eerste ICMP-echo-verzoek wordt verzonden met een time-to-live-waarde die is ingesteld om te verlopen bij de eerste router op de route naar het bestemmingsapparaat.

Wanneer het ICMP-echo-verzoek op de eerste route verloopt, wordt een ICMP-bericht teruggestuurd van de router naar het oorspronkelijke apparaat. Het apparaat neemt het antwoord van de router op en gaat verder met het verzenden van een ander ICMP-echo-verzoek, maar dit keer met een grotere time-to-live-waarde. Hierdoor kan het ICMP-echo-verzoek de eerste router passeren en het tweede apparaat bereiken op weg naar de eindbestemming. Het proces herhaalt zich recursief totdat het ICMP-echo-verzoek uiteindelijk helemaal naar het uiteindelijke bestemmingsapparaat is verzonden. Nadat het tracert-hulpprogramma is voltooid, wordt een lijst met inkomende routerinterfaces weergegeven die het ICMP-echo-verzoek heeft bereikt op weg naar de bestemming.

PC1> ping 172.17.30.23

Pinging 172.17.30.23 with 32 bytes of data:

Reply from 172.17.30.23: bytes=32 time=17ms TTL=127

Reply from 172.17.30.23: bytes=32 time=15ms TTL=127

Reply from 172.17.30.23: bytes=32 time=18ms TTL=127

Reply from 172.17.30.23: bytes 32 time=19ms TTL=127

Ping statistics for 172.17.30.23

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 15ms, Maximum = 19ms, Average = 17ms

PC1> tracert 172.17.30.23

Tracing route to 172.17.30.23 over a maximum of 30 hops:

1 9 ms 7 ms 9 ms 172.17.10.1

1 16 ms 15 ms 16 ms 172.17.30.23

Trace complete.In het voorbeeld kon het ping-hulpprogramma een ICMP-echo-verzoek verzenden naar het IP-adres van PC3. Het tracert-hulpprogramma bevestigt ook dat het pad naar PC3 loopt via het 172.17.10.1 subinterface IP-adres van router R1.

5.2. Inter-vlan-routerings problemen oplossen

5.2.1. Inter-vlan configuratieproblemen

5.2.1.1. Switch-poortproblemen

Er zijn verschillende veelvoorkomende switchconfiguraties die kunnen optreden bij het configureren van routering tussen meerdere VLAN’s.

Als u het oude routeringsmodel voor inter-VLAN-routering gebruikt, moet u ervoor zorgen dat de switchpoorten die verbinding maken met de routerinterfaces, zijn geconfigureerd met de juiste VLAN’s. Als een switchpoort niet is geconfigureerd voor het juiste VLAN, kunnen apparaten die op dat VLAN zijn geconfigureerd geen verbinding maken met de routerinterface; daarom kunnen die apparaten geen gegevens naar de andere VLAN’s verzenden.

Zoals weergegeven in de topologie van voorgaande afbeelding, zijn PC1 en router R1-interface G0/0 geconfigureerd om zich op hetzelfde logische subnet te bevinden, zoals aangegeven door hun IP-adrestoewijzing. De switchpoort F0/4 die verbinding maakt met router R1-interface G0/0 is echter niet geconfigureerd en blijft in het standaard VLAN. Omdat router R1 zich op een ander VLAN bevindt dan PC1, kunnen ze niet communiceren.

Om dit probleem op te lossen, voert u de opdracht switchport access vlan 10 interface configuratiemodus uit op switchpoort F0 / 4 op switch S1. Wanneer de switch-poort is geconfigureerd voor het juiste VLAN, kan PC1 communiceren met router R1-interface G0 / 0, waardoor het toegang heeft tot de andere VLAN’s die zijn aangesloten op router R1.

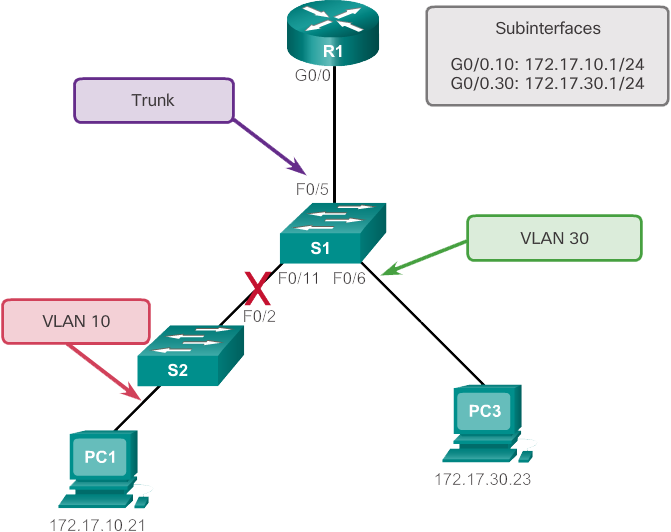

De topologie van voorgaande afbeelding toont het router-on-a-stick routeringsmodel. De interface F0/5 op switch S1 is echter niet geconfigureerd als een trunk en blijft in het standaard VLAN voor de poort. Als gevolg hiervan kan de router niet tussen VLAN’s routeren omdat elk van de geconfigureerde subinterfaces geen VLAN-gelabeld verkeer kan verzenden of ontvangen.

Om dit probleem op te lossen, geeft u de opdracht switchport mode trunk voor de interface configuratiemodus switch-poort F0/5 op S1. Dit converteert de interface naar een trunk-poort, waardoor een trunk tussen R1 en S1 tot stand kan worden gebracht. Wanneer de trunk tot stand is gebracht, kunnen apparaten die zijn aangesloten op elk van de VLAN’s communiceren met de subinterface die is toegewezen aan hun VLAN, waardoor inter-VLAN-routering mogelijk wordt.

De topologie van voorgaande afbeelding laat zien dat de trunkverbinding tussen S1 en S2 is verbroken. Omdat er geen redundante verbinding of pad is tussen de apparaten, kunnen alle apparaten die op S2 zijn aangesloten, router R1 niet bereiken. Als gevolg hiervan kunnen alle apparaten die op S2 zijn aangesloten, niet via R1 naar andere VLAN’s routeren.

Om het risico te verkleinen dat een mislukte inter-switch-link de inter-VLAN-routering verstoort, moet in het netwerkontwerp rekening worden gehouden met redundante links en alternatieve paden.

5.2.1.2. Controleer de schakelaarconfiguratie

Als er een probleem wordt vermoed met een switchconfiguratie, gebruikt u de verschillende verificatieopdrachten om de configuratie te onderzoeken en het probleem te identificeren.

Onderstaand voorbeeld toont de resultaten van de opdracht show interfaces interface-id switchport. Stel dat u deze commando’s hebt gegeven omdat u vermoedt dat VLAN 10 niet is toegewezen aan poort F0 / 4 op switch S1. Het bovenste gemarkeerde gebied geeft aan dat poort F0/4 op switch S1 zich in de toegangsmodus bevindt, maar het geeft niet aan dat deze direct is toegewezen aan VLAN 10. Het onderste gemarkeerde gebied bevestigt dat poort F0/4 nog steeds is ingesteld op het standaard VLAN. De show running-config en de show interfaces interface-id switchport-opdrachten zijn handig voor het identificeren van VLAN-toewijzing en poortconfiguratieproblemen.

S1# show interfaces FastEthernet 0/4 switchport

Name: Fa0/4

Switchport: Enabled

Administrative Mode: static access

Operational Mode: up

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: native

Negotiation of Trunking: On

Access Mode VLAN: 1 (default)

<output omitted>

S1#Het volgende voorbeeld laat zien dat nadat een apparaatconfiguratie is gewijzigd, de communicatie tussen router R1 en switch S1 is gestopt. De link tussen de router en de switch zou een trunkverbinding moeten zijn. De schermuitvoer toont de resultaten van de show interfaces interface_id switchport en de show running-config commando’s. Het bovenste gemarkeerde gebied bevestigt dat poort F0/4 op switch S1 zich in de toegangsmodus bevindt, niet in de trunk-modus. Het onderste gemarkeerde gebied bevestigt ook dat poort F0/4 is geconfigureerd voor toegangsmodus.

S1# show interfaces f0/4 switchport

Name: Fa0/4

Switchport: Enabled

Administrative Mode: static access

Operational Mode: down

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: native

<output omitted>

S1# show run

Building configuration...

<output omitted>

!

interface FastEthernet0/4

switchport mode access

!

<output omitted>

S1#5.2.1.3. Interface problemen

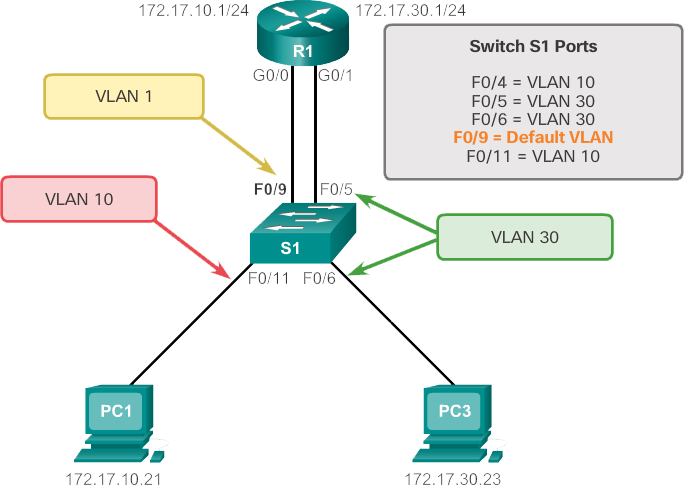

Bij het inschakelen van inter-VLAN-routering op een router is een van de meest voorkomende configuratiefouten het aansluiten van de fysieke routerinterface op de verkeerde switchpoort. Dit plaatst de routerinterface in het verkeerde VLAN en voorkomt dat deze de andere apparaten binnen hetzelfde subnet bereikt.

Zoals weergegeven in de afbeelding, is router R1-interface G0/0 verbonden met switch S1-poort F0/9. Switch-poort F0/9 is geconfigureerd voor het standaard VLAN, niet voor VLAN 10. Hierdoor kan PC1 niet communiceren met de routerinterface. Daarom kan het niet naar VLAN 30 leiden.

Om dit probleem op te lossen, verbindt u de router R1-interface G0/0 fysiek met switch S1-poort F0/4. Dit plaatst de routerinterface in het juiste VLAN en maakt inter-VLAN-routering mogelijk. Als alternatief, verander de VLAN-toewijzing van switchpoort F0/9 in VLAN 10. Hierdoor kan PC1 ook communiceren met router R1-interface G0/0.

5.2.1.4. Controleer de routerconfiguratie

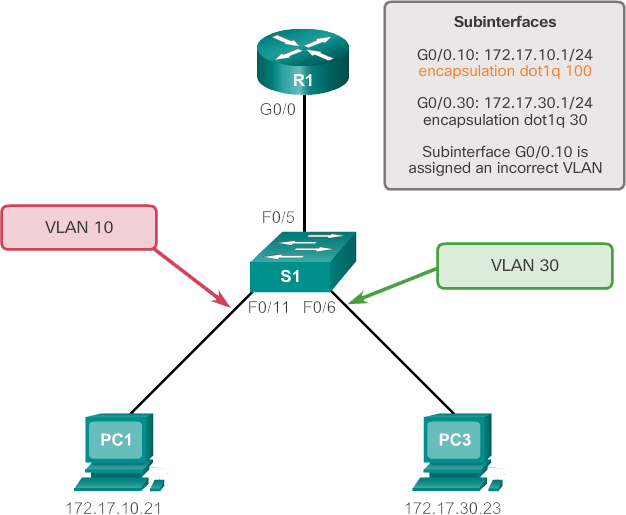

Bij router-on-a-stick-configuraties is een veelvoorkomend probleem het toewijzen van de verkeerde VLAN-ID aan de subinterface.

Zoals weergegeven in afbeelding, is router R1 geconfigureerd met het verkeerde VLAN op subinterface G0/0.10, waardoor wordt voorkomen dat apparaten die op VLAN 10 zijn geconfigureerd, communiceren met subinterface G0/0.10. Dit voorkomt vervolgens dat die apparaten gegevens naar andere VLAN’s op het netwerk kunnen verzenden.

Het gebruik van de show-interfaces en de show running-config-opdrachten kan handig zijn bij het oplossen van dit soort problemen, zoals weergegeven in de afbeelding.

De opdracht show interfaces produceert veel output, waardoor het soms moeilijk is om het probleem te zien, zoals weergegeven in het volgende voorbeeld. Het bovenste gemarkeerde gedeelte laat echter zien dat de subinterface G0/0.10 op router R1 VLAN 100 gebruikt.

R1# show interface

<output omitted>

GigabitEthernet0/0.10 is up,line protocol is down (disabled)

Encapsulation 802.1Q Virtual Lan,Vlan ID 100

ARP type :ARPA,ARP Timeout 04:00:00,

Last clearing of "show interface" counters never

<output omitted>

R1#

R1# show run

Building configuration...

Current configuration : 505 bytes

<output omitted>

interface GigabitEthernet0/0.10

encapsulation dot1Q 100

ip address 172.17.10.1 255.255.255.0

!

interface GigabitEthernet0/0.30

De opdracht show running-config bevestigt dat subinterface G0/0.10 op router R1 is geconfigureerd om toegang tot VLAN 100-verkeer toe te staan en niet VLAN 10.

Om dit probleem op te lossen, configureert u subinterface G0/0.10 zodat deze zich op het juiste VLAN bevindt met behulp van de opdracht encapsulation dot1q 10 subinterface configuratiemodus. Wanneer de subinterface is toegewezen aan het juiste VLAN, is deze toegankelijk voor apparaten op dat VLAN en kan de router inter-VLAN-routering uitvoeren.

Met de juiste verificatie worden routerconfiguratieproblemen snel aangepakt, waardoor inter-VLAN-routering correct kan functioneren.

5.2.2. IP-adresproblemen

5.2.2.1. Fouten met IP-adressen en subnetmaskers

VLAN’s komen overeen met unieke subnetten op het netwerk. Om inter-VLAN-routering te laten werken, moet een router op alle VLAN’s zijn aangesloten, hetzij via afzonderlijke fysieke interfaces, hetzij via subinterfaces. Aan elke interface of subinterface moet een IP-adres worden toegewezen dat overeenkomt met het subnet waarmee deze is verbonden. Hierdoor kunnen apparaten op het VLAN communiceren met de routerinterface en kan verkeer worden gerouteerd naar andere VLAN’s die op de router zijn aangesloten.

Hieronder volgen enkele veelvoorkomende IP-adresseringsfouten:

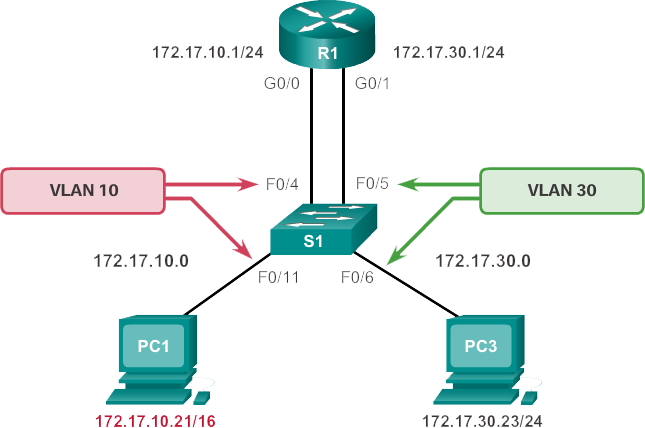

- Zoals weergegeven in topologie 1, is router R1 geconfigureerd met een onjuist IP-adres op interface G0/0. Dit voorkomt dat PC1 kan communiceren met router R1 op VLAN 10. Om dit probleem te corrigeren, wijst u het juiste IP-adres toe aan router R1-interface G0/0 met behulp van het ip-adres 172.17.10.1 255.255.255.0. Nadat aan de routerinterface het juiste IP-adres is toegewezen, kan PC1 de routerinterface gebruiken als een standaardgateway voor toegang tot andere VLAN’s.

- In topologie 2 is PC1 geconfigureerd met een onjuist IP-adres voor het subnet dat is gekoppeld aan VLAN 10. Dit verhindert dat PC1 kan communiceren met router R1 op VLAN 10. Om dit probleem te verhelpen, wijst u het juiste IP-adres toe aan PC1. Afhankelijk van het type pc dat wordt gebruikt, kunnen de configuratiedetails verschillen.

- In topologie 3 is PC1 geconfigureerd met het verkeerde subnetmasker. Volgens het subnetmasker dat is geconfigureerd voor PC1, bevindt PC1 zich op het 172.17.0.0-netwerk. Het resultaat is dat PC1 berekent dat PC3, met het IP-adres 172.17.30.23, zich op hetzelfde subnet bevindt als PC1. PC1 stuurt geen verkeer dat bestemd is voor PC3 door naar router R1-interface G0 / 0; daarom bereikt het verkeer nooit PC3. Om dit probleem op te lossen, wijzigt u het subnetmasker op PC1 in 255.255.255.0. Afhankelijk van het type pc dat wordt gebruikt, kunnen de configuratiedetails verschillen.

5.2.2.2. Configuratieproblemen met IP-adres en subnetmasker verifiëren

Aan elke interface of subinterface moet een IP-adres worden toegewezen dat overeenkomt met het subnet waarmee het is verbonden. Een veel voorkomende fout is het onjuist configureren van een IP-adres voor een subinterface. Het volgend voorbeeld toont de uitvoer van de opdracht show running-config. Het gemarkeerde gebied laat zien dat subinterface G0/0.10 op router R1 het IP-adres 172.17.20.1 heeft. Het VLAN voor deze subinterface moet VLAN 10-verkeer ondersteunen. Het IP-adres is onjuist geconfigureerd. De opdracht show ip interface is handig in deze instelling. Het tweede punt toont het onjuiste IP-adres.

R1# show run

Building configuration...

<output omitted>

!

interface GigabitEthernet0/0

no ip address

duplex auto

speed auto

!

interface GigabitEthernet0/0.10

encapsulation dot1Q 10

ip address 172.17.20.1 255.255.255.0

!

interface GigabitEthernet0/0.30

<output omitted>

R1#

R1# show ip interface

<output omitted>

GigabitEthernet0/0.10 is up, line protocol is up

Internet address is 172.17.20.1/24

Broadcast address is 255.255.255.255

<output omitted>

R1#

Soms is het apparaat van de eindgebruiker, zoals een personal computer, niet correct geconfigureerd. Het voorbeeld hieronder toont de weergegeven IP-configuratie voor PC1. Het IP-adres is 172.17.20.21, met een subnetmasker van 255.255.255.0. Maar in dit scenario zou PC1 in VLAN 10 moeten zijn, met een adres van 172.17.10.21 en een subnetmasker van 255.255.255.0.

PC1> ipconfig

IP Address........................: 172.17.20.21

Subnet Mask.......................: 255.255.255.0

Default Gateway...................: 172.17.10.1

PC1>Opmerking: hoewel het configureren van subinterface-ID’s zodat ze overeenkomen met het VLAN-nummer het gemakkelijker maakt om de inter-VLAN-configuratie te beheren, is dit geen vereiste. Zorg er bij het oplossen van problemen voor dat de subinterface is geconfigureerd met het juiste adres voor dat VLAN.

5.3. Layer 3 switching

5.3.1. Layer 3 switching werking en configuratie

5.3.1.1. Inleiding tot Layer 3 Switching

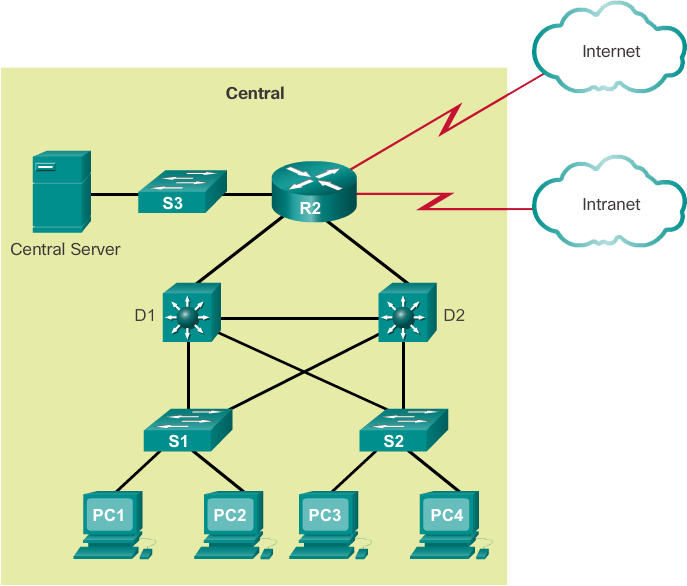

Router-on-a-stick is eenvoudig te implementeren omdat routers doorgaans in elk netwerk beschikbaar zijn. Zoals weergegeven in de afbeelding, gebruiken de meeste bedrijfsnetwerken meerlaagse switches om hoge pakketverwerkingssnelheden te bereiken met behulp van op hardware gebaseerde switching. Layer 3-switches hebben meestal pakketgeschakelde doorvoersnelheden in de miljoenen pakketten per seconde (pps), terwijl traditionele routers pakketschakelingen bieden in het bereik van 100.000 pps tot meer dan 1 miljoen pps.

Alle meerlagige Catalyst-switches ondersteunen de volgende typen Layer 3-interfaces:

- Gerouteerde poort – Een pure Layer 3-interface die lijkt op een fysieke interface op een Cisco IOS-router.

- Switch virtual interface (SVI) – Een virtuele VLAN-interface voor inter-VLAN-routering. Met andere woorden, SVI’s zijn de virtueel gerouteerde VLAN-interfaces.

Hoogwaardige switches, zoals de Catalyst 6500 en Catalyst 4500, voeren bijna elke functie uit met betrekking tot OSI Layer 3 en hoger met behulp van op hardware gebaseerde switching die is gebaseerd op Cisco Express Forwarding.

Alle Layer 3 Cisco Catalyst-switches ondersteunen routeringsprotocollen, maar voor verschillende modellen Catalyst-switches is verbeterde software nodig voor specifieke routeringsprotocolfuncties. Switches uit de Catalyst 2960-serie met IOS Release 12.2 (55) of hoger ondersteunen statische routing.

Catalyst-switches gebruiken verschillende standaardinstellingen voor interfaces. Alle leden van de Catalyst 3560- en 4500-switchfamilies gebruiken standaard Layer 2-interfaces. Leden van de Catalyst 6500-familie van switches met Cisco IOS gebruiken standaard Layer 3-interfaces. Afhankelijk van welke Catalyst-familie van switches wordt gebruikt, kunnen de switchport of no switchport-interface configuratiemodus opdrachten aanwezig zijn in de actieve configuratie- of opstartconfiguratiebestanden.

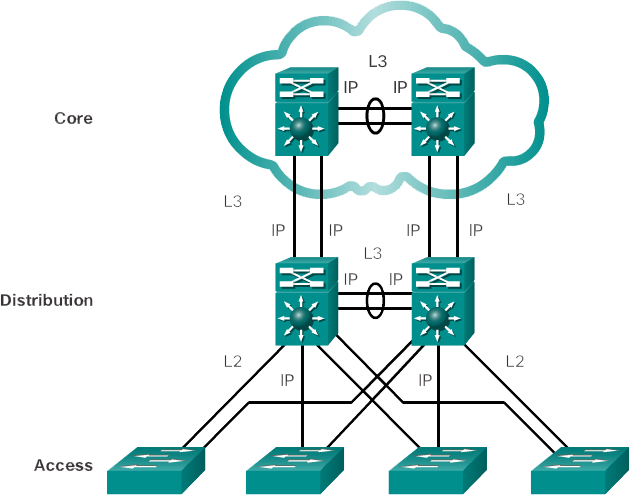

5.3.1.2. Inter-VLAN-routering met virtuele switch-interfaces

In de begindagen van geschakelde netwerken was het schakelen snel (vaak op hardwaresnelheid, wat betekent dat de snelheid gelijk was aan de tijd die nodig was om frames fysiek te ontvangen en door te sturen naar andere poorten) en de routing was traag (routing moest in software worden verwerkt) . Dit was voor netwerkontwerpers aanleiding om het geschakelde deel van het netwerk zo veel mogelijk uit te breiden. Toegangs-, distributie- en kernlagen waren vaak geconfigureerd om te communiceren op Laag 2. Deze topologie veroorzaakte lusproblemen. Om deze problemen op te lossen, werden spanning-tree-technologieën gebruikt om lussen te voorkomen en toch flexibiliteit en redundantie in inter-switchverbindingen mogelijk te maken.

Naarmate netwerktechnologieën zijn geëvolueerd, is routering echter sneller en goedkoper geworden. Tegenwoordig kan routering worden uitgevoerd met kabelsnelheid. Een gevolg van deze evolutie is dat routering kan worden overgedragen naar de kern- en distributielagen zonder de netwerkprestaties te beïnvloeden.

Veel gebruikers bevinden zich in afzonderlijke VLAN’s en elk VLAN is meestal een afzonderlijk subnet. Daarom is het logisch om de distributieswitches te configureren als Layer 3-gateways voor de gebruikers van elke toegangsswitch VLAN. Dit houdt in dat elke distributieswitch IP-adressen moet hebben die overeenkomen met elke toegangsswitch VLAN.

Laag 3 (gerouteerde) poorten worden normaal geïmplementeerd tussen de distributie en de kernlaag.

De weergegeven netwerkarchitectuur is niet afhankelijk van de spanning tree omdat er geen fysieke lussen zijn in het Layer 2-gedeelte van de topologie.

Een SVI is een virtuele interface die is geconfigureerd binnen een meerlagige switch, zoals weergegeven in de volgende afbeelding. Een SVI kan worden gemaakt voor elk VLAN dat op de switch aanwezig is. Een SVI wordt als virtueel beschouwd omdat er geen fysieke poort is toegewezen aan de interface. Het kan dezelfde functies voor het VLAN uitvoeren als een routerinterface, en kan op vrijwel dezelfde manier worden geconfigureerd als een routerinterface (d.w.z. IP-adres, inkomende / uitgaande ACL’s, enz.). De SVI voor het VLAN biedt Layer 3-verwerking voor pakketten van of naar alle switchpoorten die aan dat VLAN zijn gekoppeld.

Standaard wordt een SVI gemaakt voor het standaard VLAN (VLAN 1) om beheer van externe switches mogelijk te maken. Extra SVI’s moeten expliciet worden gemaakt. SVI’s worden gemaakt de eerste keer dat de VLAN-interfaceconfiguratiemodus wordt geopend voor een bepaalde VLAN SVI, bijvoorbeeld wanneer de interface vlan 10-opdracht wordt ingevoerd. Het gebruikte VLAN-nummer komt overeen met de VLAN-tag die is gekoppeld aan dataframes op een 802.1Q ingekapselde trunk of met de VLAN-ID (VID) die is geconfigureerd voor een toegangspoort. Geef bij het maken van een SVI als gateway voor VLAN 10 de SVI-interface een naam VLAN 10. Configureer en wijs een IP-adres toe aan elke VLAN SVI.

Wanneer de SVI wordt gemaakt, moet u ervoor zorgen dat het specifieke VLAN aanwezig is in de VLAN-database. In de afbeelding moet de switch VLAN 10 en VLAN 20 in de VLAN-database hebben; anders blijft de SVI-interface laag.

Hier volgen enkele van de redenen om SVI te configureren:

- Om een gateway voor een VLAN te bieden, zodat verkeer naar of uit dat VLAN kan worden geleid

- Om Layer 3 IP-connectiviteit met de switch te bieden

- Ter ondersteuning van routeringsprotocollen en overbruggingsconfiguraties

Hieronder volgen enkele van de voordelen van SVI’s (het enige nadeel is dat meerlagige schakelaars duurder zijn):

- Het is veel sneller dan router-on-a-stick, omdat alles hardware-geschakeld en gerouteerd wordt.

- Voor routing zijn geen externe links nodig van de switch naar de router.

- Niet beperkt tot één link. Layer 2 EtherChannels kunnen tussen de switches worden gebruikt om meer bandbreedte te krijgen.

- De latentie is veel lager, omdat het de switch niet hoeft te verlaten.

5.3.1.3. Inter-VLAN-routering met gerouteerde poorten

Gerouteerde poorten en toegangspoorten op een switch

Een gerouteerde poort is een fysieke poort die op dezelfde manier werkt als een interface op een router. In tegenstelling tot een toegangspoort is een gerouteerde poort niet gekoppeld aan een bepaald VLAN. Een gerouteerde poort gedraagt zich als een normale routerinterface. Omdat Layer 2-functionaliteit is verwijderd, werken Layer 2-protocollen, zoals STP, niet op een gerouteerde interface. Sommige protocollen, zoals LACP en EtherChannel, werken echter wel op Layer 3.

In tegenstelling tot Cisco IOS-routers, ondersteunen gerouteerde poorten op een Cisco IOS-switch geen subinterfaces.

Gerouteerde poorten worden gebruikt voor punt-naar-punt-verbindingen. Het aansluiten van WAN-routers en beveiligingsapparatuur zijn voorbeelden van het gebruik van gerouteerde poorten. In een geschakeld netwerk worden gerouteerde poorten meestal geconfigureerd tussen switches in de kern- en distributielaag. De afbeelding illustreert een voorbeeld van gerouteerde poorten in een campusgeschakeld netwerk.

Om gerouteerde poorten te configureren, gebruikt u de opdracht no switchport interface configuration mode op de juiste poorten. De standaardconfiguratie van de interfaces op Catalyst 3560-switches zijn bijvoorbeeld Layer 2-interfaces, dus ze moeten handmatig worden geconfigureerd als gerouteerde poorten. Wijs daarnaast indien nodig een IP-adres en andere Layer 3-parameters toe. Controleer na het toewijzen van het IP-adres of IP-routering algemeen is ingeschakeld en of toepasselijke routeringsprotocollen zijn geconfigureerd.

Opmerking: gerouteerde poorten worden niet ondersteund op Catalyst 2960 Series-switches.

5.3.1.4. Statische routes configureren op een Catalyst 2960

Een Catalyst 2960-switch kan functioneren als een Layer 3-apparaat en routeren tussen VLAN’s en een beperkt aantal statische routes.

De Cisco Switch Database Manager (SDM) biedt meerdere sjablonen voor de 2960-switch. De sjablonen kunnen worden ingeschakeld om specifieke rollen te ondersteunen, afhankelijk van hoe de switch in het netwerk wordt gebruikt. De SDM-sjabloon voor lanbase-routering kan bijvoorbeeld worden ingeschakeld om de switch tussen VLAN’s te laten routeren en om statische routering te ondersteunen.

In het volgende voorbeeld wordt de opdracht show sdm prefer ingevoerd op schakelaar S1 en wordt de standaardsjabloon toegepast. De standaardsjabloon is de standaardinstelling voor een Catalyst 2960-switch. De standaardsjabloon ondersteunt geen statische routering. Als IPv6-adressering is ingeschakeld, is de sjabloon standaard dual-ipv4-en-ipv6.

S1# show sdm prefer

The current template is "default" template.

The selected template optimizes the resources in

the switch to support this level of features for

0 routed interfaces and 255 VLANs.

number of unicast mac addresses: 8K

number of IPv4 IGMP groups: 0.25K

number of IPv4/MAC qos aces: 0.125k

number of IPv4/MAC security aces: 0.375kDe SDM-sjabloon kan worden gewijzigd in de algemene configuratiemodus met de opdracht sdm prefer.

Opmerking: In afbeelding 2, 4, 6 en 7 wordt het do-commando gebruikt om EXEC- of geprivilegieerde EXEC-commando’s van de gebruiker uit te voeren vanuit andere routerconfiguratiemodi.

In het volgende voorbeeld worden de SDM-sjabloonopties weergegeven met de sdm prefer ? opdracht. De SDM-sjabloon is gewijzigd in lanbase-routing. De switch moet opnieuw worden geladen om de nieuwe sjabloon van kracht te laten worden.

S1# configure terminal

Enter configuration commands, one per line. End with CNTL/Z

S1(config)#sdm prefer ?

default Default bias

dual-ipv4-and-ipv6 Support both IPv4 and IPv6

lanbase-routing Supports both IPv4 and IPv6 Static Routing

qos QoS bias

S1(config) sdm prefer lanbase-routing

Changes to the running SDM preferences have been stored, but cannot

take effect until the next reload.

Use 'show sdm prefer' to see what SDM preference is currently active.

S1(config)#do reload

System configuration has been modified. Save [yes/no]: yes

Building configuration...

[OK]

Proceed with reload? [confirm]

*Mar 20 00:10:24.557: %SYS-5-RELOAD: Reload requested by console.

Reload Reason: Reload command.In het volgende voorbeeld is de sjabloon voor lanbase-routering actief op S1. Met deze sjabloon wordt statische routering ondersteund voor maximaal 750 statische routes.

S1# show sdm prefer

The current template is "lanbase-routing" template.

The selected template optimizes the resources in

the switch to support this level of features for

0 routed interfaces and 255 VLANs.

number of unicast mac addresses: 4K

number of IPv4 IGMP groups + multicast routes: 0.25K

number of IPv4 unicast routes 0.75K

number of directly-connected IPv4 hosts: 0.75K

number of indirect IPv4 routes: 16

number of IPv6 multicast groups: 0.375k

number of directly-connected IPv6 addresses: 0.75K

number of indirect IPv6 unicast routes: 16

number of IPv4 policy based routing aces: 0

number of IPv4/MAC qos aces: 0.125k

number of IPv4/MAC security aces: 0.375k

number of IPv6 policy based routing aces: 0

number of IPv6/MAC qos aces: 0.375k

number of IPv6/MAC security aces: 127In het volgende voorbeeld is interface F0/6 op S1 toegewezen aan VLAN 2. De SVI’s voor VLAN’s 1 en 2 zijn ook geconfigureerd met respectievelijk IP-adressen 192.168.1.1/24 en 192.168.2.1/24. IP-routering wordt ingeschakeld met de opdracht algemene configuratiemodus ip-routering.

S1(config)# interface f0/6

S1(config-if)# switchport access vlan 2

S1(config-if)# interface vlan 1

S1(config-if)# ip address 192.168.1.1 255.255.255.0

S1(config-if)# interface vlan 2

S1(config-if)# ip address 192.168.2.1 255.255.255.0

S1(config-if)# no shutdown

*Mar 20 01:00:25.021: %LINEPROTO-5-UPDOWN: Line protocol on Interface

Vlas2, changed state to up

S1(config)# ip routing

S1(config)# do show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile,

B - BGP, D - EIGRP, EX -EIGRP external, O - OSPF,

IA - OSPF inter area, N1 - OSPF NSSA external type 1,

N2 - OSPF external NSSA type 2, E1 - OSPF external type 1,

E2 - OSPF external type 2, i - IS-IS, su - IS-IS summary,

L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default,

U - per-user static route, o - ODR,

P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, Vlan1

L 192.168.1.1/32 is directly connected, Vlan1

192.168.2.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.2.0/24 is directly connected, Vlan2

L 192.168.2.1/32 is directly connected, VlanOpmerking: de opdracht IP routing wordt automatisch ingeschakeld op Cisco-routers; het overeenkomstige commando voor IPv6, ipv6 unicast-routing, is echter standaard uitgeschakeld op Cisco-routers en switches.

In het volgend voorbeeld heeft router R1 twee IPv4-netwerken geconfigureerd: interface G0/1 heeft IP-adres 192.168.1.10/24 en loopback-interface Lo0 heeft IP-adres 209.165.200.225/27. De uitvoer van de opdracht show ip route wordt weergegeven.

R1# show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile,

B - BGP, D - EIGRP, EX -EIGRP external, O - OSPF,

IA - OSPF inter area, N1 - OSPF NSSA external type 1,

N2 - OSPF external NSSA type 2, E1 - OSPF external type 1,

E2 - OSPF external type 2, i - IS-IS, su - IS-IS summary,

L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default,

U - per-user static route, o - ODR,

P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, GigabitEthernet0/1

L 192.168.1.10/32 is directly connected, GigabitEthernet0/1

209.165.200.0/24 is variably subnetted, 2 subnets, 2 masks

C 209.165.200.224/27 is directly connected, Loopback0

L 209.165.200.224/32 is directly connected, Loopback0In het volgend voorbeeld is een standaardroute geconfigureerd op S1. De uitvoer van de opdracht show ip route wordt weergegeven.

S1(config)# ip route 0.0.0.0 0.0.0.0 192.168.1.10

S1# do show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile,

B - BGP, D - EIGRP, EX -EIGRP external, O - OSPF,

IA - OSPF inter area, N1 - OSPF NSSA external type 1,

N2 - OSPF external NSSA type 2, E1 - OSPF external type 1,

E2 - OSPF external type 2, i - IS-IS, su - IS-IS summary,

L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default,

U - per-user static route, o - ODR,

P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is 192.168.1.10 to network 0.0.0.0

S* 0.0.0.0/0 [1/0] via 192.168.1.10

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, Vlan1

L 192.168.1.1/32 is directly connected, Vlan1

192.168.2.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.2.0/24 is directly connected, Vlan2

L 192.168.2.1/32 is directly connected, Vlan2In het volgende voorbeeld is een statische route naar het externe netwerk 192.168.2.0/24 (VLAN 2) geconfigureerd op R1. De uitvoer van de opdracht show ip route wordt weergegeven.

R1(config)# ip route 192.168.2.0 255.255.255.0 g0/1

R1# do show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile,

B - BGP, D - EIGRP, EX -EIGRP external, O - OSPF,

IA - OSPF inter area, N1 - OSPF NSSA external type 1,

N2 - OSPF external NSSA type 2, E1 - OSPF external type 1,

E2 - OSPF external type 2, i - IS-IS, su - IS-IS summary,

L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default,

U - per-user static route, o - ODR,

P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, GigabitEthernet0/1

L 192.168.1.10/32 is directly connected, GigabitEthernet0/1

S 192.168.2.0/24 is directly connected, GigabitEthernet0/1

209.165.200.0/24 is variably subnetted, 2 subnets, 2 masks

C 209.165.200.224/27 is directly connected, Loopback0

L 209.165.200.224/32 is directly connected, Loopback0In het volgende voorbeeld is PC-A geconfigureerd met IP-adres 192.168.2.2/24 in VLAN 2 en is PC-B geconfigureerd met IP-adres 192.168.1.2/24 in VLAN 1. PC-B kan zowel PC-B als PC-B pingen. de loopback-interface op R1.

Microsoft Windows [version 6.1.7601 ]

Copyright (c) 2009 Microsoft corporation. All Rights Reserved.

C:\Users\NetAcad> ping 192.168.2.2

Pinging 192.168.2.2 with 32 bytes of data:

Reply from 192.168.2.2: bytes=32 times=2ms TTL=127

Reply from 192.168.2.2: bytes=32 times<1ms TTL=127

Reply from 192.168.2.2: bytes=32 times<1ms TTL=127

Reply from 192.168.2.2: bytes 32 times<1ms TTL=127

Ping statistics for 192.168.2.2

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 2ms, Average = 0ms

C:\Users\NetAcad> ping 209.165.200.225

Pinging 192.168.2.2 with 32 bytes of data:

Reply from 209.165.200.225: bytes=32 times<1ms TTL=255

Reply from 209.165.200.225: bytes=32 times=1ms TTL=255

Reply from 209.165.200.225: bytes=32 times<1ms TTL=255

Reply from 209.165.200.225: bytes 32 times<1ms TTL=255

Ping statistics for 209.165.200.225

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 1ms, Average = 0ms5.3.2. Los Layer 3 switching problemen op

5.3.2.1. Configuratie problemen met een Layer 3 Switch

De gemeenschappelijke problemen met legacy inter-VLAN-routering en router-on-a-stick inter-VLAN-routering komen ook tot uiting in de context van Layer 3-switching. Om problemen met het schakelen tussen Layer 3 op te lossen, moeten de volgende items op juistheid worden gecontroleerd:

- VLAN’s – VLAN’s moeten voor alle switches worden gedefinieerd. VLAN’s moeten zijn ingeschakeld op de trunk-poorten. Poorten moeten in de juiste VLAN’s staan.

- SVI’s – SVI moet het juiste IP-adres of subnetmasker hebben. SVI moet wakker zijn. SVI moet overeenkomen met het VLAN-nummer.

- Routering – Routering moet zijn ingeschakeld. Elke interface of elk netwerk moet worden toegevoegd aan het routeringsprotocol.

- Hosts – Hosts moeten het juiste IP-adres of subnetmasker hebben. Hosts moeten een standaardgateway hebben die is gekoppeld aan een SVI of gerouteerde poort.

Als u problemen met het schakelen tussen Layer 3 wilt oplossen, moet u bekend zijn met de implementatie en ontwerplay-out van de topologie.

5.3.2.2. Voorbeeld: probleemoplossing voor Layer 3 Switching

Bedrijf XYZ voegt een nieuwe verdieping, verdieping 5, toe aan het netwerk. Op basis hiervan zijn de huidige eisen om ervoor te zorgen dat de gebruikers op verdieping 5 kunnen communiceren met gebruikers op andere verdiepingen. Momenteel kunnen gebruikers op verdieping 5 niet communiceren met gebruikers op andere verdiepingen. Het volgende is een implementatieplan om een nieuw VLAN voor gebruikers op verdieping 5 te installeren en om ervoor te zorgen dat het VLAN naar andere VLAN’s wordt gerouteerd.

Er zijn vier stappen om een nieuw VLAN te implementeren:

Stap 1. Maak een nieuwe VLAN 500 op de vijfde verdieping switch en op de distributieschakelaars. Noem dit VLAN.

Stap 2. Identificeer de poorten die nodig zijn voor de gebruikers en schakelaars. Stel de opdracht switchport access vlan in op 500 en zorg ervoor dat de trunk tussen de distributieswitches correct is geconfigureerd en dat VLAN 500 op de trunk is toegestaan.

Stap 3. Maak een SVI-interface op de distributieswitches en zorg ervoor dat IP-adressen worden toegewezen.

Stap 4. Controleer de connectiviteit.

Het probleemoplossingsplan controleert het volgende:

Stap 1. Controleer of alle VLAN’s zijn gemaakt:

- Is de VLAN gemaakt op alle switches?

- Controleer met de opdracht show vlan.

Stap 2. Zorg ervoor dat de poorten zich in het juiste VLAN bevinden en dat trunking werkt zoals verwacht:

- Hebben alle toegangspoorten het commando switchport access VLAN 500 toegevoegd?

- Waren er nog andere poorten die hadden moeten worden toegevoegd? Zo ja, breng die wijzigingen dan aan.

- Waren deze poorten eerder gebruikt? Als dit het geval is, zorg er dan voor dat er op deze poorten geen extra opdrachten zijn ingeschakeld die conflicten kunnen veroorzaken. Zo nee, is de poort ingeschakeld?

- Zijn er gebruikerspoorten ingesteld op trunks? Als dit het geval is, geeft u de opdracht voor toegang tot de switchport-modus.

- Zijn de trunk-poorten ingesteld op trunk-modus?

- Is handmatig inkrimpen van VLAN’s geconfigureerd? Als dit het geval is, zorg er dan voor dat de trunks die nodig zijn om VLAN 500-verkeer te vervoeren, het VLAN hebben in de toegestane vermeldingen.

Stap 3. Controleer de SVI-configuraties (indien nodig):

Is de SVI al gemaakt met het juiste IP-adres en subnetmasker?

- Is het ingeschakeld?

- Is routering ingeschakeld?

- Is deze SVI toegevoegd aan het routeringsprotocol?

Stap 4. Controleer de connectiviteit:

- Zijn alle koppelingen tussen schakelaars in de trunk-modus

- Is VLAN 500 toegestaan op alle trunks?

- Blokkeert spanning-tree een van de deelnemende links?

- Zijn de poorten ingeschakeld?

- Hebben de hosts de juiste standaardgateways toegewezen?

- Zorg ervoor dat de standaardroute of een bepaald routeringsprotocol is ingeschakeld, indien nodig.

5.4. Samenvatting

Inter-VLAN-routering is het proces waarbij verkeer tussen verschillende VLAN’s wordt gerouteerd met behulp van een speciale router of een meerlagige switch. Inter-VLAN-routering vergemakkelijkt de communicatie tussen apparaten die zijn geïsoleerd door VLAN-grenzen.

Legacy inter-VLAN-routering was afhankelijk van de beschikbaarheid van een fysieke routerpoort voor elk geconfigureerd VLAN. Dit is vervangen door de router-on-a-stick-topologie die afhankelijk is van een externe router met subinterfaces die zijn verbonden met een Layer 2-switch. Met de router-on-a-stick-optie moeten de juiste IP-adressering en VLAN-informatie worden geconfigureerd op elke logische subinterface en moet een trunk-encapsulatie worden geconfigureerd om overeen te komen met die van de trunking-interface van de switch.

Een andere optie is de meerlaagse inter-vlan-optie met behulp van Layer 3-switching. Layer 3-switching omvat SVI’s en gerouteerde poorten. Laag 3-omschakeling wordt normaal geconfigureerd op de distributie- en kernlagen van het hiërarchische ontwerpmodel. Layer 3-switching met SVI’s is een vorm van inter-VLAN-routering. Een gerouteerde poort is een fysieke poort die op dezelfde manier werkt als een interface op een router. In tegenstelling tot een toegangspoort is een gerouteerde poort niet gekoppeld aan een bepaald VLAN.

Catalyst 2960-switches kunnen worden gebruikt in meerlagige inter-vlan-routering. Deze switches ondersteunen statische routering, maar dynamische routeringsprotocollen worden niet ondersteund. SDM-sjablonen zijn vereist voor het inschakelen van IP-routering op 2960-switches.

Het oplossen van problemen met inter-VLAN-routering met een router of een Layer 3-switch zijn vergelijkbaar. Veelvoorkomende fouten hebben betrekking op VLAN-, trunk-, Layer 3-interface en IP-adresconfiguraties.