6.0. Implementeer een geavanceerde netwerkinfrastructuur

6.0.1. Inleiding

In dit hoofdstuk leert u over de geavanceerde netwerkfuncties van Windows Server 2016, inclusief het implementeren van hoogwaardige netwerkoplossingen en het bepalen van scenario’s en vereisten voor het implementeren van Software Defined Networking (SDN).

6.1. Implementeer hoogwaardige netwerkoplossingen

Veel grote organisaties verbinden hun on-premises netwerkinfrastructuur met de cloud en verbinden hun datacenters met elkaar. Hoewel deze onderlinge verbindingen zeer wenselijk zijn, kunnen ze leiden tot een vermindering van de netwerkprestaties.

Windows Server 2016 bevat een aantal functies die u kunt implementeren om hoogwaardige netwerken in te schakelen en te ondersteunen. Deze functies kunnen prestatieproblemen helpen verlichten en omvatten:

- Netwerkinterfacekaart (NIC) teaming en switch embedded teaming (SET)

- Server Message Block (SMB) 3.1.1

- Nieuwe Quality of Service (QoS)-opties

- Verbeteringen in de verwerking van netwerkpakketten

Daarnaast introduceert Windows Server 2016 een aantal verbeteringen in de netwerkarchitectuur van Hyper-V, waaronder:

- Uitgebreide virtuele switchfunctionaliteit en uitbreidbaarheid

- Single-Root I/O-virtualisatie (SR-IOV)

- Dynamische virtuele machine in wachtrij

- NIC-teaming voor virtuele machines

6.1.1. NIC teaming of SET oplossing

Met NIC-teaming kunt u meerdere netwerkadapters combineren en als één geheel gebruiken; dit kan helpen de prestaties te verbeteren en veerkracht aan uw netwerkinfrastructuur toe te voegen. In het geval dat een van de netwerkadapters in het NIC-team uitvalt, blijven de andere functioneren, waardoor een zekere mate van fouttolerantie wordt geboden.

U kunt SET gebruiken in plaats van NIC-teaming in omgevingen met Hyper-V en SDN. SET combineert enkele NIC-teaming-functionaliteit binnen de virtuele Hyper-V-switch.

6.1.1.1. NIC-teaming implementeren

Met Windows Server 2016 kunt u één tot 32 netwerkadapters combineren in een NIC-team.

Opmerking Enkelvoudige netwerkadapters

Als u slechts één netwerkadapter aan een team toevoegt, wint u niets aan fouttolerantie of netwerkprestaties.

Wanneer u NIC-teaming implementeert, moet u de eigenschappen van de teaming-modus, load balancing-modus en standby-adapter configureren:

- Teaming-modus – U kunt kiezen uit drie teaming-modi. Dit zijn:

- Statische teaming – Dit wordt ook wel generieke teaming genoemd. Als u deze modus kiest, moet u uw fysieke Ethernet-switch en de server handmatig configureren om het NIC-team correct te vormen. U moet ook Ethernet-switches van serverklasse selecteren. Deze modus is gebaseerd op 802.3ad.

- Switch-onafhankelijk – Als u voor deze modus kiest, kunt u alle Ethernet-switches gebruiken en is er geen speciale configuratie nodig.

- LACP – Deze modus wordt ondersteund door de meeste enterprise-class switches en ondersteunt Link Aggregation Control Protocol (LACP) zoals gedefinieerd in 802.1ax. LACP identificeert dynamisch koppelingen tussen de server en een specifieke switch. Als u deze modus selecteert, moet u LACP handmatig inschakelen op de juiste poort van uw switch. Deze modus wordt ook wel dynamisch teamen genoemd.

- Load balancing-modus – Als u NIC-teaming gebruikt om load balancing te bereiken, moet u een load balancing-modus kiezen. Er zijn drie modi voor taakverdeling:

- Address Hash – Distribueert netwerkverkeer over de netwerkadapters in het team door een hash te maken van de adreselementen in de netwerkpakketten. Pakketten met een bepaalde hash-waarde worden toegewezen aan een van de adapters in het team. Houd er rekening mee dat uitgaand verkeer load-balanced is. Inkomend verkeer wordt slechts door één adapter in het team ontvangen. Dit scenario werkt goed voor servers die voornamelijk uitgaand netwerkverkeer verwerken, zoals webservers.

- Hyper-V-poort – Verdeelt verkeer over de gekoppelde adapters met behulp van het MAC-adres of de poort die door een virtuele machine wordt gebruikt om verbinding te maken met een virtuele switch op een Hyper-V-host. Gebruik deze modus als uw server een Hyper-V-host is waarop meerdere virtuele machines worden uitgevoerd. In deze modus worden virtuele machines verdeeld over het NIC-team, waarbij het verkeer van elke virtuele machine (zowel inkomend als uitgaand) wordt afgehandeld door een specifieke actieve netwerkadapter.

- Dynamisch – Dit is de standaardmodus. Het verdeelt het netwerkverkeer automatisch en gelijkmatig over de adapters in een team.

- Stand-by-adapter – Als u NIC-teaming implementeert voor failover-doeleinden, moet u een stand-by-adapter configureren. Selecteer de tweede adapter in het team en als de eerste niet meer beschikbaar is, wordt de standby-adapter actief.

Als u Hyper-V gebruikt, kunnen zowel de Hyper-V-host als de virtuele Hyper-V-machines de NIC-teaming-functie gebruiken. Gebruik de volgende procedure om NIC-teaming in te schakelen:

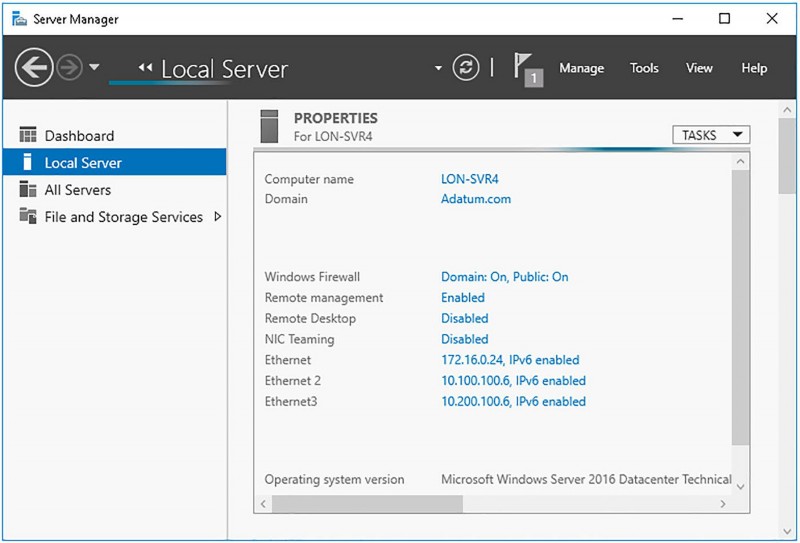

- Klik in Serverbeheer in het navigatievenster op Lokale server.

- Klik in het detailvenster naast NIC-teaming op Uitgeschakeld, zoals weergegeven in de volgende afbeelding. De NIC Teaming Wizard wordt geladen.

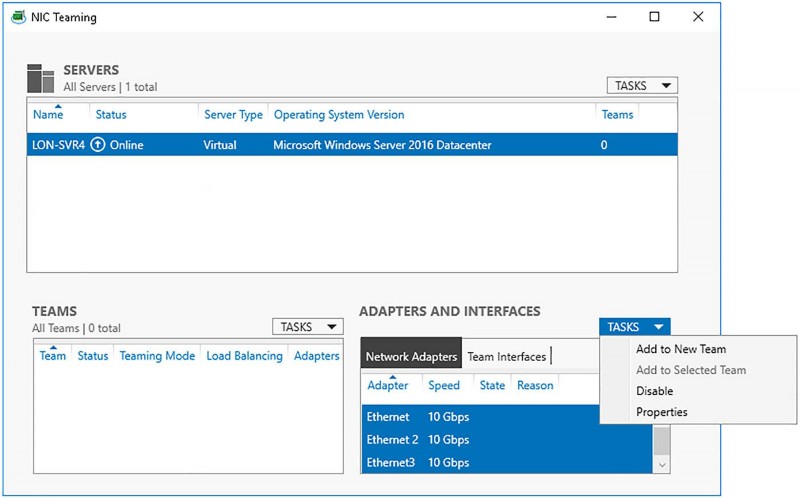

- Selecteer in het dialoogvenster NIC Teaming onder de kop Adapters en interfaces de adapters die u aan een team wilt toevoegen, zoals weergegeven in de volgende afbeelding en klik vervolgens in de lijst Taken op Toevoegen aan nieuw team.

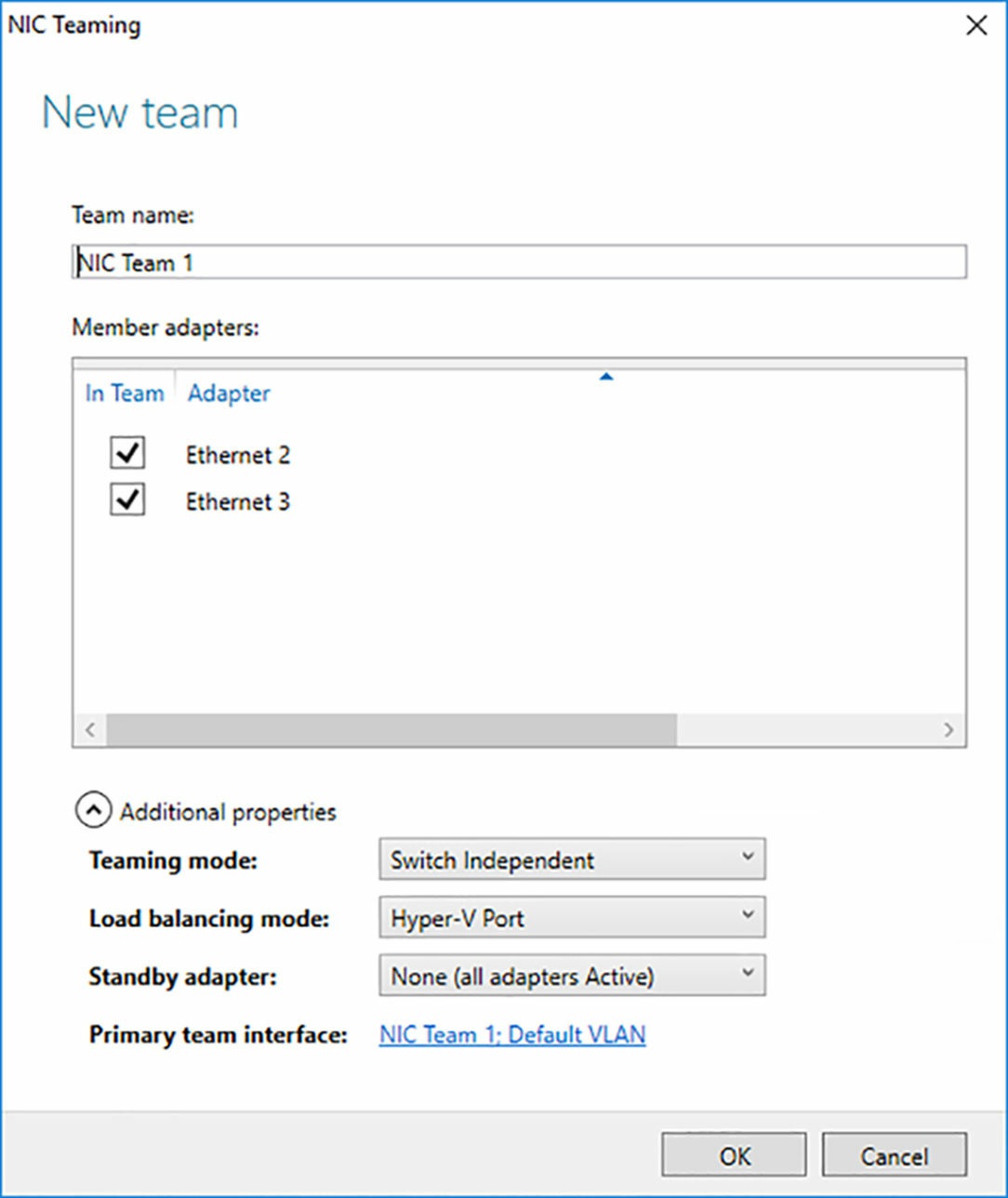

- Typ in de wizard NIC-teaming in het vak Teamnaam een geschikte naam voor uw NIC-team en klik vervolgens op Extra eigenschappen, zoals weergegeven in Afbeelding 6-3.

- Configureer onder Extra eigenschappen de instellingen voor Teaming-modus, Load Balancing-modus en Standby-adapter en klik vervolgens op OK.

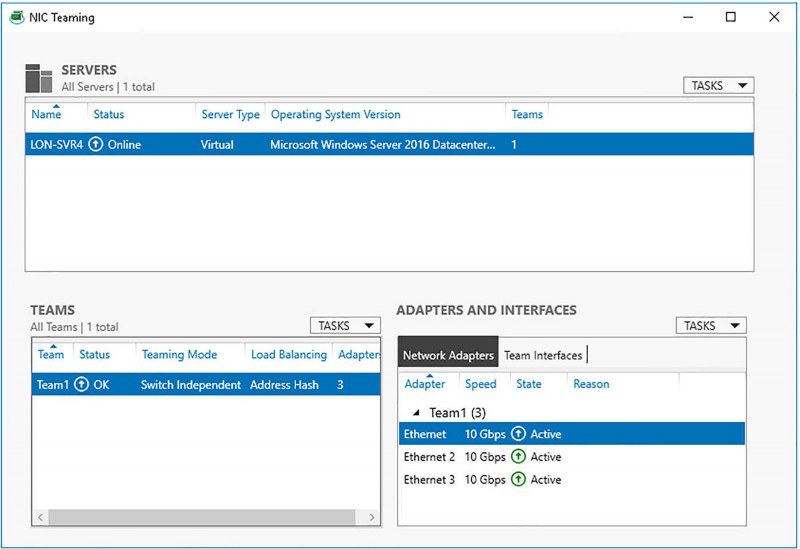

Nadat u het NIC-team hebt ingesteld, kunt u de eigenschappen ervan configureren met behulp van de NIC Teaming-console, zoals weergegeven in de volgende afbeelding of met behulp van Windows PowerShell. Om een team opnieuw te configureren, klikt u met de rechtermuisknop op het team onder de kop Teams en klikt u vervolgens op Eigenschappen. Vervolgens kunt u de Teaming-modus, Load Balancing-modus, Standby Adapter opnieuw configureren en kunt u ledenadapters aan het team toewijzen.

6.1.1.2. SET implementeren

Met SET kunt u één tot acht fysieke Ethernet-netwerkadapters groeperen in één of meer virtuele netwerkadapters. Deze op software gebaseerde virtuele netwerkadapters bieden ondersteuning voor hoge doorvoer en maken failover-opties mogelijk.

Opmerking Leden instellen

U moet alle netwerkadapters van SET-leden in dezelfde fysieke Hyper-V-host installeren om ze in hetzelfde team te kunnen plaatsen.

Hoewel SET dezelfde functionaliteit biedt als NIC-teaming, zijn er enkele verschillen, ook tijdens de installatie. Als u bijvoorbeeld een SET-team maakt, definieert u geen SET-teamnaam. Bovendien wordt het begrip standby-modus niet ondersteund; in SET zijn alle adapters actief. Het is ook vermeldenswaard dat hoewel er drie teaming-modi zijn in NIC-teaming, er slechts één is in SET: Switch Independent.

Opmerking Onafhankelijke switch modus

In Switch Independent-modus bepalen de switches niet hoe het netwerkverkeer wordt verdeeld. De switch waar je je SET-team op aansluit, is namelijk niet op de hoogte van het SET-team. Het is het SET-team dat inkomend netwerkverkeer verdeelt over de SET-teamleden.

Wanneer u SET implementeert, moet u het volgende definiëren:

- Ledenadapters – Definieer maximaal acht identieke netwerkadapters als onderdeel van het team.

- Load-balancing-modus – Er zijn twee load-balancing-modi:

- Hyper-V-poort – Distribueert verkeer over de adapters van SET-teamleden met behulp van het MAC-adres of de poort die door een virtuele machine wordt gebruikt om verbinding te maken met een virtuele switch op een Hyper-V-host.

- Dynamisch – Uitgaand verkeer wordt gedistribueerd op basis van een hash van adresseringsinformatie in de pakketstroom. Inkomend verkeer wordt gedistribueerd volgens de Hyper-V-poortmodus.

Om een SET-team te maken en te beheren, moet u System Center Virtual Machine Manager (VMM) gebruiken, maar u kunt ook Windows PowerShell gebruiken. Als u bijvoorbeeld een SET-team wilt maken met twee netwerkadapters, Ethernet en Ethernet 2 genaamd, gebruikt u de volgende opdracht:

New-VMSwitch -Name TeamedvSwitch -NetAdapterName "Ethernet","Ethernet 2" -EnableEmbeddedTeaming $true6.1.2. Receive Side Scaling (RSS) inschakelen en configureren

Wanneer netwerkpakketten worden ontvangen door een host, moeten ze worden verwerkt door de CPU. Netwerk beperken

I/O naar een enkele CPU creëert een potentieel knelpunt, en bij hoge netwerkbelasting kan het hele netwerk ernstig worden beperkt. RSS helpt het netwerk overal te verbeteren door de belasting van netwerk-I/O te verdelen over meerdere CPU’s in plaats van er maar één te gebruiken.

RSS maakt al enige tijd deel uit van de Windows Server-besturingssysteemfamilie en is standaard ingeschakeld in het besturingssysteem. Niet alle leveranciers van netwerkadapters schakelen RSS echter standaard in op hun stuurprogramma’s. Daarom moet u weten hoe u RSS inschakelt en configureert.

6.1.2.1. RSS inschakelen en configureren

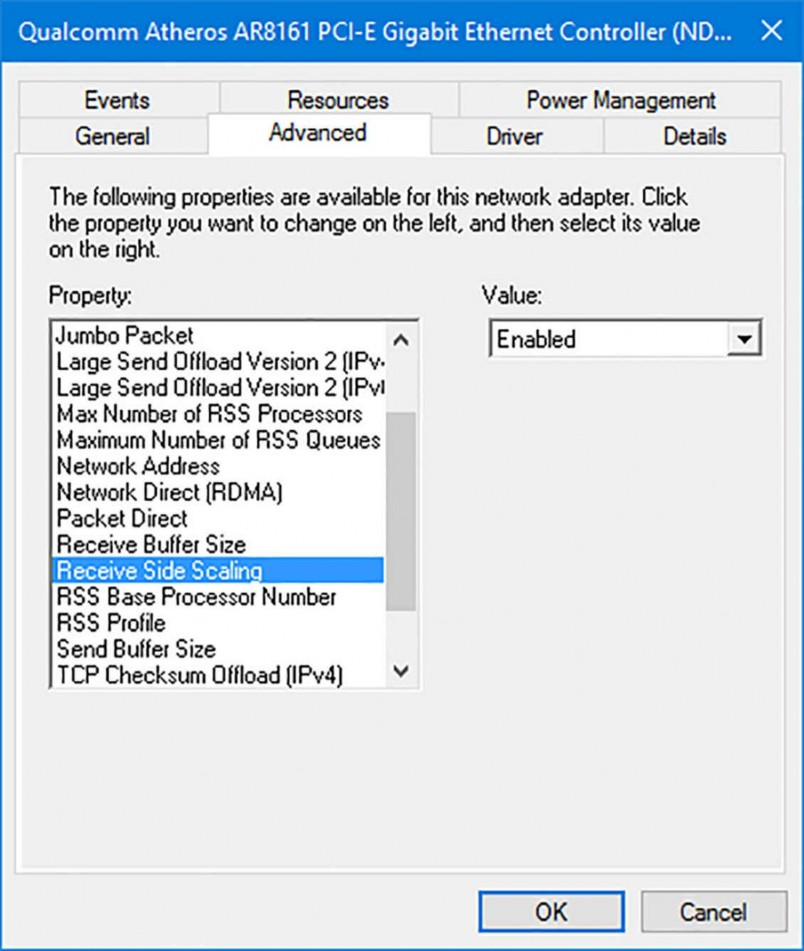

Gebruik de volgende procedure om RSS in te schakelen:

- Open Apparaatbeheer.

- Zoek en klik met de rechtermuisknop op uw netwerkadapter. Klik op Eigenschappen.

- Klik op het tabblad Geavanceerd in de lijst Eigenschappen, zoals weergegeven in de volgende afbeelding, op Side Scaling ontvangen en klik in de lijst Waarde op Ingeschakeld.

- Configureer optioneel de volgende waarden:

- Max aantal RSS-processors – Bepaalt hoeveel CPU’s moeten worden gebruikt voor RSS op deze netwerkadapter.

- Maximaal aantal RSS-wachtrijen – Om de beschikbare CPU’s volledig te benutten, moet het aantal RSS-wachtrijen gelijk zijn aan of groter zijn dan het geconfigureerde aantal RSS-processors.

- RSS-basisprocessornummer – Geeft aan vanaf welke processor moet worden geteld. Als u deze waarde bijvoorbeeld 0 toewijst en vaststelt dat de adapter 4 processors moet gebruiken, gebruikt deze processors 0 tot en met 3.

- RSS-profiel – U kunt een RSS-profiel aan de adapter toewijzen. Beschikbare opties zijn:

- Dichtstbijzijnde processor – Kan het CPU-gebruik aanzienlijk verminderen.

- Dichtstbijzijnde processor Statisch – Net als bij Dichtstbijzijnde processor, maar zonder taakverdeling.

- NUMA Scaling – Windows Server wijst op round robin-basis RSS-CPU’s toe aan elk NUMA-knooppunt, waardoor toepassingen die op meerdere NUMA-servers worden uitgevoerd, goed kunnen worden geschaald.

- NUMA Scaling Static – NUMA Scalability wordt gebruikt, maar RSS voert geen load balancing uit.

- Conservative Scaling – RSS gebruikt zo min mogelijk processors.

- Klik op OK.

Examentip

Niet alle adapters en apparaatstuurprogramma’s bieden al deze instellingen.

U kunt RSS inschakelen en configureren met behulp van Windows PowerShell. Gebruik bijvoorbeeld de volgende opdracht om RSS in te schakelen:

Enable-NetAdapterRSS -Naam "Ethernet"U kunt vervolgens de Windows PowerShell Get-NetAdapterRSS-cmdlet gebruiken om RSS-instellingen te bekijken en de Set-NetAdapterRSS-cmdlet om RSS-instellingen te configureren.

6.1.2.2. Virtual Machine Multi-Queue (VMMQ) inschakelen en configureren

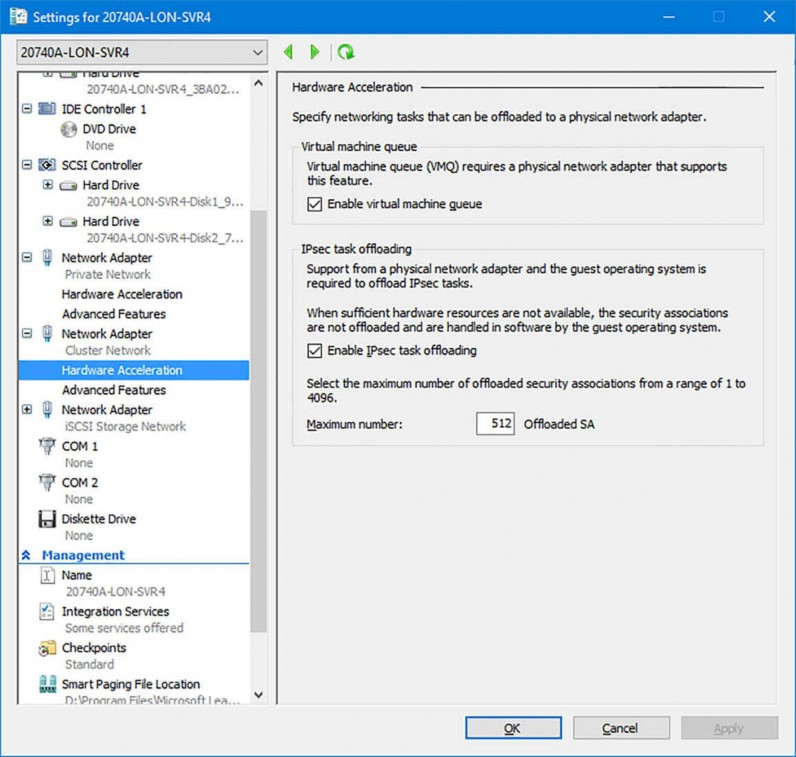

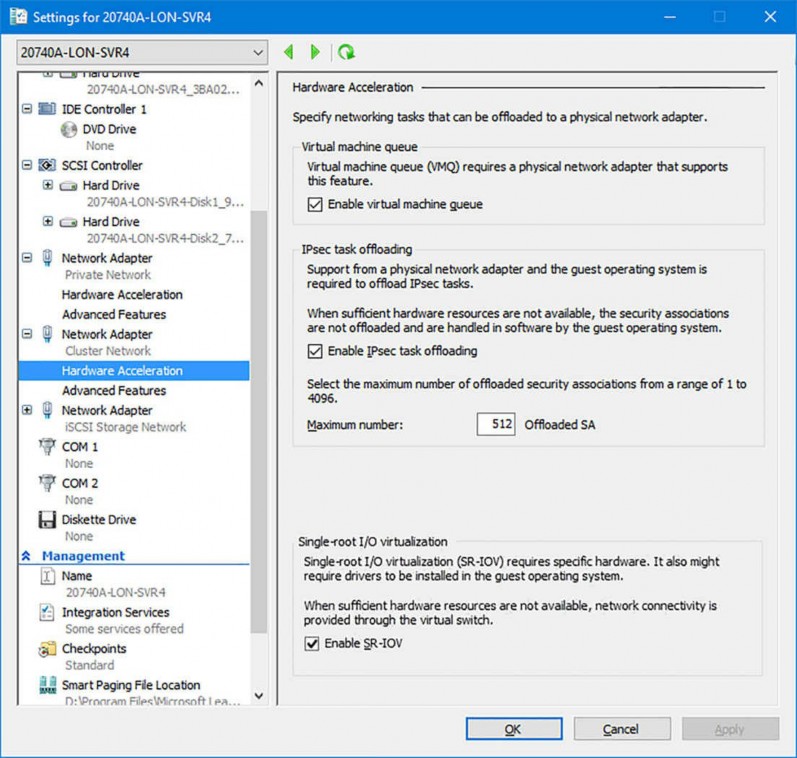

Virtual Machine Queue VMQ gebruikt hardwarepakketfiltering om externe netwerkpakketten rechtstreeks naar virtuele machines te sturen; dit helpt de overhead van routeringspakketten te verminderen door te voorkomen dat ze worden gekopieerd van het hostbeheerbesturingssysteem naar de virtuele gastmachine. Gebruik de volgende procedure om VMQ op uw virtuele machine in te schakelen:

- Open Hyper-V-beheer.

- Klik in de lijst Virtuele machines met de rechtermuisknop op de virtuele machine die u wilt configureren en klik op Instellingen.

- Zoek in Instellingen de netwerkadapter waarvoor u VMQ wilt inschakelen en klik vervolgens op het knooppunt Hardwareversnelling, zoals weergegeven in de volgende afbeelding.

- Schakel het selectievakje Wachtrij voor virtuele machines inschakelen in en klik op OK.

VMMQ is een uitbreiding van VMQ en is geïntegreerd met virtuele RSS in de hardware en stelt virtuele machines in staat om een grotere belasting van het netwerkverkeer te ondersteunen door de verwerking te verdelen over meerdere kernen op de host en meerdere kernen op de virtuele gastmachine.

Examentip

Met VMMQ kunnen fysieke netwerkadapters een deel van de verwerking van netwerkverkeer overdragen van virtuele RSS naar een verkeerswachtrij die is opgeslagen op de fysieke netwerkadapter.

VMQ mag alleen worden gebruikt als de netwerkverbinding op de fysieke kaart 10 Gbps of hoger is. Als het minder dan 10 Gbps is, wordt het automatisch uitgeschakeld, zelfs als het wordt weergegeven als ingeschakeld in de instellingen.

6.1.3. Netwerk-QoS inschakelen en configureren met Data Center Bridging (DCB)

QoS kan u helpen uw netwerkverkeer te beheren door u in staat te stellen regels te configureren die congestie of verminderde bandbreedte kunnen detecteren, en vervolgens het verkeer dienovereenkomstig te prioriteren of te beperken. U kunt QoS bijvoorbeeld gebruiken om prioriteit te geven aan spraak- en videoverkeer, dat gevoelig is voor latentie.

DCB biedt bandbreedtetoewijzing aan specifiek netwerkverkeer en helpt de betrouwbaarheid van Ethernet-transport te verbeteren door gebruik te maken van flow control op basis van prioriteit. Omdat DCB een op hardware gebaseerde technologie voor netwerkverkeersbeheer is, kunt u, wanneer u DCB gebruikt om QoS-regels te beheren om netwerkverkeer te regelen, het volgende doen:

Examentip

Om deze omgeving te implementeren, moeten uw fysieke netwerkadapters en uw tussenliggende switches allemaal DCB ondersteunen.

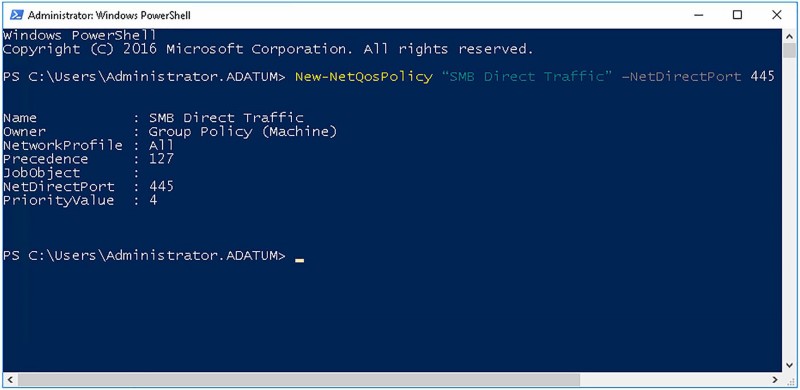

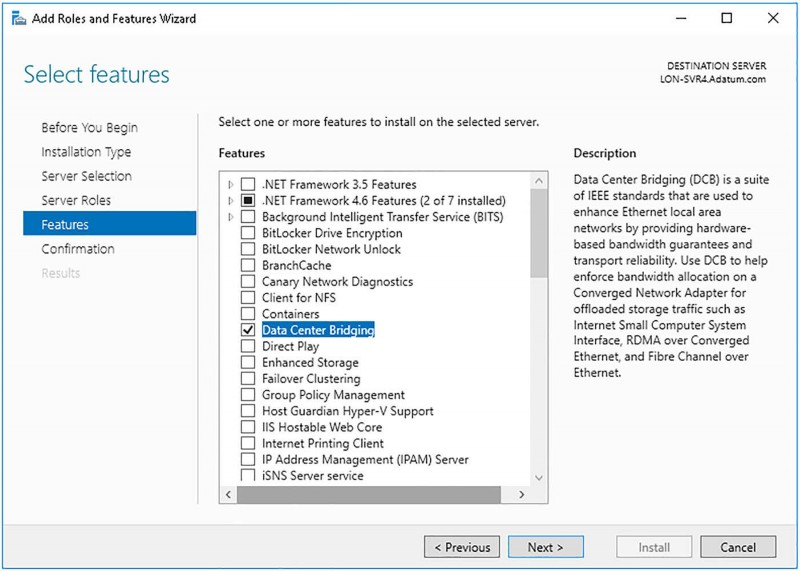

Om QoS met DCB in te schakelen, moet u de volgende stappen uitvoeren:

- Schakel DCB in op uw fysieke switches. Raadpleeg de documentatie van uw leverancier om deze stap te voltooien.

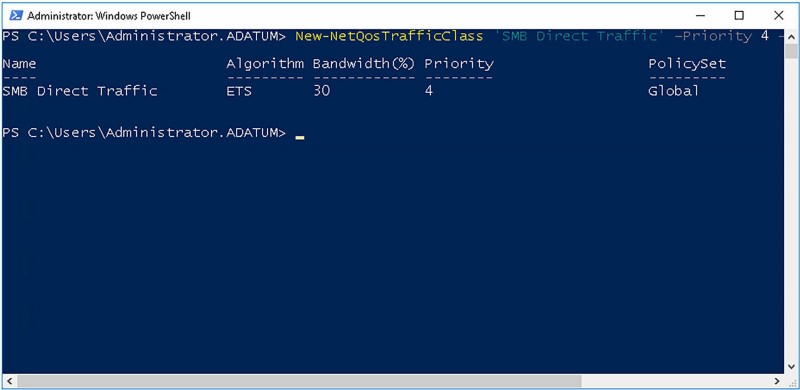

- Maak QoS-regels. Gebruik de cmdlet new-NetQoSPolicy om de vereiste regels te maken. Zoals weergegeven in de volgende afbeelding, creëert de volgende opdracht bijvoorbeeld een QoS-regel voor SMB Direct-verkeer via TCP-poort 445 met een prioriteit van 4:

New-NetQosPolicy “SMB Direct Traffic” -NetDirectPort 445 -Priority 4

- Installeer de DCB-functie op uw server(s). Gebruik Serverbeheer, zoals weergegeven in de volgende afbeelding, om de functie Datacenterbridging toe te voegen. U kunt ook de PowerShell-cmdlet Install-WindowsFeature gebruiken.

- Gebruik Windows PowerShell om de verkeersklassen te definiëren. Gebruik de New-NetQoSTrafficClass PowerShell-cmdlet. Elke klasse die u maakt, moet overeenkomen met de eerder gemaakte QoS-regel. Zoals bijvoorbeeld wordt weergegeven in de volgende afbeelding, creëert de volgende opdracht de vereiste verkeersklasse voor de regel SMB Direct Traffic en wijst een bandbreedte van 30 toe:

New-NetQosTrafficClass ‘SMB Direct Traffic’ -Priority4 -Algoritm ETS -Bandwidth 30

- Schakel de DCB-instellingen in. Gebruik de cmdlet Set-NetQosDcbxSetting van Windows PowerShell. Met de volgende opdracht worden bijvoorbeeld de DCB-instellingen ingeschakeld en met de parameter -willing $true kan de adapter externe DCB-configuratie accepteren van externe apparaten via het DCBX-protocol, evenals van de lokale server:

Set-NetQosDcbxSetting -Willing $true - Schakel DCB in op uw netwerkadapters. Gebruik de Enable-NetAdapterQos-cmdlet. Bijvoorbeeld:

Enable-NetAdapterQos ‘Ethernet 2’

6.1.4. SMB Direct inschakelen en configureren op RDMA-compatibele netwerkadapters

SMB Direct inschakelen en configureren op RDMA-compatibele netwerkadapters

SMB Direct wordt automatisch geïmplementeerd in Windows Server 2016 op netwerkadapters die RDMA ondersteunen. NIC’s die RDMA ondersteunen, werken op volle snelheid met een zeer lage latentie en gebruiken zeer weinig CPU.

SMB Direct biedt de volgende voordelen:

- Verhoogde doorvoer – Gebruikt de volledige doorvoer van hogesnelheidsnetwerken.

- Lage latentie – Biedt snelle reacties op netwerkverzoeken, waardoor latentie wordt verminderd.

- Laag CPU-gebruik – Gebruikt minder CPU-bronnen, waardoor er meer CPU-bronnen beschikbaar zijn voor service aan andere apps.

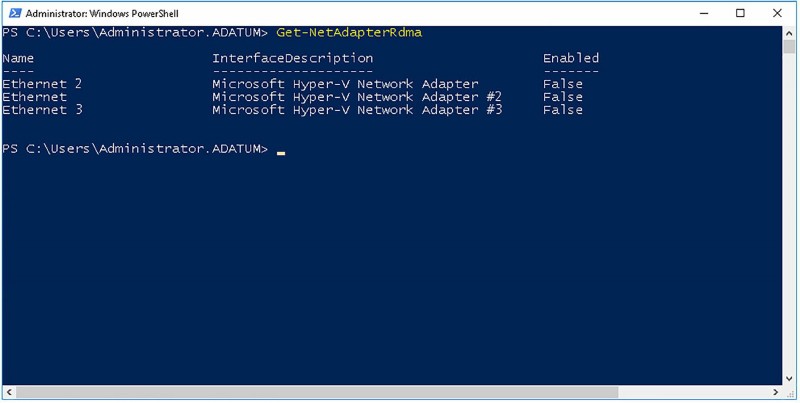

Gebruik de Windows PowerShell Get-NetAdapterRdma-cmdlet om te controleren of uw netwerkadapter RDMA-compatibel is, zoals weergegeven in de volgende afbeelding.

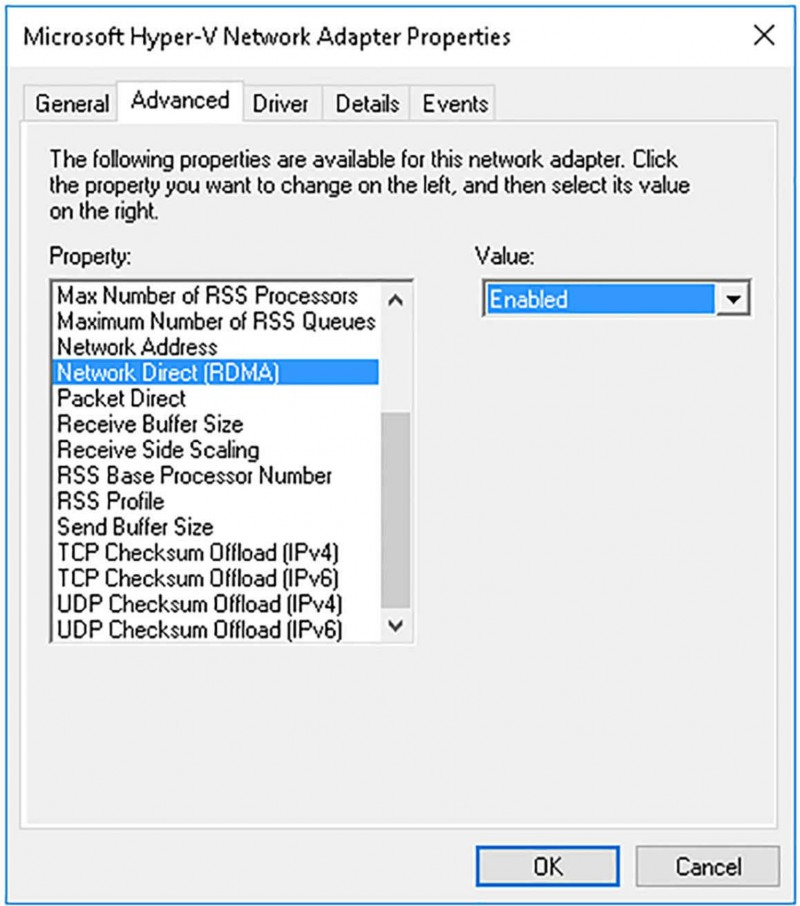

U kunt RDMA inschakelen op uw netwerkadapter, ervan uitgaande dat deze geschikt zijn voor RDMA, met behulp van de Windows PowerShell Enable-NetAdapterRdma-cmdlet. Als alternatief kunt u Apparaatbeheer gebruiken, zoals weergegeven in de onderstaande afbeelding. Open de netwerkadapter die u wilt configureren en schakel de waarde Network Direct (RDMA) in. Klik OK.

Examentip

Voeg geen RDMA-compatibele netwerkadapters toe aan een NIC-team als u de RDMA-mogelijkheden van die adapters wilt gebruiken. Wanneer ze samen worden gebruikt, ondersteunen de netwerkadapters geen RDMA meer.

6.1.4.1. SMB Multichannel inschakelen en configureren

SMB Multichannel is het onderdeel in Windows Server dat detecteert of uw geïnstalleerde netwerkadapters RDMA-compatibel zijn. Door SMB Multichannel te gebruiken, kan SMB de hoge doorvoer, lage latentie en laag CPU-gebruik gebruiken die worden geboden door RDMA-compatibele netwerkadapters. Aangezien SMB Multichannel standaard is ingeschakeld in Windows Server, hoeft er niets te worden geconfigureerd.

De vereisten voor SMB Multichannel zijn:

- Twee of meer computers met Windows Server 2012 of nieuwer, of Windows 8 of nieuwer.

- Een van de volgende netwerkadapterconfiguraties:

- Meerdere NIC’s

- Een of meer RSS-compatibele NIC’s

- Een of meer NIC’s geconfigureerd als onderdeel van een NIC-team

- Een of meer RDMA-compatibele NIC’s

6.1.5. SR-IOV inschakelen en configureren op een ondersteunde netwerkadapter

Met SR-IOV kunt u meerdere virtuele machines inschakelen om dezelfde fysieke PCI Express-hardwareapparaten te delen.

Examentip

Alleen 64-bits Windows- en Windows Server-gast virtuele machines ondersteunen SR-IOV.

Indien ingeschakeld, is de fysieke netwerkadapter in uw Hyper-V-host rechtstreeks toegankelijk in de virtuele machines. U kunt zelfs Apparaatbeheer gebruiken om de fysieke netwerkadapter te zien. Dit betekent dat uw virtuele machines rechtstreeks communiceren met de fysieke netwerkhardware. Het gebruik van SR-IOV kan de netwerkdoorvoer verbeteren voor veeleisende gevirtualiseerde workloads.

Examentip

Mogelijk moet u SR-IOV inschakelen in de BIOS- of UEFI-instellingen van uw server. Raadpleeg de documentatie van uw leverancier.

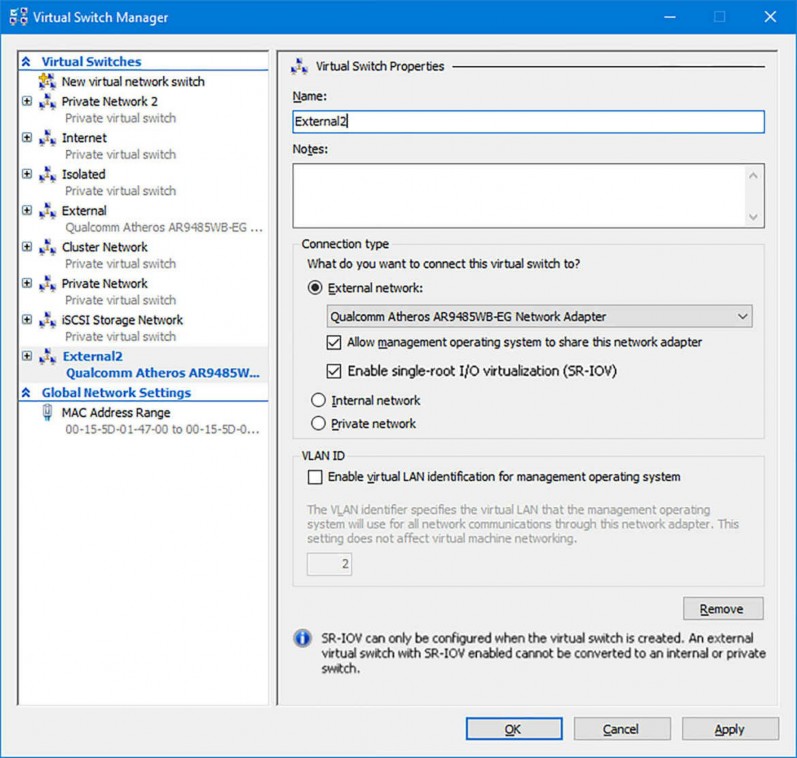

Om SR-IOV in te schakelen, moet u een nieuwe virtuele Hyper-V-switch maken. Open hiervoor Hyper-V Manager en voer de volgende procedure uit:

- Klik in Hyper-V Manager in het deelvenster Acties op Virtual Switch Manager.

- In het dialoogvenster Virtual Switch Manager, in het venster Welk type virtuele switch wilt u maken? sectie, klik op Extern en klik vervolgens op Virtuele switch maken.

- Typ een beschrijvende naam in het vak Naam.

- Klik in het gebied Verbindingstype op Extern netwerk en selecteer vervolgens de juiste netwerkadapter.

- Schakel het selectievakje Single Root I/O-virtualisatie (SR-IOV) in en klik op OK.

Examentip

U kunt SR-IOV niet toevoegen aan een bestaande virtuele switch.

Nadat u de SR-IOV-instelling op uw virtuele switch hebt ingeschakeld, moet u de geavanceerde instellingen voor de netwerkadapter configureren binnen de virtuele machine. Gebruik de volgende procedure:

- Open Hyper-V-beheer.

- Klik in de lijst Virtuele machines met de rechtermuisknop op de virtuele machine die u wilt configureren en klik op Instellingen.

- Klik in Instellingen op de netwerkadapter waarvoor u SR-IOV wilt inschakelen.

- Klik in het detailvenster in de lijst Virtuele switch op de virtuele switch die u zojuist hebt gemaakt.

- Klik op Toepassen en vervolgens op het knooppunt Hardwareversnelling, zoals weergegeven in de volgende afbeelding.

- Schakel het selectievakje SR-IOV inschakelen in en klik op OK.

6.2. Bepaal scenario’s en vereisten voor het implementeren van SDN

Het gebruik van SDN omzeilt de beperkingen die worden opgelegd door het fysieke netwerk en implementeert een software-abstractielaag waarmee u uw netwerk dynamisch kunt beheren. Het gebruik van SDN stelt u in staat een cloudgebaseerde netwerkinfrastructuur te implementeren, beperkingen van uw on-premises infrastructuur te overwinnen, en biedt de volgende voordelen:

- Efficient – Abstracte hardwarecomponenten in uw netwerkinfrastructuur door gebruik te maken van softwarecomponenten.

- Flexibel – Verschuif verkeer van uw on-premises infrastructuur naar uw private of publieke cloudinfrastructuur.

- Schaalbaar – Breid, indien nodig, uit naar de cloud, met veel bredere limieten dan uw on-premises infrastructuur kan ondersteunen.

Wanneer u SDN implementeert, doet u:

- Virtualiseer uw netwerk – Verbreek de directe verbinding tussen het onderliggende fysieke netwerk en de apps en virtuele servers die erop draaien. U moet uw netwerkbeheer virtualiseren door virtuele abstracties te maken voor fysieke netwerkelementen, inclusief poorten, switches en zelfs IP-adressen.

- Definieer beleidsregels – Definieer deze beleidsregels in uw netwerkbeheersysteem en pas ze toe op de fysieke laag, zodat u de verkeersstroom over zowel de fysieke als de virtuele netwerken kunt beheren.

- Beheer de gevirtualiseerde netwerkinfrastructuur – Bied de tools om de virtuele netwerkobjecten en het beleid te configureren.

Microsoft implementeert SDN in Hyper-V in Windows Server 2012 en nieuwer door de volgende componenten te leveren:

- Hyper-V Network Virtualization (HNV) – Hiermee kunt u het onderliggende fysieke netwerk abstraheren van uw apps en workloads met virtuele netwerken.

- Hyper-V Virtual Switch – Hiermee kunt u virtuele machines verbinden met zowel virtuele netwerken als fysieke netwerken.

- RRAS Multitenant Gateway– Hiermee kunt u netwerkgrenzen uitbreiden naar de cloud, zodat u een on-demand, hybride netwerkinfrastructuur kunt leveren.

- NIC Teaming – Hiermee kunt u meerdere netwerkadapters als een team configureren voor bandbreedtedistributie en failover.

- Netwerkcontroller – Netwerkcontroller is een nieuwe functie in Windows Server 2016 en biedt gecentraliseerd beheer van zowel fysieke als virtuele netwerken.

U kunt SDN integreren met Microsoft System Center om SDN uit te breiden. Microsoft System Center biedt een aantal SDN-technologieën in de volgende onderdelen:

- System Center Operations Manager – Hiermee kunt u uw infrastructuur bewaken.

- System Center Virtual Machine Manager – Stelt u in staat virtuele netwerken in te richten en te beheren en zorgt voor gecentraliseerd beheer van virtueel netwerkbeleid.

- Windows Server Gateway – Een virtuele softwarerouter en gateway die verkeer tussen uw fysieke en virtuele netwerken kan routeren.

6.2.1. Bepaal implementatiescenario’s en netwerkvereisten voor het implementeren van SDN

Voordat u SDN kunt implementeren, moet u ervoor zorgen dat uw netwerkinfrastructuur aan de volgende vereisten voldoet. Deze vereisten vallen in twee brede categorieën:

- Fysiek netwerk – U moet toegang hebben tot al uw fysieke netwerkcomponenten, waaronder:

- Virtuele LAN’s (VLAN’s)

- Routers

- Border Gateway Protocol (BGP)-apparaten

- DCB met verbeterde transmissieselectie bij gebruik van RDMA-technologie

- DCB met op prioriteit gebaseerde Flow Control bij gebruik van een RDMA-technologie die is gebaseerd op RDMA over Converged Ethernet (RoCE)

- Fysieke compute-hosts – Deze computers worden geïnstalleerd met de Hyper-V-rol en hosten de SDN-infrastructuur en virtuele tenant-machines en moeten:

- Laat Windows Server 2016 installeren. Zorg dat de Hyper-V-rol is ingeschakeld.

- Laat een externe Hyper-V Virtual Switch maken met ten minste één fysieke adapter.

- Bereikbaar zijn met een beheer-IP-adres dat is toegewezen aan de virtuele beheerhost-NIC (vNIC).

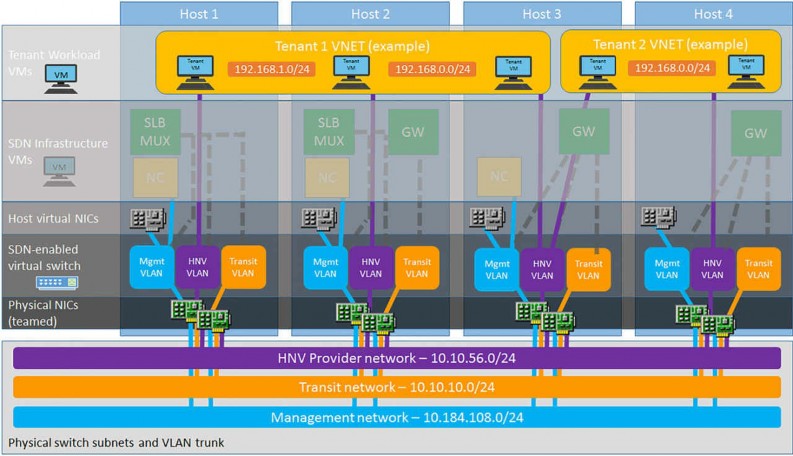

6.2.1.1. Typische SDN-implementatie

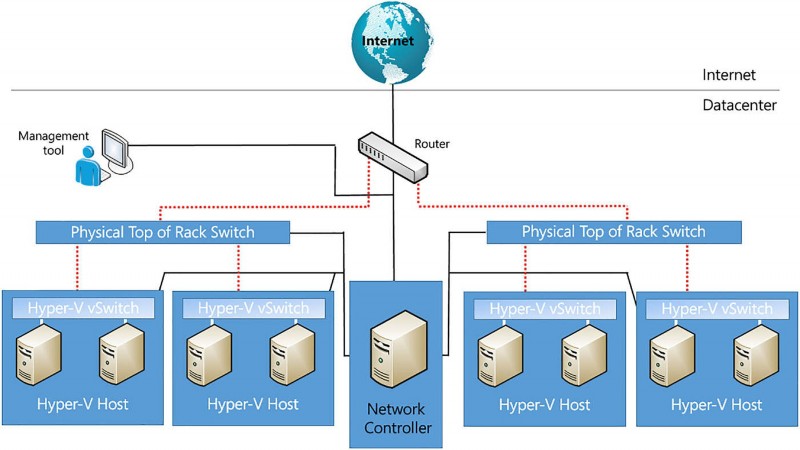

Nadat u heeft geverifieerd dat uw infrastructuur voldoet aan de vereisten voor SDN, kunt u uw SDN-implementatie plannen. De componenten van een typische SDN-implementatie worden weergegeven in de volgende afbeelding.

Een typische SDN-implementatie bestaat uit de volgende componenten:

- Logische netwerken voor beheer en HNV Provider – Fysieke compute-hosts moeten toegang hebben

- naar het logische beheernetwerk en het logische netwerk van de HNV-provider. Bijgevolg moet aan elke fysieke computerhost ten minste één IP-adres van het logische beheernetwerk worden toegewezen; u kunt een statisch IP-adres toewijzen of DHCP gebruiken.

- Logische netwerken voor gateways en de softwareload balancer – U moet logische netwerken maken en inrichten voor gateway- en Software Load Balancing (SLB)-gebruik. Deze logische netwerken omvatten:

- Doorvoer – Gebruikt door SLB-multiplexer (MUX) en RAS Gateway om BGP-peeringinformatie en Noord/Zuid (extern-intern) tenantverkeer uit te wisselen.

- Openbaar virtueel IP-adres (VIP) – Moet IP-subnet-prefixen hebben die via internet kunnen worden gerouteerd buiten de cloudomgeving en zijn de front-end IP-adressen die externe clients gebruiken om toegang te krijgen tot uw virtuele netwerken.

- Private VIP – Hoeft niet routeerbaar te zijn buiten de cloud. Gebruikt voor VIP’s die alleen toegankelijk zijn via interne cloudclients, zoals Generic Route Encapsulation (GRE)-gateways.

- GRE VIP – Wordt gebruikt om VIP’s te definiëren die zijn toegewezen aan virtuele gatewaymachines die op uw SDN-fabric draaien voor het server-naar-server (S2S) GRE-verbindingstype.

- Logische netwerken vereist voor op RDMA gebaseerde opslag – U moet een VLAN en een subnet definiëren voor elke fysieke adapter in uw reken- en opslaghosts als u op RDMA gebaseerde opslag gebruikt.

- Routeringsinfrastructuur – Routeringsinformatie voor de VIP-subnetten wordt in het fysieke netwerk geadverteerd met behulp van interne BGP-peering. Daarom moet u een BGP-peer maken op de router die uw SDN-infrastructuur gebruikt om routes te ontvangen voor de logische VIP-netwerken die worden geadverteerd door de SLB MUX’s en HNV-gateways.

- Standaardgateways – U hoeft slechts één standaardgateway te configureren op de fysieke compute-hosts en virtuele gatewaymachines; dit is meestal de standaardgateway op de adapter die wordt gebruikt om verbinding te maken met internet.

- Netwerkhardware – Uw netwerkhardware heeft een aantal vereisten, waaronder die voor netwerkinterfacekaarten, switches, linkbeheer, beschikbaarheid en redundantie en monitoring.

Examentip

Compute-hosts gebruiken het logische beheernetwerk om met elkaar te communiceren.

6.2.2. Bepaal vereisten en scenario’s voor het implementeren van HNV

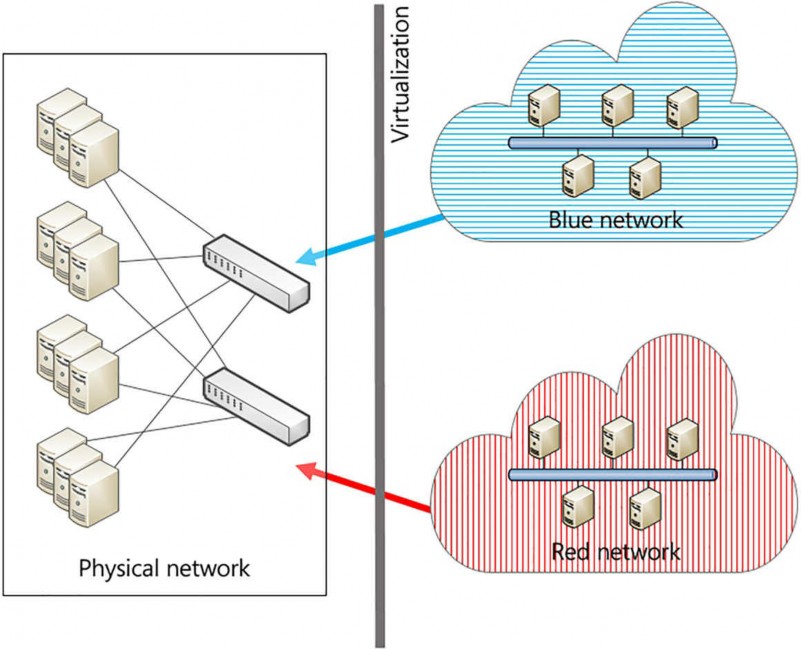

U kunt netwerkvirtualisatie gebruiken om netwerkverkeer te beheren door meerdere virtuele netwerken te maken, logisch geïsoleerd, op hetzelfde fysieke netwerk, zoals weergegeven in de volgende afbeelding.

Omdat netwerkvirtualisatie het fysieke netwerk abstraheert van het netwerkverkeer dat het vervoert, biedt het de volgende voordelen:

- Compatibiliteit – Voorkomt de noodzaak om uw fysieke netwerk opnieuw te ontwerpen om netwerkvirtualisatie te implementeren.

- Flexibel IP-adresgebruik – Isoleert virtuele netwerken, waardoor hergebruik van IP-adressen mogelijk wordt. Uw virtuele machines in verschillende virtuele netwerken kunnen dezelfde IP-adresruimte gebruiken.

- Flexibele plaatsing van virtuele machines – Scheidt de IP-adressen die aan virtuele machines zijn toegewezen van de IP-adressen die op uw fysieke netwerk worden gebruikt, zodat u uw virtuele machines op elke Hyper-V-host kunt implementeren, ongeacht fysieke netwerkbeperkingen.

- Netwerkisolatie zonder VLAN’s – Stelt u in staat isolatie van netwerkverkeer te definiëren zonder dat VLAN’s nodig zijn of dat u uw fysieke netwerkswitches opnieuw hoeft te configureren.

- Livemigratie tussen subnetten – Hiermee kunt u virtuele machines verplaatsen tussen twee Hyper-V-hosts in verschillende subnetten met behulp van livemigratie zonder dat u het IP-adres van de virtuele machine hoeft te wijzigen.

In Windows Server 2016 ondersteunt de Hyper-V Virtual Switch netwerkvirtualisatie. Windows Server 2016 Hyper-V maakt gebruik van Network Virtualization Generic Route Encapsulation (NVGRE) of Virtual Extensible LAN (VXLAN). HNV met VXLAN is nieuw in Windows Server 2016.

6.2.2.1. HNV implementeren met NVGRE-inkapseling

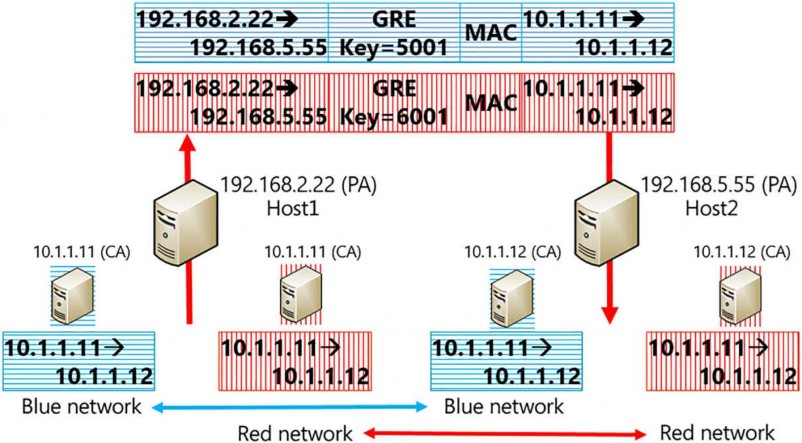

Als u netwerkvirtualisatie implementeert met NVGRE en een virtuele machine via een netwerk communiceert, wordt NVGRE gebruikt om de pakketten in te kapselen. Om NVGRE te configureren, begint u door elke virtuele netwerkadapter te koppelen aan twee IP-adressen: het klantadres (CA) en het provideradres (PA), zoals weergegeven in de volgende afbeelding.

- CA – Gebruikt door de virtuele machine en geconfigureerd op de virtuele netwerkadapter in het gastbesturingssysteem van de virtuele machine.

- PA – Toegewezen door HNV en gebruikt door de Hyper-V-host.

Laten we het voorbeeld bespreken, weergegeven in figuur 6.17. Je ziet dat aan elke Hyper-V-host één PA-adres is toegewezen: Host1: 192.168.2.22 en Host2: 192.168.5.55. Deze PA’s worden gebruikt voor het tunnelen van NVGRE-verkeer tussen de fysieke subnetten: 192.168.2.0/24 en 192.168.5.0/24. Deze tunneling vindt plaats op het fysieke netwerk.

Elke virtuele machine krijgt een CA-adres toegewezen, bijvoorbeeld 10.1.1.11 of 10.1.1.12. Deze adressen zijn uniek op elk gevirtualiseerd netwerk. Het verkeer tussen hen wordt getunneld met behulp van de NVGRE-tunnel tussen de hosts. Om te zorgen voor scheiding van het verkeer tussen de twee gevirtualiseerde netwerken, is een GRE-sleutel opgenomen in de GRE-headers op de getunnelde pakketten om een uniek virtueel subnet-ID te bieden, in dit geval 5001 en 6001, voor elk gevirtualiseerd netwerk.

Als gevolg van deze configuratie hebt u twee gevirtualiseerde netwerken, rood en blauw, die van elkaar zijn geïsoleerd als afzonderlijke IP-netwerken, maar zijn uitgebreid over twee fysieke Hyper-V-hosts, die zich elk op een ander fysiek subnet bevinden.

6.2.2.2. HNV instellen met NVGRE

Om HNV met NVGRE in te stellen, moet u de volgende stappen op hoog niveau uitvoeren:

- PA’s definiëren voor elke Hyper-V-host

- Definieer CA’s voor elke virtuele machine

- Configureer virtuele subnet-ID’s voor elk subnet dat u wilt virtualiseren

U kunt System Center VMM of Windows PowerShell gebruiken om deze taken uit te voeren. Voer de volgende taken uit om bijvoorbeeld het blauwe netwerk, weergegeven in Afbeelding 6-17, te configureren met Windows PowerShell:

- Schakel de Windows-netwerkvirtualisatiebinding in op de fysieke NIC op elke Hyper-V-host.

Enable-NetAdapterBinding Ethernet -ComponentID ms_netwnv - Configureer Blue subnet-locator en routerecords op elke Hyper-V-host.

New-NetVirtualisatieLookupRecord -CustomerAddress “10.1.1.12” -ProviderAddress “192.168.2.22” -VirtualSubnetID “6001” -MACAddress “101010101105” -Rule “TranslationMethodEncap”

New-NetVirtualisatieLookupRecord -CustomerAddress “10.1.1.12” -ProviderAddress “192.168.5.55” -VirtualSubnetID “6001” -MACAddress “101010101107” -Rule “TranslationMethodEncap”

New-NetVirtualisatieCustomerRoute -RoutingDomainID “{11111111-2222-3333-4444-000000000000}” -VirtualSubnetID “6001” -DestinationPrefix “10.1.1.0/24” -NextHop “0.0.0.0” -Metric 255 - Configureer de PA- en routerecords op Hyper-V host1.

$NIC = Get-NetAdapter Ethernet

New-NetVirtualisatieProviderAddress -InterfaceIndex $NIC.InterfaceIndex -ProviderAddress “192.168.2.22” -PrefixLength 2

New-NetVirtualisatieProviderRoute -InterfaceIndex $NIC.InterfaceIndex -DestinationPrefix “0.0.0.0/0” -NextHop “192.168.2.1” - 4. Configureer de PA- en routerecords op Hyper-V host2.

$NIC = Get-NetAdapter Ethernet

New-NetVirtualisatieProviderAddress -InterfaceIndex $NIC.InterfaceIndex -ProviderAddress “192.168.5.55” -PrefixLength 24

New-NetVirtualisatieProviderRoute -InterfaceIndex $NIC.InterfaceIndex -DestinationPrefix “0.0.0.0/0” -NextHop “192.168.5.1” - Configureer de virtuele subnet-ID op de Hyper-V-netwerkswitchpoorten voor elke Blue virtuele machine op elke Hyper-V-host.

Get-VMNetworkAdapter -VMName BlueVM1 | where {$_.MacAddress -eq “101010101105”} | Set-VMNetworkAdapter -VirtualSubnetID 6001

Get-VMNetworkAdapter -VMName BlueVM2 | where {$_.MacAddress -eq “101010101107”} | Set-VMNetworkAdapter -VirtualSubnetID 6001

Herhaal dit proces vervolgens voor het rode netwerk.

6.2.2.3. HNV met VXLAN-inkapseling

HNV via VXLAN is de standaardconfiguratie in Windows Server 2016. VXLAN gebruikt UDP via poort 4789 als netwerktransport. Om de tunnel te maken, wordt in het UDP-datagram na de header een VXLAN-header toegevoegd om netwerkpakketten correct te kunnen routeren. In Windows Server 2016 moet u de functie Netwerkcontroller implementeren om VXLAN voor HNV te implementeren.

6.2.3. Netwerkcontroller implementeren

Met Network Controller, een nieuwe functie in Windows Server 2016, kun je zowel je virtuele als fysieke netwerkinfrastructuur beheren en configureren, zoals weergegeven in de volgende afbeelding.

U kunt ook de configuratie van uw netwerkinfrastructuur automatiseren. U kunt Network Controller gebruiken om de volgende fysieke en virtuele netwerkinfrastructuur te beheren:

- Hyper-V virtuele machines en virtuele switches

- Datacenter Firewall

- RAS Multitenant-gateways, virtuele gateways en gatewaypools

- Load balancers

Netwerkcontroller is een Windows Server 2016-serverrol die twee programmeerinterfaces (API’s) biedt:

- Northbound – Hiermee kunt u netwerkinformatie van Network Controller verzamelen waarmee u uw netwerk kunt bewaken en configureren. Met de Northbound API kunt u nieuwe apparaten op het netwerk configureren, bewaken, problemen oplossen en implementeren met behulp van:

- Windows PowerShell

- API voor representatieve statusoverdracht (REST)

- System Center VMM of System Center Operations Manager of vergelijkbare niet-Microsoft beheer-UI

- Southbound – Network Controller gebruikt de Southbound API om te communiceren met netwerkapparaten, services en componenten. Met de Southbound API kan Network Controller:

- Apparaten op uw netwerk ontdekken. Configuratie van services detecteren.

- Netwerkgegevens en statistieken verzamelen.

- Informatie naar uw netwerkinfrastructuur sturen, zoals configuratiewijzigingen die u heeft aangebracht.

6.2.3.1. Vereisten voor implementatie

U kunt Network Controller implementeren op fysieke computers of virtuele machines, of beide. Aangezien Network Controller een serverrol van Windows Server 2016 is, zijn de vereisten niet ingewikkeld. Ze zijn dat je moet:

- Netwerkcontroller implementeren op Windows Server 2016 Datacenter-editie.

- Installeer uw Network Controller-beheerclient op een computer of virtuele machine met Windows 10, Windows 8.1 of Windows 8.

- Configureer dynamische DNS-registratie om registratie van de vereiste DNS-records van de netwerkcontroller in te schakelen.

- In een AD DS-domeinomgeving:

- Maak een beveiligingsgroep voor alle gebruikers die toestemming nodig hebben om de netwerkcontroller te configureren.

- Maak een beveiligingsgroep voor alle gebruikers die toestemming nodig hebben om uw netwerk te beheren met Network Controller.

- Configureer op certificaten gebaseerde verificatie voor implementaties van netwerkcontrollers in niet-domeingebonden omgevingen.

6.2.3.2. Netwerkcontroller implementeren

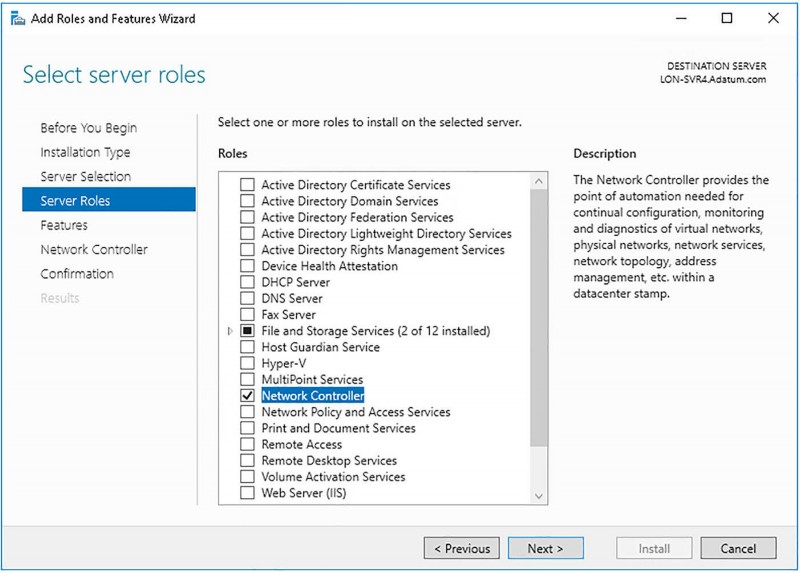

Om Network Controller te implementeren, moet u de volgende stappen op hoog niveau uitvoeren:

- Installeer de serverrol Netwerkcontroller Gebruik Windows PowerShell Install-Windows-Feature -Name NetworkController -IncludeManagementTools-opdracht, of Server Manager, zoals weergegeven in de volgende afbeelding.

- Configureer het netwerkcontrollercluster Voer hiervoor de volgende stappen uit:

- Maak een knooppuntobject. U moet een knooppuntobject maken voor elke computer of virtuele machine die lid is van het netwerkcontrollercluster. Met de volgende opdracht wordt een netwerkcontrollerknooppuntobject gemaakt met de naam NCNode1. De FQDN van de computer is NCNode1.Adatum.com en Ethernet is de naam van de interface op de computer die naar REST-verzoeken luistert.

New-NetworkControllerNodeObject -Name “NCNode1” -Server “NCNode1.Adatum.com” -FaultDomain “fd:/rack1/host1” -RestInterface “Ethernet”

- Configureer het cluster. Nadat u de node(s) voor het cluster hebt gemaakt, moet u het cluster configureren. Met de volgende opdrachten wordt een netwerkcontrollercluster geïnstalleerd.

$NodeObject = New-NetworkControllerNodeObject -Name “NCNode1” -Server “NCNode1.Adatum.com” -FaultDomain “fd:/rack1/host1” -RestInterface “Ethernet” Install-NetworkControllerCluster -Node $NodeObject -ClusterAuthentication Kerberos

- Maak een knooppuntobject. U moet een knooppuntobject maken voor elke computer of virtuele machine die lid is van het netwerkcontrollercluster. Met de volgende opdracht wordt een netwerkcontrollerknooppuntobject gemaakt met de naam NCNode1. De FQDN van de computer is NCNode1.Adatum.com en Ethernet is de naam van de interface op de computer die naar REST-verzoeken luistert.

- Configureer netwerkcontroller. De eerste opdracht maakt een netwerkcontroller-knooppuntobject en slaat dit vervolgens op in de $NodeObject-variabele. De tweede opdracht haalt een certificaat op met de naam NCEncryption en slaat dit vervolgens op in de variabele $Certificate. De derde opdracht maakt een clusterknooppunt. De vierde en laatste opdracht implementeert de netwerkcontroller:

$NodeObject = New-NetworkControllerNodeObject -Name “NCNode01” -Server “NCNode1” -FaultDomain “fd:/rack1/host1” -RestInterface Ethernet

$Certificate = Get-Item Cert:\LocalMachine\My | Get-ChildItem | where {$_.Subject -imatch “NCEncryption” }

Install-NetworkControllerCluster -Node $NodeObject -ClusterAuthentication Geen Install-NetworkController -Node $NodeObject -ClientAuthentication Geen -RestIpAddress “10.0.0.1/24” -ServerCertificate $Certificate

Examentip

U kunt netwerkcontroller implementeren in zowel AD DS-domeinen als niet-domeinomgevingen. Als u implementeert in een AD DS-domeinomgeving, verifieert de netwerkcontroller gebruikers en apparaten met Kerberos. Als u implementeert in een niet-domeinomgeving, moet u digitale certificaten implementeren om voor verificatie te zorgen.

Nadat u Network Controller hebt geïmplementeerd en geconfigureerd, kunt u deze gebruiken om zowel virtuele als fysieke netwerkapparaten en -services te configureren en te beheren. Dit zijn:

- SLB-beheer – Configureer meerdere servers om dezelfde workload te hosten voor hoge beschikbaarheid en schaalbaarheid.

- RAS-gatewaybeheer – Lever gatewayservices met Hyper-V-hosts en virtuele machines die lid zijn van een RAS-gatewaypool.

- Firewallbeheer – Configureer en beheer firewalltoegangscontroleregels voor uw virtuele machines.

- Virtueel netwerkbeheer – Implementeer en configureer HNV. Dit omvat:

- Hyper-V virtuele switch

- Virtuele netwerkadapters op afzonderlijke virtuele machines

- Beleid voor virtuele netwerken

6.2.3.3. Software Load Balancing

U kunt SLB in SDN gebruiken om uw netwerkverkeer over uw beschikbare netwerkbronnen te verdelen. In Windows Server 2016 biedt SLB de volgende functies:

- Layer 4 load balancing voor zowel Noord-Zuid als Oost-West TCP en UDP-verkeer. Load balancing van openbaar en intern netwerkverkeer.

- Ondersteuning voor dynamische IP-adressen (DIP’s) op virtuele Hyper-V-netwerken en VLAN’s. Ondersteuning voor gezondheidssonde.

- Wijst virtuele IP-adressen (VIP’s) toe aan DIP’s. In dit scenario:

- VIP’s zijn enkele IP-adressen die worden toegewezen aan een pool van beschikbare virtuele machines; het zijn IP-adressen die op internet beschikbaar zijn voor tenants (en tenantklanten) om verbinding te maken met tenantbronnen in de cloud.

- DIP’s worden toegewezen aan tenantbronnen binnen uw cloudinfrastructuur en zijn de IP-adressen van de virtuele machines die lid zijn van een pool met taakverdeling.

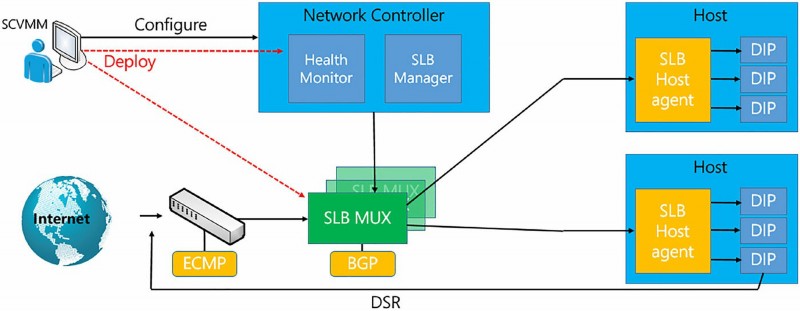

6.2.3.4. SLB-infrastructuur

De SLB-infrastructuur bestaat uit de volgende componenten, zoals weergegeven in figuur 6.20.

- VMM – Wordt gebruikt om de netwerkcontroller te configureren, inclusief Health Monitor en SLB Manager. U kunt ook Windows PowerShell gebruiken om de netwerkcontroller te beheren.

- Netwerkcontroller – Voert de volgende functies uit in SLB:

- Verwerkt SLB-opdrachten die binnenkomen vanuit de Northbound API van VMM, Windows PowerShell of een andere beheer-app.

- Berekent beleid voor distributie naar Hyper-V-hosts en SLB MUX’s. Biedt de gezondheidsstatus van de SLB-infrastructuur.

- Biedt elke MUX met elke VIP.

- Configureert en regelt het gedrag van de VIP naar DIP-mapping in de MUX.

Examentip

U definieert beleid voor taakverdeling met behulp van Network Controller, en de MUX wijst VIP’s toe aan de juiste DIP’s met dat beleid.

- SLB MUX – Brengt netwerkinkomend internetverkeer in kaart en herschrijft het, zodat het bij een individuele DIP aankomt. Binnen de SLB-infrastructuur bestaat de MUX uit een of meer virtuele machines en:

- Houdt de VIP’s vast.

- Gebruikt BGP om elk van de VIP’s aan routers te adverteren.

- Hosts waarop Hyper-V wordt uitgevoerd – U gebruikt SLB met computers waarop Windows Server 2016 en Hyper-V worden uitgevoerd.

- SLB Host Agent – Implementeer de SLB Host Agent op elke Hyper-V-hostcomputer. De SLB-hostagent:

- Luistert naar SLB-beleidsupdates van netwerkcontroller.

- Programmeert regels voor SLB in de door Software Defined Networking ingeschakelde virtuele Hyper-V-switches die op de lokale computer zijn geconfigureerd.

Opmerking Virtual Switch en SLB-compatibiliteit

Om een virtuele switch compatibel te maken met SLB, moet u Hyper-V Virtual Switch Manager of Windows PowerShell-opdrachten gebruiken om de switch te maken. Dan moet u Virtual Filtering Platform inschakelen voor de virtuele switch.

Examentip

U kunt de SLB Host Agent installeren op alle versies van Windows Server 2016 die de Hyper-V-rol ondersteunen, inclusief Nano Server.

- SDN-compatibele Hyper-V virtuele switch – De virtuele switch voert de volgende acties uit voor SLB:

- Verwerkt het gegevenspad voor SLB.

- Ontvangt inkomend netwerkverkeer van de MUX.

- Omzeilt de MUX voor uitgaand netwerkverkeer en stuurt het naar de router met behulp van directe serverretour.

Examentip

U kunt de virtuele switch uitvoeren op Nano Server-instanties van Hyper-V.

- BGP-compatibele router – Hiermee kunnen routers:

- Routeer inkomend verkeer naar de MUX met behulp van gelijke kosten multi-path routing (ECMP). Gebruik voor uitgaand netwerkverkeer de route die door de host is verstrekt.

- Luister naar route-updates voor VIP’s via de SLB MUX.

- Verwijder SLB MUX’s uit de SLB-rotatie als Keep Alive mislukt.

6.2.3.5. Windows Server-gateways implementeren

Als u netwerkvirtualisatie implementeert met behulp van de Hyper-V Virtual Switch, werkt de switch als een router tussen de verschillende Hyper-V-hosts in uw netwerk; netwerkvirtualisatiebeleid bepaalt hoe verkeer tussen die hosts wordt gerouteerd. Maar een virtuele switch kan niet naar externe netwerken routeren wanneer u netwerkvirtualisatie gebruikt.

Als u geen netwerkvirtualisatie gebruikt, kunt u uw virtuele machine(s) aansluiten op een externe switch waardoor de virtuele machine(s) verbinding kunnen maken met dezelfde netwerken als de Hyper-V-host.

Maar wanneer u netwerkvirtualisatie implementeert, heeft u een aantal aanvullende overwegingen:

- U kunt meerdere virtuele machines op een Hyper-V-host laten draaien die allemaal dezelfde IP-adressen gebruiken.

- U kunt de virtuele machine naar elke host in uw netwerk verplaatsen zonder de netwerkverbinding te onderbreken.

Om deze overwegingen aan te pakken, moet u een oplossing implementeren die multitenant-bewust is om uw gevirtualiseerde netwerken met internet te verbinden, zodat verkeer naar externe netwerken correct wordt omgeleid naar de interne adressen die de virtuele machines gebruiken. De RAS Gateway in Windows Server 2016 biedt een oplossing voor deze problemen.

Examentip

RAS Gateway wordt in System Center Windows Server Gateway genoemd.

6.2.3.6. Overzicht van RAS Gateway

RAS Gateway is een op software gebaseerde, multitenant, BGP-compatibele router en biedt de volgende functies:

- Site-to-site VPN – Verbindt twee netwerken op verschillende locaties via internet met een site-to-site VPN-verbinding.

- Point-to-site VPN – Stelt medewerkers in staat om vanaf externe locaties verbinding te maken met het netwerk van uw organisatie.

- GRE-tunneling – Maakt connectiviteit mogelijk tussen externe en virtuele tenant-netwerken.

- Dynamische routering met BGP – Leert automatisch routes tussen sites die zijn verbonden via site-to-site VPN-verbindingen.

6.2.3.7. Scenario’s voor gebruik

U kunt RAS Gateway in een aantal verschillende configuraties implementeren:

- Multitenant-bewuste VPN-gateway – Geconfigureerd als een VPN-gateway die op de hoogte is van de virtuele netwerken die zijn geïmplementeerd op de Hyper-V-hosts. Hoewel de RAS Gateway werkt zoals elke andere VPN-gateway, is het belangrijkste verschil dat deze multitenant-bewust is. Dit betekent dat u meerdere virtuele netwerken met overlappende adresruimten op dezelfde virtuele infrastructuur kunt hebben. Door RAS Gateway op deze manier te implementeren, kunt u verbinding maken met de RAS Gateway door gebruik te maken van:

- Een site-to-site VPN vanaf een externe locatie

- Externe VPN-toegang tot de RAS-gateway

- Multitenant-aware Network Address Translation (NAT) gateway voor internettoegang – Biedt virtuele machines op virtuele netwerken toegang tot internet. U configureert de RAS Gateway als een NAT-apparaat. In deze configuratie kunnen alle virtuele netwerken achter de RAS-gateway verbinding maken met internet, zelfs als ze overlappende adresruimten gebruiken, omdat de RAS-gateway multitenant-bewust is.

- Doorstuurgateway voor interne fysieke netwerktoegang – Biedt toegang tot interne netwerkbronnen op fysieke netwerken. Als u bijvoorbeeld servers hebt die op fysieke hosts zijn geïmplementeerd en u RAS Gateway configureert als een doorstuurgateway, kunnen computers op de virtuele netwerken verbinding maken met die fysieke hosts.

6.2.3.8. Netwerkcontroller met RAS-gateway

Als u Network Controller gebruikt voor het beheren van Hyper-V-hosts en virtuele machines die lid zijn van een RAS Gateway-pool, kunt u RAS Gateway-services aan uw tenants leveren. In dit scenario gebruikt u Network Controller automatisch om virtuele machines met RAS Gateway te implementeren om de volgende functies te ondersteunen:

- Site-to-site VPN-gatewayconnectiviteit met behulp van Internet Protocol-beveiliging (IPsec)

- Site-to-site VPN-gatewayconnectiviteit met GRE

- Point-to-site VPN-gatewayconnectiviteit

- Laag 3 doorsturen

- BGP-routering

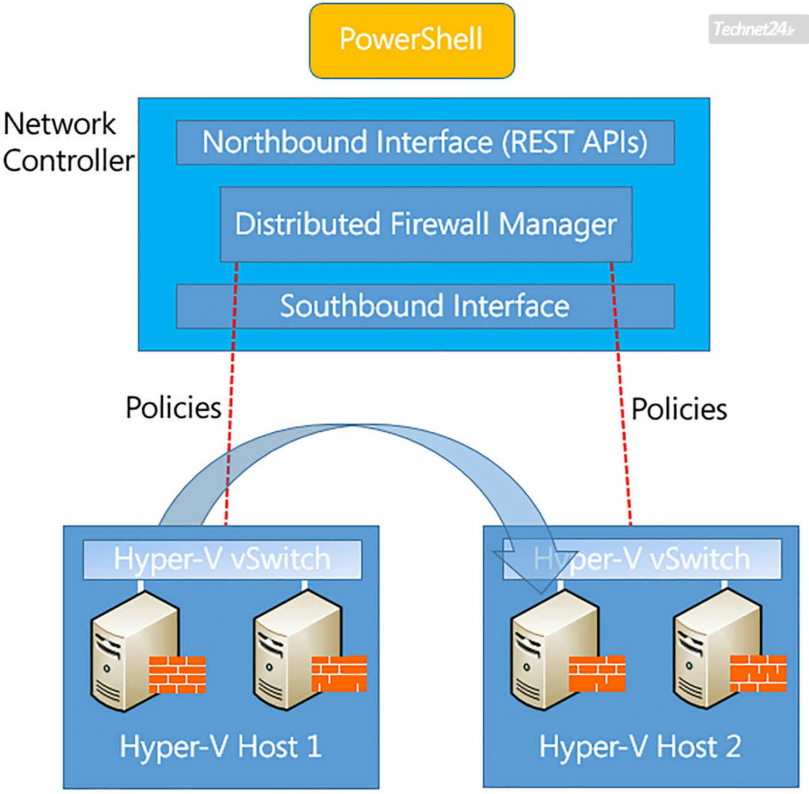

6.2.3.9. Gedistribueerd firewallbeleid

De Datacenter Firewall in Windows Server 2016 kan u helpen bij het installeren en configureren van firewallbeleid dat uw virtuele netwerken kan helpen beschermen tegen ongewenst netwerkverkeer. U beheert het Datacenter Firewall-beleid met behulp van Network Controller Northbound API’s, zoals weergegeven in de volgende afbeelding.

6.2.3.10. Voordelen voor Cloud Provider

Voor cloudserviceproviders biedt de Datacenter Firewall de volgende voordelen:

- Een op software gebaseerde firewalloplossing die schaalbaar en beheersbaar is.

- Bescherming voor virtuele tenant-machines, ongeacht het besturingssysteem van de tenant-gast.

- De mogelijkheid om virtuele tenant-machines eenvoudig naar verschillende fysieke hosts te verplaatsen zonder de configuratie van de tenant-firewall te onderbreken, omdat:

- U een vSwitch-poort implementeert als hostagent-firewall.

- Beleid wordt toegewezen aan vSwitch-hostagent-firewalls op virtuele machines van tenants.

- Ongeacht de host die de virtuele machine uitvoert, worden firewallregels geconfigureerd in elke vSwitch-poort.

6.2.3.11. Voordelen voor tenants

Voor tenants biedt de Datacenter Firewall de mogelijkheid om:

- Firewallregels definiëren die internetbronnen op hun virtuele netwerken kunnen beschermen.

- Firewallregels definiëren die netwerkverkeer tussen virtuele tenant-netwerken bij hun serviceprovider en hun on-premises netwerken kunnen isoleren en beschermen.

- Firewallregels definiëren die verkeer tussen virtuele machines op hetzelfde L2-virtuele subnet kunnen beschermen, maar ook verkeer tussen virtuele machines op verschillende L2-virtuele subnetten.

6.2.3.12. Netwerkbeveiligingsgroepen

Een netwerkbeveiligingsgroep (NSG) bevat een lijst met Access Control List (ACL)-regels die netwerkverkeer naar uw virtuele machines in een virtueel netwerk toestaan of blokkeren. U kunt Nsg’s koppelen aan subnetten of afzonderlijke virtuele machines binnen een subnet.

Wanneer u een NSG aan een subnet koppelt, zijn de ACL-regels van toepassing op alle virtuele machines in dat subnet. U kunt netwerkverkeer verder beperken tot een afzonderlijke virtuele machine door een NSG rechtstreeks aan die virtuele machine te koppelen.

6.3. Samenvatting

- U kunt kiezen tussen NIC-teaming en SET om netwerkadapters te combineren om de netwerkdoorvoer te verbeteren.

- U kunt RSS implementeren op compatibele netwerkadapters om de CPU-belasting op een server te verdelen.

- Met QoS kunt u prioriteit geven aan netwerkverkeer dat latentiegevoelig is.

- Met SR-IOV kunnen meerdere virtuele machines dezelfde PCI Express-hardwareapparaten delen.

- Network Controller is een nieuwe functie van Windows Server 2016 waarmee u eenvoudig uw fysieke en virtuele netwerkinfrastructuur kunt configureren en onderhouden.

- U kunt HNV implementeren met zowel NVGRE als VXLAN.