7.0. Site-to-Site-connectiviteit beveiligen

7.0.1. Inleiding

Veiligheid is een punt van zorg bij het gebruik van het openbare internet om zaken te doen. Virtual Private Networks (VPN’s) worden gebruikt om de veiligheid van gegevens op internet te waarborgen. Een VPN wordt gebruikt om een privétunnel over een openbaar netwerk te maken. Gegevens kunnen worden beveiligd door middel van encryptie in deze tunnel via internet en door middel van authenticatie om gegevens te beschermen tegen ongeoorloofde toegang.

In dit hoofdstuk worden de concepten en processen met betrekking tot VPN’s uitgelegd, evenals de voordelen van VPN-implementaties en de onderliggende protocollen die nodig zijn om VPN’s te configureren.

7.1 VPN‘s

7.1.1. Grondbeginselen van VPN’s

3.1.1.1. VPN’s introduceren

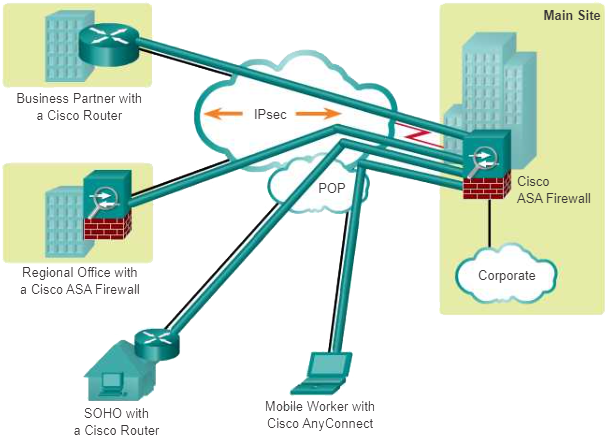

Organisaties hebben veilige, betrouwbare en kosteneffectieve manieren nodig om meerdere netwerken met elkaar te verbinden, zoals het toestaan van filialen en leveranciers om verbinding te maken met het hoofdkantoor van een bedrijf. Bovendien hebben bedrijven met het groeiende aantal telewerkers een toenemende behoefte aan veilige, betrouwbare en kosteneffectieve manieren om werknemers die in een klein kantoor/thuiskantoor (SOHO) en andere externe locaties werken, te verbinden met bronnen op bedrijfslocaties.

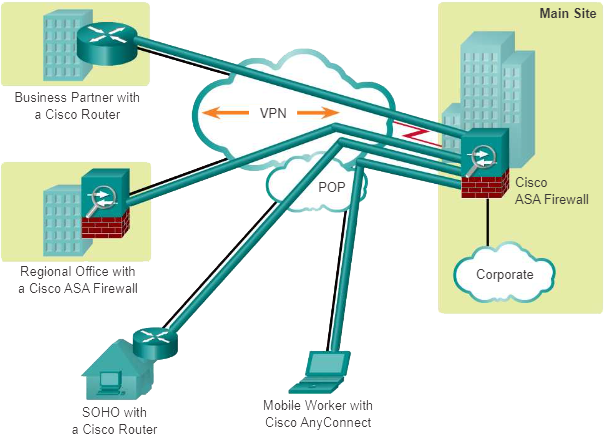

De afbeelding illustreert de topologieën die moderne netwerken gebruiken om externe locaties met elkaar te verbinden. In sommige gevallen verbinden de externe locaties alleen met de locatie van het hoofdkantoor, terwijl in andere gevallen externe locaties verbinding maken met extra locaties.

Organisaties gebruiken VPN’s om een end-to-end privénetwerkverbinding tot stand te brengen via netwerken van derden, zoals internet of extranetten. De tunnel elimineert de afstandsbarrière en geeft externe gebruikers toegang tot centrale netwerkbronnen. Een VPN is een particulier netwerk dat is gemaakt via tunneling via een openbaar netwerk, meestal internet. Een VPN is een communicatieomgeving waarin de toegang strikt wordt gecontroleerd om peer-verbindingen binnen een gedefinieerde interessegemeenschap mogelijk te maken.

De eerste VPN’s waren strikt IP-tunnels zonder authenticatie of codering van de gegevens. Generic Routing Encapsulation (GRE) is bijvoorbeeld een door Cisco ontwikkeld tunnelingprotocol dat een breed scala aan netwerklaagprotocolpakkettypen in IP-tunnels kan inkapselen. Dit creëert een virtuele point-to-point-link naar Cisco-routers op externe punten via een IP-internetwerk.

Tegenwoordig wordt een veilige implementatie van VPN met codering, zoals IPsec VPN’s, meestal bedoeld met virtual private networking.

Om VPN’s te implementeren, is een VPN-gateway nodig. De VPN-gateway kan een router, een firewall of een Cisco Adaptive Security Appliance (ASA) zijn. Een ASA is een op zichzelf staand firewallapparaat dat een firewall, VPN-concentrator en inbraakpreventiefunctionaliteit in één software-image combineert.

7.1.1.2. Voordelen van VPN’s

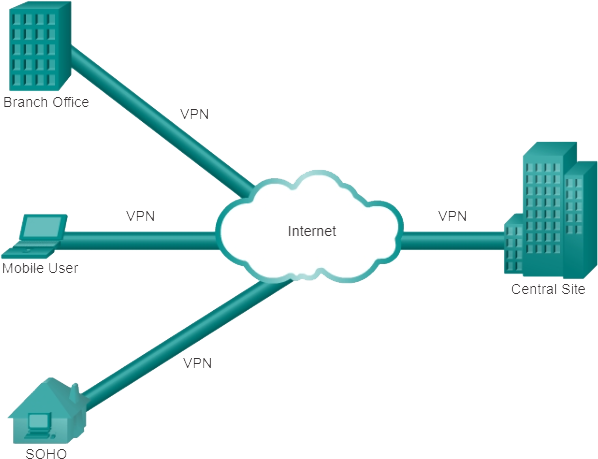

Zoals te zien is in de afbeelding, gebruikt een VPN virtuele verbindingen die via internet worden gerouteerd van het privénetwerk van een organisatie naar de externe site of de host van de werknemer. De informatie van een privaat netwerk wordt veilig over het publieke netwerk getransporteerd om een virtueel netwerk te vormen.

De voordelen van een VPN zijn onder meer:

- Kostenbesparingen – VPN’s stellen organisaties in staat om kosteneffectief internettransport van derden te gebruiken om externe kantoren en externe gebruikers met de hoofdlocatie te verbinden; daardoor worden dure, speciale WAN-links en modembanken geëlimineerd. Bovendien kunnen organisaties met de komst van kosteneffectieve technologieën met hoge bandbreedte, zoals DSL, VPN’s gebruiken om hun verbindingskosten te verlagen en tegelijkertijd de bandbreedte voor externe verbindingen te vergroten.

- Schaalbaarheid – VPN’s stellen organisaties in staat om de internetinfrastructuur binnen ISP’s en apparaten te gebruiken, waardoor het gemakkelijk is om nieuwe gebruikers toe te voegen. Daarom zijn organisaties in staat om grote hoeveelheden capaciteit toe te voegen zonder noemenswaardige infrastructuur toe te voegen.

- Compatibiliteit met breedbandtechnologie – VPN’s stellen mobiele werknemers en telewerkers in staat om te profiteren van snelle breedbandverbindingen, zoals DSL en kabel, om toegang te krijgen tot de netwerken van hun organisatie. Breedbandconnectiviteit biedt flexibiliteit en efficiëntie. Snelle breedbandverbindingen bieden ook een kosteneffectieve oplossing voor het verbinden van externe kantoren.

- Beveiliging – VPN’s kunnen beveiligingsmechanismen bevatten die het hoogste beveiligingsniveau bieden door gebruik te maken van geavanceerde coderings- en authenticatieprotocollen die gegevens beschermen tegen ongeautoriseerde toegang.

7.1.2. Soorten VPN‘s

7.1.2.1. Site-to-Site VPN’s

Er zijn twee soorten VPN-netwerken:

- Site-to-site

- Remote access

Site-to-Site VPN

Een site-to-site VPN wordt gemaakt wanneer apparaten aan beide zijden van de VPN-verbinding van tevoren op de hoogte zijn van de VPN-configuratie, zoals weergegeven in de afbeelding. De VPN blijft statisch en interne hosts weten niet dat er een VPN bestaat. In een site-to-site VPN verzenden en ontvangen eindhosts normaal TCP/IP-verkeer via een VPN-gateway. De VPN-gateway is verantwoordelijk voor het inkapselen en coderen van uitgaand verkeer voor al het verkeer van een bepaalde site. De VPN-gateway stuurt het vervolgens via een VPN-tunnel via internet naar een peer-VPN-gateway op de doelsite. Na ontvangst verwijdert de peer-VPN-gateway de headers, decodeert de inhoud en stuurt het pakket door naar de doelhost binnen zijn privénetwerk.

Een site-to-site VPN is een uitbreiding van een klassiek WAN-netwerk. Site-to-site VPN’s verbinden hele netwerken met elkaar, ze kunnen bijvoorbeeld een filiaalnetwerk verbinden met een netwerk van het hoofdkantoor van een bedrijf. In het verleden was een huurlijn of Frame Relay-verbinding vereist om sites te verbinden, maar omdat de meeste bedrijven nu internettoegang hebben, kunnen deze verbindingen worden vervangen door site-to-site VPN’s.

7.1.2.2. Remote-access VPN’s

Waar een site-to-site VPN wordt gebruikt om hele netwerken met elkaar te verbinden, ondersteunt een VPN voor externe toegang de behoeften van telewerkers, mobiele gebruikers en extranet, consumer-to-business verkeer. Een VPN voor externe toegang wordt gemaakt wanneer VPN-informatie niet statisch is ingesteld, maar in plaats daarvan dynamisch veranderende informatie mogelijk maakt en kan worden in- en uitgeschakeld. VPN’s met externe toegang ondersteunen een client/server-architectuur, waarbij de VPN-client (host op afstand) beveiligde toegang krijgt tot het bedrijfsnetwerk via een VPN-serverapparaat aan de rand van het netwerk.

VPN’s met externe toegang worden gebruikt om individuele hosts met elkaar te verbinden die veilig via internet toegang moeten hebben tot hun bedrijfsnetwerk. Internetconnectiviteit die door telewerkers wordt gebruikt, is meestal een breedband-, DSL-, draadloze of kabelverbinding, zoals aangegeven in de afbeelding.

Mogelijk moet VPN-clientsoftware worden geïnstalleerd op het eindapparaat van de mobiele gebruiker; op elke host kan bijvoorbeeld Cisco AnyConnect Secure Mobility Client-software zijn geïnstalleerd. Wanneer de host verkeer probeert te verzenden, kapselt en versleutelt de Cisco AnyConnect VPN Client-software dit verkeer. De versleutelde gegevens worden vervolgens via internet naar de VPN-gateway aan de rand van het doelnetwerk gestuurd. Na ontvangst gedraagt de VPN-gateway zich zoals bij site-to-site VPN’s.

Opmerking: de Cisco AnyConnect Secure Mobility Client-software bouwt voort op eerdere Cisco AnyConnect VPN Client- en Cisco VPN Client-aanbiedingen om de always-on VPN-ervaring op meer laptops en smartphones te verbeteren. Deze client ondersteunt IPv6.

7.2. Site-to-Site GRE tunnels

7.2.1. Grondbeginselen van inkapseling van generieke routering

7.2.1.1. GRE-inleiding

Generic Routing Encapsulation (GRE) is een voorbeeld van een eenvoudig, niet-beveiligd site-to-site VPN-tunnelingprotocol. GRE is een door Cisco ontwikkeld tunnelprotocol dat een breed scala aan protocolpakkettypen in IP-tunnels kan inkapselen. GRE creëert een virtuele point-to-point-link naar Cisco-routers op externe punten, via een IP-internetwerk.

GRE is ontworpen om het transport van multiprotocol- en IP-multicastverkeer tussen twee of meer sites te beheren, die mogelijk alleen IP-connectiviteit hebben. Het kan meerdere protocolpakkettypes inkapselen in een IP-tunnel.

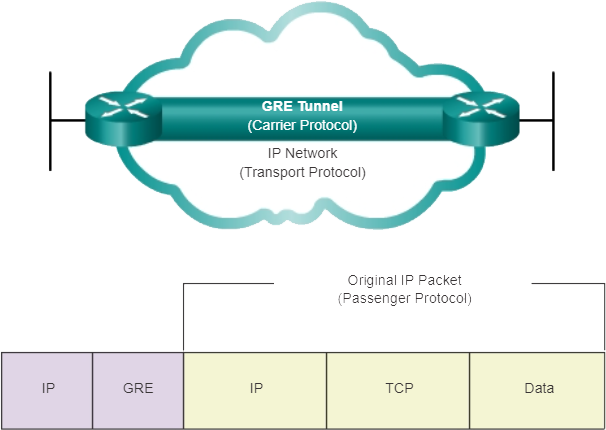

Zoals in de afbeelding te zien is, ondersteunt een tunnelinterface een header voor elk van de volgende zaken:

- Een ingekapseld protocol (of passagiersprotocol), zoals IPv4, IPv6, AppleTalk, DECnet of IPX

- Een inkapselingsprotocol (of drager), zoals GRE

- Een transportafleveringsprotocol, zoals IP, het protocol dat het ingekapselde protocol draagt

7.2.1.2. GRE-kenmerken

GRE is een door Cisco ontwikkeld tunnelprotocol dat een breed scala aan protocolpakkettypes in IP-tunnels kan inkapselen, waardoor een virtuele point-to-point-link naar Cisco-routers op externe punten via een IP-internetwerk ontstaat. IP-tunneling met GRE maakt netwerkuitbreiding mogelijk via een backbone-omgeving met één protocol. Het doet dit door subnetwerken met meerdere protocollen te verbinden in een backbone-omgeving met één protocol.

GRE heeft deze kenmerken:

- GRE is gedefinieerd als een IETF-standaard (RFC 2784).

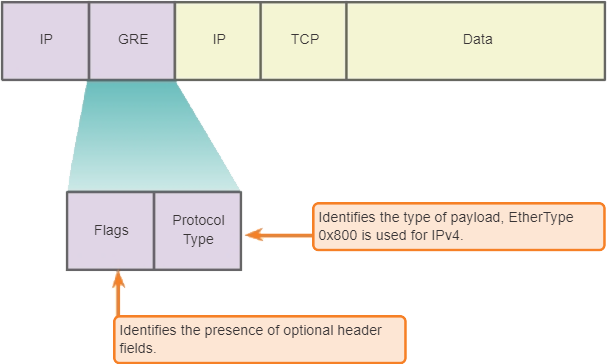

- In de buitenste IP-header wordt 47 gebruikt in het protocolveld om aan te geven dat er een GRE-header zal volgen.

- GRE-inkapseling gebruikt een veld van het protocoltype in de GRE-header om de inkapseling van elk OSI Layer 3-protocol te ondersteunen. Protocoltypes worden in RFC 1700 gedefinieerd als “EtherTypes”.

- GRE zelf is staatloos; standaard bevat het geen mechanismen voor stroomregeling.

- GRE bevat geen sterke beveiligingsmechanismen om zijn lading te beschermen.

- De GRE-header, samen met de in de afbeelding aangegeven tunneling-IP-header, creëert ten minste 24 bytes extra overhead voor getunnelde pakketten.

7.2.2. GRE tunnels configureren

7.2.2.1. GRE tunnel configuratie

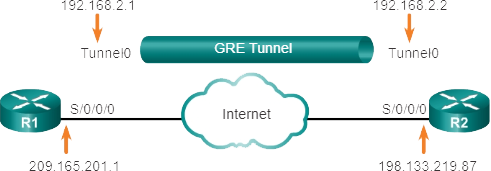

GRE wordt gebruikt om een VPN-tunnel tussen twee sites te maken, zoals weergegeven in volgende afbeelding. Om een GRE-tunnel te implementeren, moet de netwerkbeheerder eerst de IP-adressen van de eindpunten leren. Daarna zijn er vijf stappen om een GRE-tunnel te configureren:

Stap 1. Maak een tunnelinterface met behulp van de opdracht interface tunnelnummer.

Stap 2. Geef het IP-adres van de tunnelbron op.

Stap 3. Geef het IP-adres van de tunnelbestemming op.

Stap 4. Configureer een IP-adres voor de tunnelinterface.

Stap 5. (Optioneel) Geef de GRE-tunnelmodus op als de tunnelinterfacemodus. GRE-tunnelmodus is de standaard tunnelinterfacemodus voor Cisco IOS-software.

Het volgend voorbeeld illustreert een basisconfiguratie van een GRE-tunnel voor router R1.

R1(config)# interface Tunnel0

R1(config-if)# tunnel mode gre ip

R1(config-if)# ip address 192.168.2.1 255.255.255.0

R1(config-if)# tunnel source 209.165.201.1

R1(config-if)# tunnel destination 198.133.219.87

R1(config-if)# router ospf 1

R1(config-router)# network 192.168.2.0 0.0.0.255 area 0De configuratie van R2 in het volgend voorbeeld weerspiegelt de configuratie van R1.

R2(config)# interface Tunnel0

R2(config-if)# tunnel mode gre ip

R2(config-if)# ip address 192.168.2.2 255.255.255.0

R2(config-if)# tunnel source 198.133.219.87

R2(config-if)# tunnel destination 209.165.201.1

R2(config-if)# router ospf 1

R2(config-router)# network 192.168.2.0 0.0.0.255 area 0De minimale configuratie vereist specificatie van de bron- en bestemmingsadressen van de tunnel. Het IP-subnet moet ook worden geconfigureerd om IP-connectiviteit via de tunnelverbinding te bieden. Beide tunnelinterfaces hebben de tunnelbron ingesteld als de lokale seriële S0/0/0-interface en de tunnelbestemming ingesteld als de peerrouter seriële S0/0/0-interface. Het IP-adres wordt toegewezen aan de tunnelinterfaces op beide routers. OSPF is ook geconfigureerd om routes over de GRE-tunnel uit te wisselen.

De afzonderlijke beschrijvingen van de GRE-tunnelcommando’s worden weergegeven in figuur 4.

| Opdracht | Beschrijving |

|---|---|

| tunnel mode gre ip | Specificeert dat de modus van de tunnelinterface GRE over IP is. |

| tunnel source ip_address | Specificeert het bronadres van de tunnel. |

| tunnel destination ip_address | Specificeert het bestemmingsadres van de tunnel. |

| ip address ip_address mask | Specificeert het IP-adres van de tunnelinterface. |

Opmerking: bij het configureren van GRE-tunnels kan het moeilijk zijn om te onthouden welke IP-netwerken zijn gekoppeld aan de fysieke interfaces en welke IP-netwerken zijn gekoppeld aan de tunnelinterfaces. Onthoud dat voordat een GRE-tunnel wordt gemaakt, de fysieke interfaces al zijn geconfigureerd. De opdrachten voor tunnel source en tunnel destination verwijzen naar de IP-adressen van de vooraf geconfigureerde fysieke interfaces. De opdracht ip address op de tunnelinterfaces verwijst naar een IP-netwerk dat speciaal is vervaardigd voor de doeleinden van de GRE-tunnel.

3.4.2.2. GRE tunnel verificatie

Er zijn verschillende opdrachten die kunnen worden gebruikt om GRE-tunnels te bewaken en problemen op te lossen. Om te bepalen of de tunnelinterface omhoog of omlaag is, gebruikt u de opdracht show ip interface brief, zoals weergegeven in het volgend voorbeeld.

R1# show ip interface brief | include Tunnel

Tunnel0 192.168.2.1 YES manual up upGebruik de opdracht show interface tunnel om de status van een GRE-tunnel te controleren. Het lijnprotocol op een GRE-tunnelinterface is actief zolang er een route naar de tunnelbestemming is. Voordat een GRE-tunnel wordt geïmplementeerd, moet er al IP-connectiviteit zijn tussen de IP-adressen van de fysieke interfaces aan tegenovergestelde uiteinden van de potentiële GRE-tunnel. Het tunneltransportprotocol wordt weergegeven in de uitvoer, ook weergegeven in het volgend voorbeeld.

R1# show interface Tunnel 0

Tunnel0 is up, line protocol is up

Hardware is Tunnel

Internet address is 192.168.2.1/24

MTU 17916 bytes, BW 100 Kbit/sec, DLY 50000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation TUNNEL, loopback not set

Keepalive not set

Tunnel source 209.165.201.1, destination 209.165.201.2

Tunnel protocol/transport GRE/IPAls OSPF ook is geconfigureerd om routes over de GRE-tunnel uit te wisselen, controleer dan of er een OSPF-nabijheid is ingesteld via de tunnelinterface met behulp van de opdracht show ip ospf neighbor. Merk in het volgend voorbeeld op dat het peering-adres voor de OSPF-buur zich op het IP-netwerk bevindt dat voor de GRE-tunnel is gemaakt.

R1# show ip ospf neighbor

Neighbor ID Pri State Dead Time Address Interface

209.165.201.2 0 FULL/ - 00:00:37 192.168.2.2 Tunnel0GRE wordt als een VPN beschouwd omdat het een particulier netwerk is dat wordt gecreëerd door tunneling over een openbaar netwerk. Met behulp van inkapseling creëert een GRE-tunnel een virtuele point-to-point-link naar Cisco-routers op externe punten via een IP-internetwerk. De voordelen van GRE zijn dat het kan worden gebruikt om niet-IP-verkeer over een IP-netwerk te tunnelen, waardoor netwerkuitbreiding mogelijk is door multiprotocol-subnetwerken te verbinden via een backbone-omgeving met één protocol. GRE ondersteunt ook IP-multicast-tunneling. Dit betekent dat routeringsprotocollen over de tunnel kunnen worden gebruikt, waardoor dynamische uitwisseling van routeringsinformatie in het virtuele netwerk mogelijk is. Ten slotte is het gebruikelijk om IPv6 over IPv4 GRE-tunnels te creëren, waarbij IPv6 het ingekapselde protocol is en IPv4 het transportprotocol. In de toekomst zullen deze rollen waarschijnlijk worden omgekeerd, aangezien IPv6 het standaard IP-protocol overneemt.

GRE biedt echter geen codering of andere beveiligingsmechanismen. Daarom zijn gegevens die via een GRE-tunnel worden verzonden, niet veilig. Als beveiligde datacommunicatie nodig is, moeten IPsec- of SSL-VPN’s worden geconfigureerd.

7.3. Introductie van IPsec

7.3.1. Internet Protocol Beveiliging

7.3.1.1. IPsec

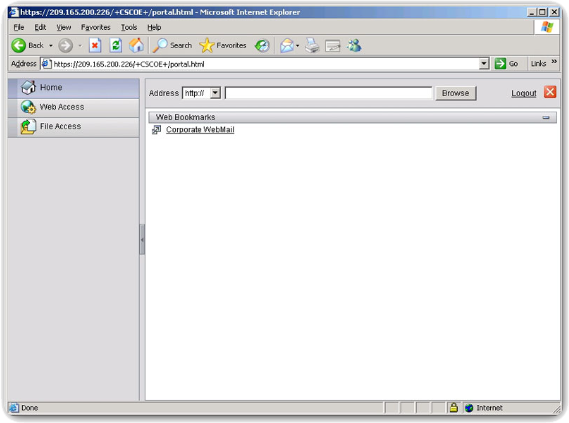

IPsec VPN’s bieden flexibele en schaalbare connectiviteit. Site-naar-site-verbindingen kunnen zorgen voor een veilige, snelle en betrouwbare externe verbinding. Met een IPsec VPN wordt de informatie van een privaat netwerk veilig getransporteerd over een openbaar netwerk. Dit vormt een virtueel netwerk in plaats van een speciale Layer 2-verbinding te gebruiken, zoals weergegeven in de afbeelding. Om privé te blijven, wordt het verkeer versleuteld om de gegevens vertrouwelijk te houden.

IPsec is een IETF-standaard die definieert hoe een VPN op een veilige manier kan worden geconfigureerd met behulp van het internetprotocol.

IPsec is een raamwerk van open standaarden dat de regels voor veilige communicatie beschrijft. IPsec is niet gebonden aan specifieke codering, authenticatie, beveiligingsalgoritmen of sleuteltechnologie. In plaats daarvan vertrouwt IPsec op bestaande algoritmen om veilige communicatie te implementeren. Met IPsec kunnen nieuwere en betere algoritmen worden geïmplementeerd zonder de bestaande IPsec-standaarden te wijzigen.

IPsec werkt op de netwerklaag en beschermt en verifieert IP-pakketten tussen deelnemende IPsec-apparaten, ook wel peers genoemd. IPsec beveiligt een pad tussen een paar gateways, een paar hosts of een gateway en host. Hierdoor kan IPsec vrijwel al het applicatieverkeer beschermen omdat de beveiliging kan worden geïmplementeerd van Laag 4 tot Laag 7.

Alle implementaties van IPsec hebben een platte tekst Layer 3-header, dus er zijn geen problemen met routering. IPsec werkt via alle Layer 2-protocollen, zoals Ethernet, ATM of Frame Relay.

IPsec-kenmerken kunnen als volgt worden samengevat:

- IPsec is een raamwerk van open standaarden dat onafhankelijk is van algoritmen.

- IPsec biedt vertrouwelijkheid van gegevens, gegevensintegriteit en authenticatie van oorsprong.

- IPsec werkt op de netwerklaag en beschermt en verifieert IP-pakketten.

7.3.1.2. IPsec-beveiligingsservices

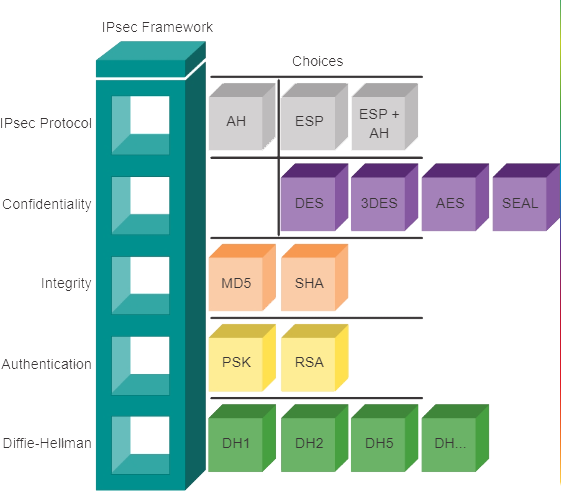

IPsec-beveiligingsservices bieden vier kritieke functies, zoals weergegeven in de afbeelding:

- Vertrouwelijkheid (codering) – In een VPN-implementatie reizen privégegevens over een openbaar netwerk. Om deze reden is vertrouwelijkheid van gegevens essentieel. Dit kan worden bereikt door de gegevens te coderen voordat ze over het netwerk worden verzonden. Dit is het proces waarbij alle gegevens die de ene computer naar de andere verzendt, worden gecodeerd in een vorm die alleen de andere computer kan decoderen. Als de communicatie wordt onderschept, kan deze niet worden gelezen door een hacker. IPsec biedt verbeterde beveiligingsfuncties, zoals sterke coderingsalgoritmen.

- Gegevensintegriteit – De ontvanger kan verifiëren dat de gegevens via internet zijn verzonden zonder dat deze op enigerlei wijze zijn gewijzigd of gewijzigd. Hoewel het belangrijk is dat gegevens worden versleuteld via een openbaar netwerk, is het net zo belangrijk om te controleren of deze tijdens het transport niet zijn gewijzigd. IPsec heeft een mechanisme om ervoor te zorgen dat het versleutelde deel van het pakket, of het volledige kop- en gegevensgedeelte van het pakket, niet is gewijzigd. IPsec zorgt voor gegevensintegriteit door gebruik te maken van checksums, een eenvoudige redundantiecontrole. Als er geknoei wordt gedetecteerd, wordt het pakket verwijderd.

- Verificatie – controleer de identiteit van de bron van de gegevens die worden verzonden. Dit is nodig om u te beschermen tegen een aantal aanvallen die afhankelijk zijn van het vervalsen van de identiteit van de afzender. Authenticatie zorgt ervoor dat de verbinding wordt gemaakt met de gewenste communicatiepartner. De ontvanger kan de bron van het pakket verifiëren door de bron van de informatie te certificeren. IPsec gebruikt Internet Key Exchange (IKE) om gebruikers en apparaten te verifiëren die onafhankelijk kunnen communiceren. IKE gebruikt verschillende soorten authenticatie, waaronder gebruikersnaam en wachtwoord, eenmalig wachtwoord, biometrie, pre-shared key (PSK) en digitale certificaten.

- Anti-Replay Protection – Dit is de mogelijkheid om opnieuw afgespeelde pakketten te detecteren en te weigeren en helpt spoofing te voorkomen. Anti-replay-beveiliging verifieert dat elk pakket uniek is en niet gedupliceerd. IPsec-pakketten worden beschermd door het volgnummer van de ontvangen pakketten te vergelijken met een schuifvenster op de bestemmingshost of beveiligingsgateway. Een pakket met een volgnummer dat vóór het schuifvenster ligt, wordt als te laat of als een duplicaat beschouwd. Late en dubbele pakketten worden verwijderd.

Het acroniem CIA wordt vaak gebruikt om de eerste drie van deze functies te onthouden: vertrouwelijkheid, integriteit en authenticatie.

7.3.2. IPsec Framework

7.3.2.1. Vertrouwelijkheid met versleuteling

VPN-verkeer wordt vertrouwelijk behandeld met encryptie. Gegevens in platte tekst die via internet worden getransporteerd, kunnen worden onderschept en gelezen. Versleutel de datum om deze privé te houden. Door de gegevens digitaal te versleutelen, worden ze onleesbaar totdat ze worden ontsleuteld door de geautoriseerde ontvanger.

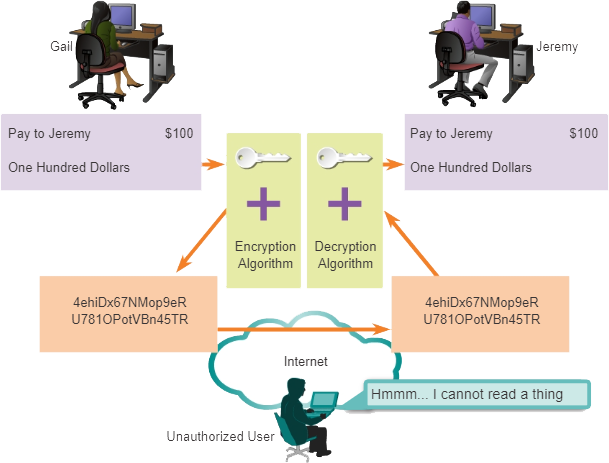

Om versleutelde communicatie te laten werken, moeten zowel de afzender als de ontvanger de regels kennen die worden gebruikt om het oorspronkelijke bericht om te zetten in zijn gecodeerde vorm. Regels zijn gebaseerd op algoritmen en bijbehorende sleutels. In de context van codering is een algoritme een wiskundige reeks stappen die een bericht, tekst, cijfers of alle drie combineert met een reeks cijfers die een sleutel worden genoemd. De uitvoer is een onleesbare cijferreeks. Het versleutelingsalgoritme specificeert ook hoe een versleuteld bericht wordt ontsleuteld. Decodering is extreem moeilijk of onmogelijk zonder de juiste sleutel.

In de afbeelding wil Gail een elektronische overboeking (EFT) via internet naar Jeremy sturen. Aan de lokale kant wordt het document gecombineerd met een sleutel en door een coderingsalgoritme geleid. De uitvoer is versleutelde cijfertekst. De cijfertekst wordt vervolgens via internet verzonden. Aan de externe kant wordt het bericht opnieuw gecombineerd met een sleutel en teruggestuurd via het coderingsalgoritme. De output is het originele financiële document.

Vertrouwelijkheid wordt bereikt door de codering van verkeer terwijl het via een VPN reist. De mate van beveiliging hangt af van de sleutellengte van het versleutelingsalgoritme en de verfijning van het algoritme. Als een hacker de sleutel probeert te hacken door middel van een brute-force-aanval, is het aantal mogelijkheden om te proberen een functie van de sleutellengte. De tijd om alle mogelijkheden te verwerken is een functie van de computerkracht van het aanvallende apparaat. Hoe korter de sleutel, hoe makkelijker hij te breken is. Waar een relatief geavanceerde computer bijvoorbeeld ongeveer een jaar nodig heeft om een 64-bits lange sleutel te breken, kan dezelfde computer er 10 tot 19 jaar over doen om een 128-bits lange sleutel te ontsleutelen.

7.3.2.2. Encryptie-algoritmen

De mate van beveiliging hangt af van de sleutellengte van het versleutelingsalgoritme. Naarmate de sleutellengte toeneemt, wordt het moeilijker om de codering te doorbreken. Een langere sleutel vereist echter meer processorbronnen bij het versleutelen en ontsleutelen van gegevens.

DES en 3DES worden niet langer als veilig beschouwd; daarom wordt aanbevolen om AES te gebruiken voor IPsec-codering. De grootste beveiliging voor IPsec-codering van VPN’s tussen Cisco-apparaten wordt geleverd door de 256-bits optie van AES. Bovendien zijn 512-bits en 768-bits Rivest-Shamir-Adleman (RSA)-sleutels gekraakt en Cisco raadt het gebruik van 2048-bits sleutels met de RSA-optie aan, indien gebruikt tijdens de authenticatiefase van IKE.

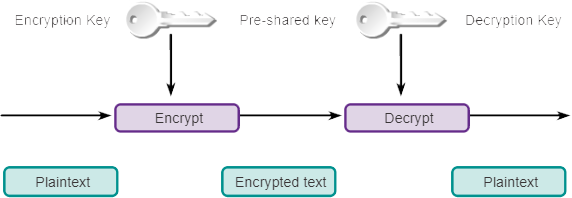

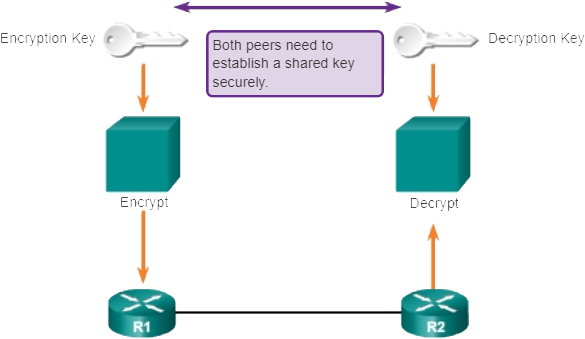

Symmetrische versleuteling

Versleutelingsalgoritmen, zoals AES, vereisen een gedeelde geheime sleutel om versleuteling en ontsleuteling uit te voeren. Elk van de twee netwerkapparaten moet de sleutel kennen om de informatie te decoderen. Met symmetrische sleutelcodering, ook wel geheime sleutelcodering genoemd, versleutelt elk apparaat de informatie voordat deze via het netwerk naar het andere apparaat wordt verzonden. Symmetrische sleutelcodering vereist kennis van welke apparaten met elkaar praten, zodat dezelfde sleutel op elk apparaat kan worden geconfigureerd, zoals weergegeven in de volgdende afbeelding.

Een afzender maakt bijvoorbeeld een gecodeerd bericht waarbij elke letter wordt vervangen door de letter die twee letters lager in het alfabet staat; A wordt C, B wordt D, enzovoort. In dit geval wordt het woord SECRET UGETGV. De afzender heeft de ontvanger al verteld dat de geheime sleutel met 2 is verschoven. Wanneer de ontvanger het bericht UGETGV ontvangt, decodeert de computer van de ontvanger het bericht door twee letters terug te schuiven en SECRET te berekenen. Iedereen die het bericht ziet, ziet alleen het versleutelde bericht, wat op onzin lijkt, tenzij de persoon de geheime sleutel kent.

Hier is een samenvatting voor symmetrische algoritmen:

- Gebruikt symmetrische sleutelcryptografie

- Versleuteling en ontsleuteling gebruiken dezelfde sleutel

- Meestal gebruikt om de inhoud van het bericht te versleutelen

- Voorbeelden: DES, 3DES en AES

Hoe hebben de coderings- en decoderingsapparaten beide een gedeelde geheime sleutel? Je kunt e-mail, koeriersdiensten of ’s nachts express gebruiken om de gedeelde geheime sleutels naar de beheerders van de apparaten te sturen. Een andere, veiligere methode is asymmetrische encryptie.

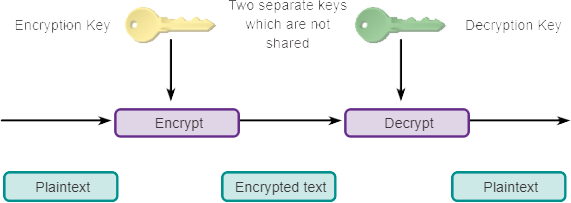

Asymmetrische codering

Asymmetrische encryptie gebruikt verschillende sleutels voor encryptie en decryptie. Als een hacker een van de sleutels kent, kan hij niet de tweede sleutel afleiden en de informatie decoderen. Eén sleutel versleutelt het bericht, terwijl een tweede sleutel het bericht ontsleutelt, zoals weergegeven in de volgende afbeelding. Het is niet mogelijk om met dezelfde sleutel te versleutelen en ontsleutelen.

Versleuteling met openbare sleutels is een variant van asymmetrische versleuteling die een combinatie van een privésleutel en een openbare sleutel gebruikt. De ontvanger geeft een openbare sleutel aan elke afzender met wie de ontvanger wil communiceren. De afzender gebruikt een privésleutel die wordt gecombineerd met de openbare sleutel van de ontvanger om het bericht te versleutelen. Ook moet de afzender zijn openbare sleutel met de ontvanger delen. Om een bericht te decoderen, gebruikt de ontvanger de openbare sleutel van de afzender met zijn eigen privésleutel.

Hier is een samenvatting voor asymmetrische algoritmen:

- Gebruikt cryptografie met openbare sleutels

- Versleuteling en ontsleuteling gebruiken een andere sleutel

- Meestal gebruikt bij digitale certificering en sleutelbeheer

- Voorbeelden: RSA

7.3.2.3. Diffie-Hellman Key Exchange

Data-integriteit

Diffie-Hellman (DH) is geen versleutelingsmechanisme en wordt doorgaans niet gebruikt om gegevens te versleutelen. In plaats daarvan is het een methode om de sleutels die gegevens versleutelen veilig uit te wisselen. Met (DH)-algoritmen kunnen twee partijen een gedeelde geheime sleutel vaststellen die wordt gebruikt door codering en hash-algoritmen.

DH, geïntroduceerd door Whitfield Diffie en Martin Hellman in 1976, was het eerste systeem dat gebruikmaakte van een openbare sleutel of asymmetrische cryptografische sleutels. Tegenwoordig maakt DH deel uit van de IPsec-standaard. Ook gebruikt een protocol dat bekend staat als OAKLEY een DH-algoritme. OAKLEY wordt gebruikt door het IKE-protocol, dat deel uitmaakt van het algemene raamwerk dat Internet Security Association en Key Management Protocol wordt genoemd.

Versleutelingsalgoritmen zoals DES, 3DES en AES, evenals de MD5- en SHA-1-hash-algoritmen vereisen een symmetrische, gedeelde geheime sleutel om versleuteling en ontsleuteling uit te voeren. Hoe krijgen de coderings- en decoderingsapparaten de gedeelde geheime sleutel? De gemakkelijkste sleuteluitwisselingsmethode is een openbare sleuteluitwisselingsmethode tussen de versleutelings- en ontsleutelingsapparaten.

Het DH-algoritme specificeert een openbare sleuteluitwisselingsmethode waarmee twee peers een gedeelde geheime sleutel kunnen maken die alleen zij kennen, hoewel ze communiceren via een onveilig kanaal. Zoals alle cryptografische algoritmen, is de uitwisseling van DH-sleutels gebaseerd op een wiskundige opeenvolging van stappen.

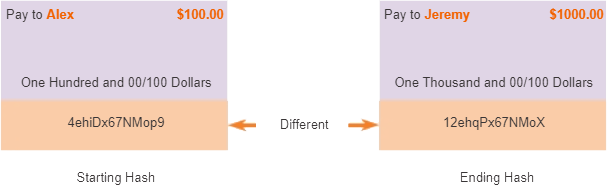

7.3.2.4. Integriteit met hash-algoritmen

De integriteit en authenticatie van VPN-verkeer wordt afgehandeld door hash-algoritmen. Hashes zorgen voor gegevensintegriteit en authenticatie door ervoor te zorgen dat onbevoegde personen niet knoeien met verzonden berichten. Een hash, ook wel message digest genoemd, is een getal dat wordt gegenereerd uit een reeks tekst. De hash is kleiner dan de tekst zelf. Het wordt gegenereerd door een formule te gebruiken op zo’n manier dat het uiterst onwaarschijnlijk is dat een andere tekst dezelfde hash-waarde zal produceren.

De oorspronkelijke afzender genereert een hash van het bericht en verzendt het met het bericht zelf. De ontvanger parseert het bericht en de hash, produceert een andere hash van het ontvangen bericht en vergelijkt de twee hashes. Als ze hetzelfde zijn, kan de ontvanger redelijk zeker zijn van de integriteit van het oorspronkelijke bericht.

In de afbeelding stuurde Gail Alex een EFT van $ 100. Jeremy heeft deze EFT onderschept en gewijzigd om zichzelf als ontvanger te tonen en het bedrag als $1000. In dit geval, als een algoritme voor gegevensintegriteit zou worden gebruikt, zouden de hashes niet overeenkomen en zou de transactie ongeldig zijn.

VPN-gegevens worden via het openbare internet getransporteerd. Zoals aangetoond, is het mogelijk dat deze gegevens worden onderschept en gewijzigd. Om zich tegen deze dreiging te beschermen, kunnen hosts een hash aan het bericht toevoegen. Als de verzonden hash overeenkomt met de ontvangen hash, is de integriteit van het bericht behouden. Als er echter geen overeenkomst is, is het bericht gewijzigd.

VPN’s gebruiken een berichtauthenticatiecode om de integriteit en authenticiteit van een bericht te verifiëren, zonder gebruik te maken van aanvullende mechanismen.

Hash-based Message Authentication Code (HMAC) is een mechanisme voor berichtauthenticatie met behulp van hash-functies. Een keyed HMAC is een data-integriteitsalgoritme dat de integriteit van een bericht garandeert. Een HMAC heeft twee parameters, een berichtinvoer en een geheime sleutel die alleen bekend is bij de afzender van het bericht en de beoogde ontvangers. De afzender van het bericht gebruikt een HMAC-functie om een waarde (de berichtauthenticatiecode) te produceren die wordt gevormd door de geheime sleutel en de berichtinvoer te condenseren. De berichtverificatiecode wordt samen met het bericht verzonden. De ontvanger berekent de berichtauthenticatiecode op het ontvangen bericht met dezelfde sleutel en HMAC-functie als de afzender. Vervolgens vergelijkt de ontvanger het berekende resultaat met de authenticatiecode van het ontvangen bericht. Als de twee waarden overeenkomen, is het bericht correct ontvangen en is de ontvanger er zeker van dat de afzender lid is van de gemeenschap van gebruikers die de sleutel delen. De cryptografische sterkte van de HMAC hangt af van de cryptografische sterkte van de onderliggende hashfunctie, van de grootte en kwaliteit van de sleutel, en van de grootte van de hash-uitvoerlengte in bits.

Er zijn twee veelvoorkomende HMAC-algoritmen:

- MD5 – Gebruikt een 128-bit gedeelde geheime sleutel. Het bericht met variabele lengte en de 128-bit gedeelde geheime sleutel worden gecombineerd en lopen door het HMAC-MD5 hash-algoritme. De output is een 128-bit hash. De hash wordt toegevoegd aan het oorspronkelijke bericht en doorgestuurd naar de externe kant.

- SHA – SHA-1 gebruikt een 160-bits geheime sleutel. Het bericht met variabele lengte en de 160-bit gedeelde geheime sleutel worden gecombineerd en door het HMAC-SHA1 hash-algoritme geleid. De output is een 160-bit hash. De hash wordt toegevoegd aan het oorspronkelijke bericht en doorgestuurd naar de externe kant.

Opmerking: Cisco IOS ondersteunt ook 256-bits, 384-bits en 512-bits SHA-implementaties.

7.3.2.5. IPsec authenticatie

IPsec VPN’s ondersteunen authenticatie. Als u zaken op afstand doet, is het noodzakelijk om te weten wie er aan de andere kant van de telefoon, e-mail of fax zit. Hetzelfde geldt voor VPN-netwerken. Het apparaat aan de andere kant van de VPN-tunnel moet worden geverifieerd voordat het communicatiepad als veilig wordt beschouwd, zoals aangegeven in de afbeelding. Er zijn twee peer-authenticatiemethoden:

- PSK – Een geheime sleutel die wordt gedeeld tussen de twee partijen via een beveiligd kanaal voordat deze moet worden gebruikt. Pre-shared keys (PSK’s) gebruiken cryptografische algoritmen voor symmetrische sleutels. Een PSK wordt handmatig ingevoerd in elke peer en wordt gebruikt om de peer te authenticeren. Aan elk uiteinde wordt de PSK gecombineerd met andere informatie om de authenticatiesleutel te vormen.

- RSA-handtekeningen – Digitale certificaten worden uitgewisseld om peers te authenticeren. Het lokale apparaat leidt een hash af en versleutelt deze met zijn persoonlijke sleutel. De versleutelde hash, of digitale handtekening, wordt aan het bericht toegevoegd en doorgestuurd naar de externe kant. Aan de externe kant wordt de versleutelde hash gedecodeerd met behulp van de openbare sleutel van de lokale kant. Als de gedecodeerde hash overeenkomt met de opnieuw berekende hash, is de handtekening echt.

IPsec gebruikt RSA (public-key cryptosystem) voor authenticatie in de context van IKE. De RSA-handtekeningmethode maakt gebruik van een digitale handtekeningconfiguratie waarbij elk apparaat een reeks gegevens digitaal ondertekent en naar de andere partij verzendt. RSA-handtekeningen gebruiken een certificeringsinstantie (CA) om een digitaal certificaat met een unieke identiteit te genereren dat aan elke peer wordt toegewezen voor verificatie. Het digitale identiteitscertificaat is qua functie vergelijkbaar met een PSK, maar biedt een veel sterkere beveiliging. Elke initiator en responder van een IKE-sessie die RSA-handtekeningen gebruikt, verzendt zijn eigen ID-waarde, zijn digitale identiteitscertificaat en een RSA-handtekeningwaarde die bestaat uit een verscheidenheid aan IKE-waarden, allemaal versleuteld door de onderhandelde IKE-coderingsmethode (zoals AES).

Het Digital Signature Algorithm (DSA) is een andere optie voor authenticatie.

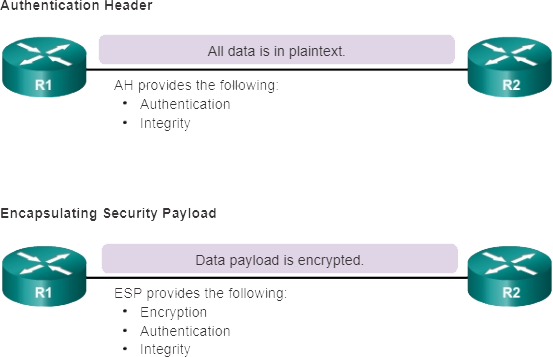

7.3.2.6. IPsec-protocolraamwerk

Zoals eerder vermeld, beschrijft het IPsec-protocolraamwerk de berichten om de communicatie te beveiligen, maar het is gebaseerd op bestaande algoritmen.

Er zijn twee belangrijke IPsec-protocollen afgebeeld inin de bovenstaande afbeelding:

- Authentication Header (AH) – AH is het juiste protocol om te gebruiken wanneer vertrouwelijkheid niet vereist of toegestaan is. Het biedt gegevensauthenticatie en integriteit voor IP-pakketten die tussen twee systemen worden doorgegeven. AH biedt echter geen vertrouwelijkheid van gegevens (encryptie) van pakketten. Alle tekst wordt in leesbare tekst getransporteerd. Alleen gebruikt, biedt het AH-protocol een zwakke bescherming.

- Encapsulating Security Payload (ESP) – Een beveiligingsprotocol dat vertrouwelijkheid en authenticatie biedt door het IP-pakket te versleutelen. IP-pakketcodering verbergt de gegevens en de identiteit van de bron en de bestemming. ESP verifieert het interne IP-pakket en de ESP-header. Authenticatie biedt authenticatie van gegevensoorsprong en gegevensintegriteit. Hoewel zowel codering als authenticatie optioneel zijn in ESP, moet er minimaal één worden geselecteerd.

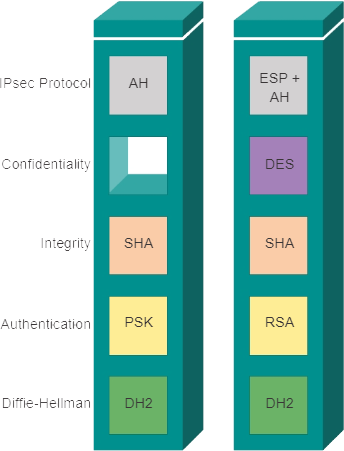

De bovenstaande afbeelding illustreert de componenten van de IPsec-configuratie. Er zijn vier basisbouwstenen van het IPsec-framework die moeten worden geselecteerd.

- IPsec-frameworkprotocol – Bij het configureren van een IPsec-gateway om beveiligingsservices te bieden, moet een IPsec-protocol worden geselecteerd. De keuzes zijn een combinatie van ESP en AH. Realistisch gezien worden de ESP- of ESP+AH-opties bijna altijd geselecteerd omdat AH zelf geen codering biedt, zoals weergegeven in de volgende afbeelding.

- Vertrouwelijkheid (als IPsec is geïmplementeerd met ESP) – Het gekozen coderingsalgoritme moet het beste voldoen aan het gewenste beveiligingsniveau: DES, 3DES of AES. AES wordt sterk aanbevolen, waarbij AES-GCM de grootste beveiliging biedt.

- Integriteit – Garandeert dat de inhoud tijdens het transport niet is gewijzigd. Geïmplementeerd door het gebruik van hash-algoritmen. Keuzes omvatten MD5 en SHA.

- Verificatie – Geeft aan hoe apparaten aan beide uiteinden van de VPN-tunnel worden geverifieerd. De twee methoden zijn PSK of RSA.

DH-algoritmegroep – Geeft aan hoe een gedeelde geheime sleutel tot stand wordt gebracht tussen peers. Er zijn verschillende opties, maar DH24 biedt de grootste veiligheid.

Het is de combinatie van deze bouwstenen die de vertrouwelijkheid, integriteit en authenticatie-opties voor IPsec VPN’s biedt.

Opmerking: in dit gedeelte is IPsec geïntroduceerd om inzicht te geven in hoe IPsec VPN-tunnels beveiligt. Het configureren van IPsec VPN’s valt buiten het bestek van deze cursus.

7.4. Remote-access VPN oplossingen

7.4.1. VPN-oplossingen voor externe toegang

7.4.1.1. Typen VPN’s voor externe toegang

VPN’s zijn om vele redenen de logische oplossing geworden voor connectiviteit op afstand. VPN’s bieden veilige communicatie met toegangsrechten die zijn afgestemd op individuele gebruikers, zoals werknemers, contractanten en partners. Ze verhogen ook de productiviteit door het bedrijfsnetwerk en de applicaties veilig uit te breiden, terwijl ze de communicatiekosten verlagen en de flexibiliteit vergroten.

Met behulp van VPN-technologie kunnen werknemers in wezen hun kantoor meenemen, inclusief toegang tot e-mails en netwerkapplicaties. VPN’s kunnen contractanten en partners ook in staat stellen om beperkte toegang te hebben tot de specifieke servers, webpagina’s of bestanden die vereist zijn. Dankzij deze netwerktoegang kunnen ze bijdragen aan de bedrijfsproductiviteit zonder de netwerkbeveiliging in gevaar te brengen.

Er zijn twee primaire methoden voor het implementeren van VPN’s voor externe toegang:

- Secure Sockets Layer (SSL)

- IP-beveiliging (IPsec)

Het type VPN-methode dat wordt geïmplementeerd, is gebaseerd op de toegangsvereisten van de gebruikers en de IT-processen van de organisatie.

Zowel IPsec- als SSL VPN-technologieën bieden toegang tot vrijwel elke netwerktoepassing of bron. SSL VPN’s bieden functies als gemakkelijke connectiviteit vanaf niet door het bedrijf beheerde desktops, weinig of geen onderhoud van desktopsoftware en door de gebruiker aangepaste webportals bij inloggen.

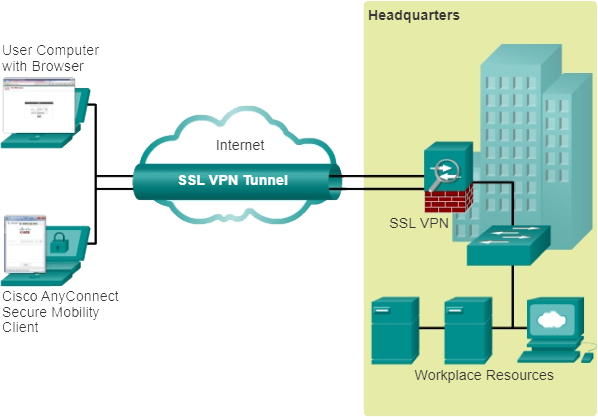

7.4.1.2. Cisco SSL VPN

Cisco IOS SSL VPN is de eerste routergebaseerde SSL VPN-oplossing in de branche. Het biedt “overal” connectiviteit, niet alleen vanaf door het bedrijf beheerde bronnen, maar ook vanaf pc’s van werknemers, desktops van aannemers of zakenpartners en internetkiosken.

Het SSL-protocol ondersteunt verschillende cryptografische algoritmen voor bewerkingen, zoals het authenticeren van de server en de client bij elkaar, het verzenden van certificaten en het vaststellen van sessiesleutels. Cisco SSL VPN-oplossingen kunnen worden aangepast voor bedrijven van elke omvang. Deze oplossingen bieden veel connectiviteitsfuncties en voordelen voor externe toegang, waaronder:

- Webgebaseerde, clientloze toegang en volledige netwerktoegang zonder vooraf geïnstalleerde desktopsoftware. Dit vergemakkelijkt aangepaste externe toegang op basis van gebruikers- en beveiligingsvereisten, en minimaliseert de kosten voor desktopondersteuning.

- Bescherming tegen virussen, wormen, spyware en hackers op een VPN-verbinding door netwerk- en eindpuntbeveiliging te integreren in het Cisco SSL VPN-platform. Dit vermindert de kosten en de complexiteit van het beheer door de noodzaak voor extra beveiligingsapparatuur en beheerinfrastructuur te elimineren.

- Gebruik van één apparaat voor zowel SSL VPN als IPsec VPN. Dit vermindert de kosten en de complexiteit van het beheer door robuuste externe toegang en site-to-site VPN-services vanaf één platform met uniform beheer mogelijk te maken.

Cisco IOS SSL VPN is een technologie die externe toegang biedt met behulp van een webbrowser en de native SSL-codering van de webbrowser. Als alternatief kan het externe toegang bieden met behulp van de Cisco AnyConnect Secure Mobility Client-software.

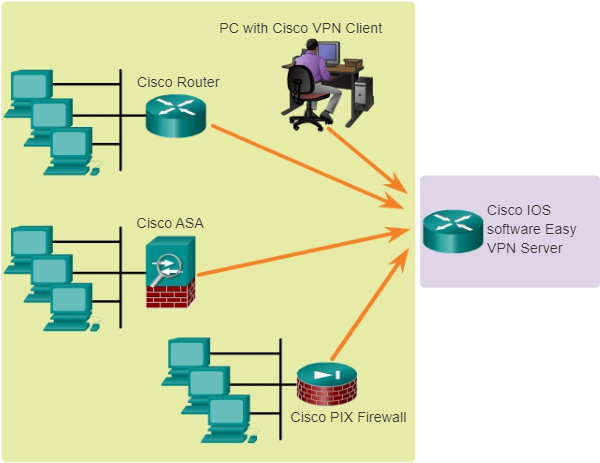

De Cisco ASA biedt twee belangrijke implementatiemodi die te vinden zijn in Cisco SSL VPN-oplossingen, zoals weergegeven in de afbeelding:

- Cisco AnyConnect Secure Mobility Client met SSL – Cisco AnyConnect Client vereist

- Cisco Secure Mobility Clientless SSL VPN – Vereist een internetbrowser

De Cisco ASA moet worden geconfigureerd om de SSL VPN-verbinding te ondersteunen.

7.4.1.3. Cisco SSL VPN oplossingen

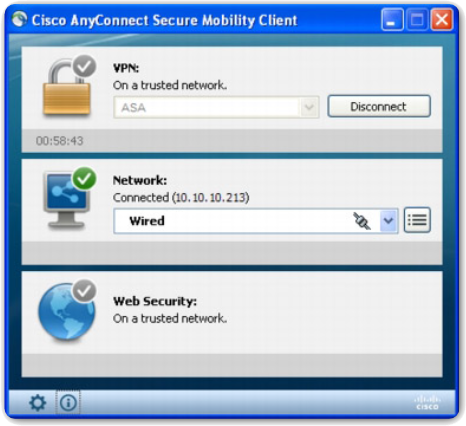

Cisco AnyConnect Secure Mobility Client met SSL

Clientgebaseerde SSL VPN’s bieden geverifieerde gebruikers LAN-achtige, volledige netwerktoegang tot bedrijfsbronnen. Voor de externe apparaten is echter een clienttoepassing vereist, zoals de Cisco VPN-client of de nieuwere AnyConnect-client die op het apparaat van de eindgebruiker moet worden geïnstalleerd.

In een basis Cisco ASA die is geconfigureerd voor volledige tunneling en een SSL VPN-oplossing voor externe toegang, gebruiken externe gebruikers de Cisco AnyConnect Secure Mobility Client, weergegeven in de volgende afbeelding, om een SSL-tunnel met de Cisco ASA tot stand te brengen. Nadat Cisco ASA de VPN met de externe gebruiker tot stand heeft gebracht, kan de externe gebruiker IP-verkeer doorsturen naar de SSL-tunnel. De Cisco AnyConnect Secure Mobility Client creëert een virtuele netwerkinterface om deze functionaliteit te bieden. De klant kan elke applicatie gebruiken om toegang te krijgen tot elke bron, afhankelijk van de toegangsregels, achter de Cisco ASA VPN-gateway.

Cisco Secure Mobility Clientless SSL VPN

Het clientless SSL VPN-implementatiemodel stelt bedrijven in staat om toegang te bieden tot bedrijfsbronnen, zelfs wanneer het externe apparaat niet door het bedrijf wordt beheerd. In dit implementatiemodel wordt de Cisco ASA gebruikt als een proxy-apparaat voor netwerkbronnen. Het biedt een webportalinterface voor externe apparaten om door het netwerk te navigeren met behulp van port-forwarding-mogelijkheden.

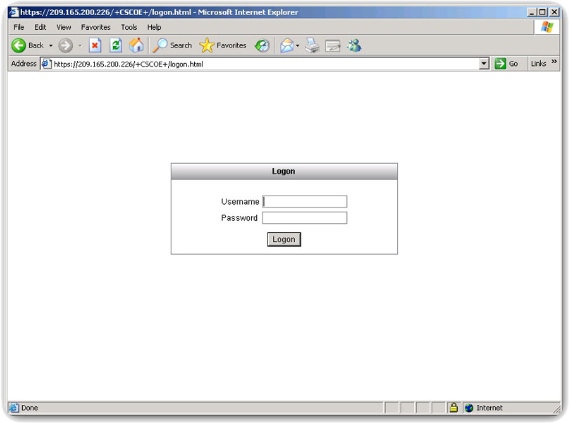

In een standaard Cisco ASA SSL VPN-oplossing zonder client, gebruiken externe gebruikers een standaardwebbrowser om een SSL-sessie met de Cisco ASA tot stand te brengen, zoals weergegeven in afbeelding 2. De Cisco ASA biedt de gebruiker een webportaal waarlangs de gebruiker toegang heeft tot interne bronnen. In de clientloze basisoplossing heeft de gebruiker slechts toegang tot bepaalde services, zoals interne webapplicaties en browsergebaseerde bronnen voor het delen van bestanden, zoals weergegeven in de volgende afbeelding.

7.4.2. IPsec VPN’s met externe toegang

7.4.2.1. IPsec Remote Access

Veel toepassingen vereisen de beveiliging van een IPsec-VPN-verbinding met externe toegang voor authenticatie en versleuteling van gegevens. Bij het implementeren van VPN’s voor telewerkers en kleine filialen is het gemak van implementatie van cruciaal belang als er geen technische middelen beschikbaar zijn voor VPN-configuratie op een externe siterouter.

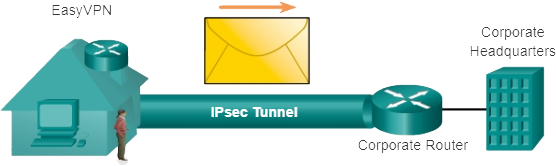

De functie Cisco Easy VPN-oplossing biedt flexibiliteit, schaalbaarheid en gebruiksgemak voor zowel site-to-site als externe toegang IPsec VPN’s. De Cisco Easy VPN-oplossing bestaat uit drie componenten:

- Cisco Easy VPN Server – Een Cisco IOS-router of Cisco ASA Firewall die fungeert als het VPN-head-end-apparaat in site-to-site of externe toegang VPN’s.

- Cisco Easy VPN Remote – Een Cisco IOS-router of Cisco ASA Firewall die fungeert als een externe VPN-client.

- Cisco VPN-client – Een toepassing die wordt ondersteund op een pc die wordt gebruikt om toegang te krijgen tot een Cisco VPN-server.

Het gebruik van de Cisco Easy VPN-server maakt het mogelijk voor mobiele en externe werknemers die een VPN-client op hun pc gebruiken of Cisco Easy VPN Remote op een edge-router gebruiken om veilige IPsec-tunnels te creëren om toegang te krijgen tot het intranet van hun hoofdkantoor, zoals weergegeven in de afbeelding .

7.4.2.2. Cisco Easy VPN Server and Remote

Cisco Easy VPN-server

De Cisco Easy VPN Server maakt het mogelijk voor mobiele en externe werknemers die VPN Client-software op hun pc’s gebruiken om veilige IPsec-tunnels te creëren voor toegang tot het intranet van hun hoofdkantoor waar kritieke gegevens en applicaties aanwezig zijn. Hiermee kunnen Cisco IOS-routers en Cisco ASA Firewalls fungeren als VPN-head-end-apparaten in site-to-site of externe toegang VPN’s. Externe kantoorapparaten gebruiken de Cisco Easy VPN Remote-functie of de Cisco VPN Client-toepassing om verbinding te maken met de server, die vervolgens gedefinieerd beveiligingsbeleid naar het externe VPN-apparaat pusht. Dit zorgt ervoor dat die verbindingen up-to-date beleid hebben voordat de verbinding tot stand wordt gebracht.

Cisco Easy VPN Remote

Met de Cisco Easy VPN Remote kunnen Cisco IOS-routers of softwareclients fungeren als externe VPN-clients. Deze apparaten kunnen beveiligingsbeleid ontvangen van een Cisco Easy VPN Server, waardoor de VPN-configuratievereisten op de externe locatie worden geminimaliseerd. Deze kosteneffectieve oplossing is ideaal voor externe kantoren met weinig IT-ondersteuning of voor grootschalige implementaties van Customer Premises Equipment (CPE) waar het onpraktisch is om meerdere externe apparaten afzonderlijk te configureren.

De afbeelding toont drie netwerkapparaten met Easy VPN Remote ingeschakeld, die allemaal verbinding maken met een Easy VPN-server voor configuratieparameters.

7.4.2.3. Cisco Easy VPN Client

De Cisco VPN Client is eenvoudig te implementeren en te bedienen. Hiermee kunnen organisaties end-to-end, versleutelde VPN-tunnels opzetten voor veilige connectiviteit voor mobiele werknemers of telewerkers.

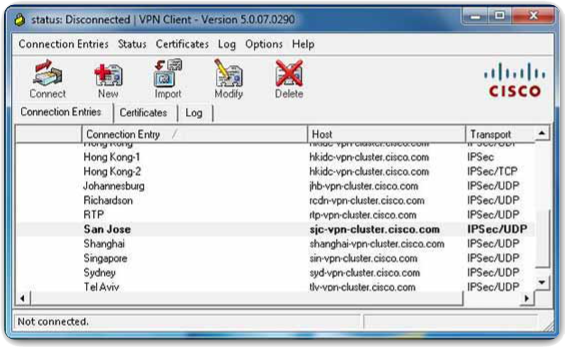

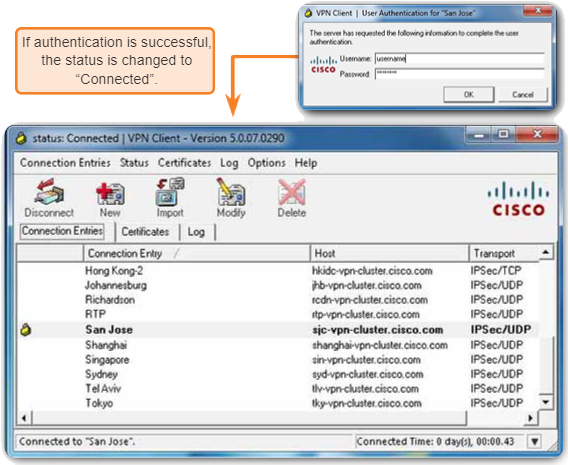

Om een IPsec-verbinding tot stand te brengen met behulp van de Cisco VPN-client, hoeft de gebruiker alleen het Cisco VPN-clientvenster te openen, zoals weergegeven in de vorgie afbeelding. De Cisco VPN-clienttoepassing vermeldt de beschikbare vooraf geconfigureerde sites. De gebruiker dubbelklikt op een site om deze te selecteren en de VPN-client start de IPsec-verbinding. In het dialoogvenster voor gebruikersauthenticatie wordt de gebruiker geverifieerd met een gebruikersnaam en wachtwoord, zoals weergegeven in de volgende afbeelding. Na authenticatie geeft de Cisco VPN Client een verbonden status weer.

De meeste VPN-parameters zijn gedefinieerd op de Cisco IOS Easy VPN Server om de implementatie te vereenvoudigen. Nadat een externe client een VPN-tunnelverbinding tot stand heeft gebracht, pusht de Cisco Easy VPN Server het IPsec-beleid naar de client, waardoor de configuratievereisten op de externe locatie worden geminimaliseerd.

Deze eenvoudige en zeer schaalbare oplossing is ideaal voor grote implementaties van externe toegang waar het onpraktisch is om beleidsregels afzonderlijk te configureren voor meerdere externe pc’s. Deze architectuur zorgt er ook voor dat die verbindingen up-to-date beveiligingsbeleid gebruiken en elimineert de operationele kosten die gepaard gaan met het handhaven van een consistent beleid en een methode voor sleutelbeheer.

Opmerking: het configureren van de Cisco VPN-client valt buiten het bestek van deze cursus. Kijk op www.cisco.com voor meer informatie.

7.4.2.4. IPsec en SSL vergelijken

Zowel IPsec- als SSL VPN-technologieën bieden toegang tot vrijwel elke netwerktoepassing of -bron, zoals weergegeven in de afbeelding. SSL VPN’s bieden functies als gemakkelijke connectiviteit vanaf niet door het bedrijf beheerde desktops, weinig of geen onderhoud van desktopsoftware en door de gebruiker aangepaste webportals bij inloggen.

IPsec overtreft SSL op veel belangrijke manieren:

- Aantal toepassingen dat wordt ondersteund

- Sterkte van encryptie

- Sterkte van authenticatie

- Algemene beveiliging

Als beveiliging een probleem is, is IPsec de beste keuze. Als ondersteuning en implementatiegemak de belangrijkste problemen zijn, overweeg dan SSL.

IPsec en SSL VPN zijn complementair omdat ze verschillende problemen oplossen. Afhankelijk van haar behoeften kan een organisatie een of beide implementeren. Dankzij deze complementaire benadering kan een enkel apparaat, zoals een ISR-router of een ASA-firewallapparaat, aan alle gebruikersvereisten voor externe toegang voldoen. Hoewel veel oplossingen IPsec of SSL bieden, bieden Cisco VPN-oplossingen voor externe toegang beide technologieën geïntegreerd op één platform met uniform beheer. Door zowel IPsec- als SSL-technologieën aan te bieden, kunnen organisaties hun VPN voor externe toegang aanpassen zonder extra hardware of beheercomplexiteit.

| SSL | IPsec | |

|---|---|---|

| Applicaties | Web-enabled applicaties, bestanden delen, e-mail | Alle IP-gebaseerde toepassingen |

| Versleuteling | Matig tot sterk Sleutellengtes van 40 bits tot 256 bits | Strong Key lengths from 56 bits to 256 bits |

| Authenticatie | Gemiddeld Eenrichtings- of tweerichtingsverificatie | Sterk Tweerichtingsverificatie met gedeelde geheimen of digitale certificaten |

| Verbindingscomplexiteit | Laag Vereist alleen een webbrowser | Gemiddeld Kan een uitdaging zijn voor niet-technische gebruikers |

| Verbindingsopties | Elk apparaat kan verbinding maken | Alleen specifieke apparaten met specifieke configuraties kunnen verbinding maken |

7.5. Samenvatting

VPN’s worden gebruikt om een veilige end-to-end privénetwerkverbinding tot stand te brengen via een netwerk van derden, zoals internet. Een site-to-site VPN maakt gebruik van een VPN-gatewayapparaat aan de rand van beide sites. De eindhosts zijn niet op de hoogte van de VPN en hebben geen aanvullende ondersteunende software.

Een VPN voor externe toegang vereist dat software wordt geïnstalleerd op het individuele hostapparaat dat toegang heeft tot het netwerk vanaf een externe locatie. De twee soorten VPN’s voor externe toegang zijn SSL en IPsec. SSL-technologie kan externe toegang bieden met behulp van de webbrowser van een klant en de native SSL-codering van de browser. Met behulp van Cisco AnyConnect-software op de client kunnen gebruikers LAN-achtige, volledige netwerktoegang krijgen met behulp van SSL.

GRE is een eenvoudig, niet-beveiligd site-to-site VPN-tunnelprotocol dat een breed scala aan protocolpakkettypes in IP-tunnels kan inkapselen, waardoor een organisatie andere protocollen kan leveren via een IP-gebaseerd WAN. Tegenwoordig wordt het voornamelijk gebruikt om IP-multicast-verkeer of IPv6-verkeer te leveren via een IPv4-unicast-only-verbinding.

IPsec, een IETF-standaard, is een veilige tunnel die werkt op laag 3 van het OSI-model en die IP-pakketten tussen IPsec-peers kan beschermen en authenticeren. Het kan vertrouwelijkheid bieden door gebruik te maken van codering, gegevensintegriteit, authenticatie en anti-replay-beveiliging. Gegevensintegriteit wordt geleverd door gebruik te maken van een hash-algoritme, zoals MD5 of SHA. Verificatie wordt geleverd door de PSK- of RSA-peer-authenticatiemethode.

Het niveau van vertrouwelijkheid dat door codering wordt geboden, is afhankelijk van het gebruikte algoritme en de sleutellengte. Versleuteling kan symmetrisch of asymmetrisch zijn. DH is een methode die wordt gebruikt om de sleutels veilig uit te wisselen om gegevens te versleutelen.